La sicurezza delle password è uno dei punti più importanti per proteggere l’infrastruttura IT. Una buona linea di policy, evita problemi per compromettere la password all’interno e all’esterno del vostro perimetro.

In passato c’era l’idea di cambiare la password ogni 3 mesi ma per l’utente era visto una gran noia, quindi l’ostacolo veniva aggirato cambiando solitamente l’ultimo valore della precedente password (es. CaneSimpatico!1 – CaneSimpatico!2). Con Windows 10 l’idea di avere il modello Passwordless, grazie a Windows Hello for Business, ha cambiato tutto: gli amministratori IT possono costringere gli utenti a impostare una password complessa e utilizzare un PIN, o sistema biometrico, per accedere alla macchina.

Ma, alla fine, il problema dietro le quinte è ancora presente e questo perché in Active Directory non c’è modo di creare una blacklist di parole vietate, a meno che non si utilizzino soluzioni di terze parti. Di riflesso questo problema è anche in Azure Active Directory, dove c’è un problema ancora più grosso: gli amministratori IT non possono creare una policy password per definire uno standard di sicurezza, come avviene on-premises.

La soluzione? Usare Azure AD Password Protection e in questo articolo vedremo come configurare il servizio.

Azure AD Password Protection in breve

Per impostazione predefinita, Azure AD include un elenco globale di password escluse. L’elenco globale delle password escluse si basa sui risultati continui della telemetria e dell’analisi della sicurezza di Azure AD. Quando un utente, o un amministratore, tenta di modificare o reimpostare le proprie credenziali, la password desiderata viene confrontata con l’elenco delle password vietate. Non è possibile modificare questo elenco predefinito di password vietate a livello globale.

Azure AD Password Protection offre flessibilità in merito alle password consentite, andando a definire un elenco personalizzato di password non accettate. L’elenco di password personalizzate funziona insieme all’elenco globale di password escluse per applicare un modello di password complesse all’interno dell’organizzazione. Tra le password escluse si potrebbero inserire i seguenti esempi:

- Marchi

- Nomi di prodotti

- Luoghi

- Termini interni specifici dell’azienda

- Abbreviazioni che hanno un significato aziendale specifico

- Mesi e giorni della settimana con le lingue locali della tua azienda

In altre parole, è possibile creare il vostro modello di sicurezza delle password sia per il cloud che per l’on-premises.

Deploy e Configuration

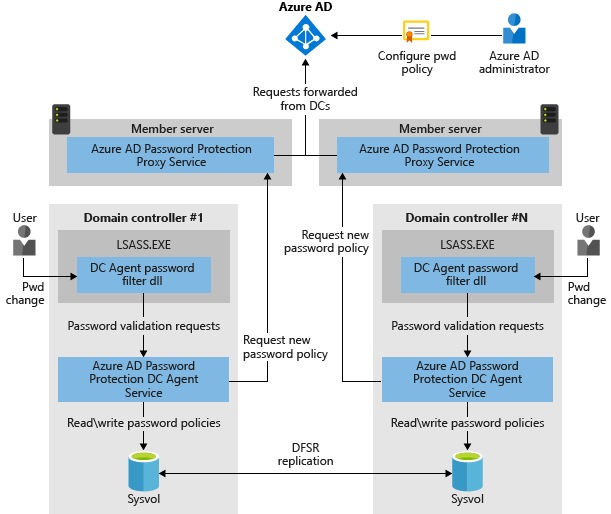

Come si può vedere dall’immagine, ci sono due componenti: Agent e Proxy. Il primo deve essere installato in ogni domain controller dell’infrastruttura, mentre il secondo deve essere installato in un’altra macchina (due se vuole creare HA).

A proposito di DC, questi sono i prerequisiti:

- Windows Server 2012 R2 or above

- All machines, including domain controllers, that have Azure AD Password Protection components installed must have the Universal C Runtime installed

- You can get the runtime by making sure you have all updates from Windows Update. Or you can get it in an OS-specific update package. For more information, see Update for Universal C Runtime in Windows

- You need an account that has Active Directory domain administrator privileges in the forest root domain to register the Windows Server Active Directory forest with Azure AD

- The Key Distribution Service must be enabled on all domain controllers in the domain that run Windows Server 2012 and later versions. By default, this service is enabled via manual trigger start

- Network connectivity must exist between at least one domain controller in each domain and at least one server that hosts the proxy service for Azure AD Password Protection. This connectivity must allow the domain controller to access RPC endpoint mapper port 135 and the RPC server port on the proxy service

- By default, the RPC server port is a dynamic RPC port from the range (49152 – 65535), but it can be configured to use a static port

Installare il Proxy per primo e successivamente l’Agent sui DC – ricordate che l’agent richiede il riavvio, cosa evitabile se aggiungete il flag /norestart.

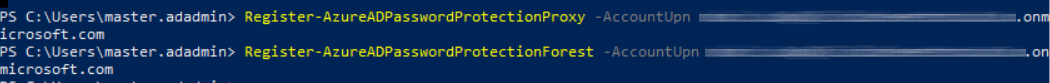

Quando il proxy è installato, aprite una nuova sessione di PowerShell ed eseguite questi cmdlet per registrare l’infrastruttura di Active Directory locale:

Import-Module AzureADPasswordProtection

Register-AzureADPasswordProtectionProxy -AccountUpn ‘yourglobaladmin@yourtenant.onmicrosoft.com’

Register-AzureADPasswordProtectionForest -AccountUpn ‘yourglobaladmin@yourtenant.onmicrosoft.com’

Custom Words

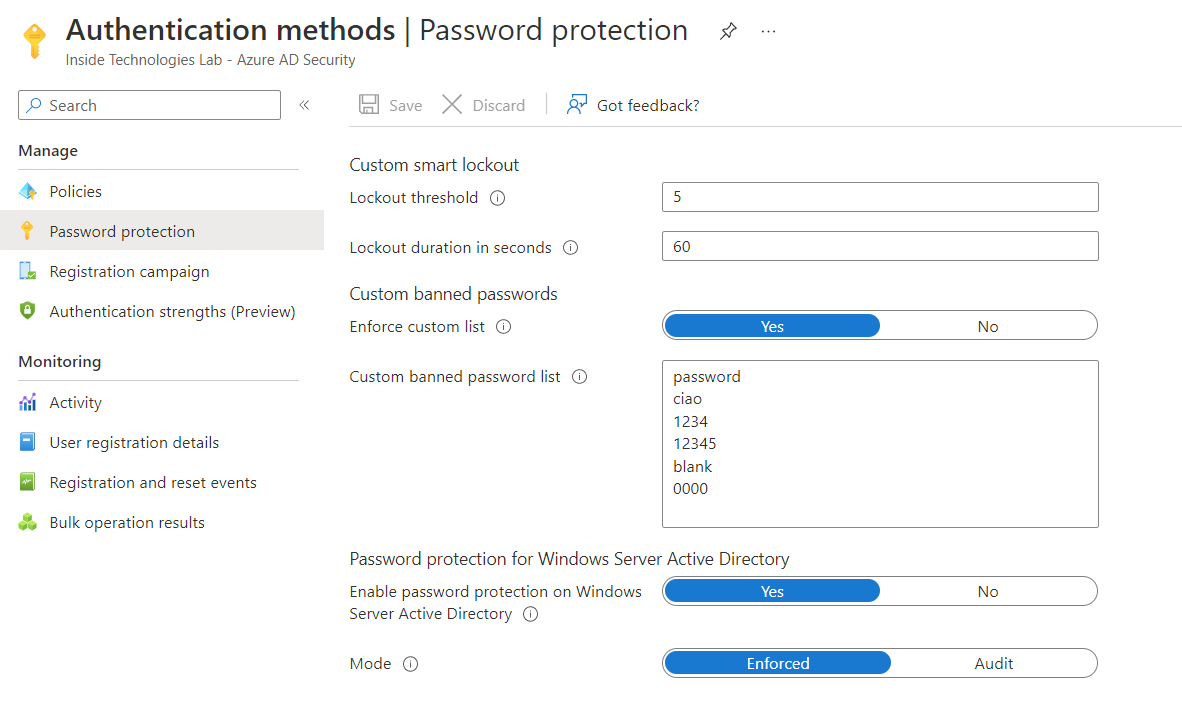

È ora di definire la nostra blacklist words e questa operazione è possibile dal portale di Azure AD. Ricordate che il servizio è disponibile solo per coloro che hanno Azure AD Piano 1 o Piano 2.

Popolare l’elenco personalizzato di password vietate, abilitate l’integrazione con Active Directory locale e abilitate l’enforce della protezione.

La Protezione

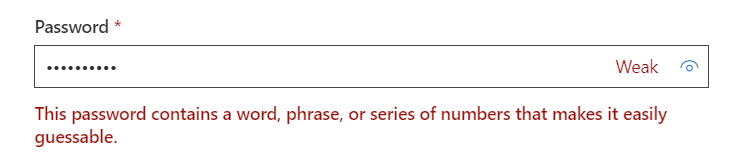

Cosa succede se un utente tenta di utilizzare una delle password nell’elenco? Dal portale Microsoft 365, nel caso in cui si disponga di un’infrastruttura cloud completa o cloud ibrido – con reimpostazione password self-service – il risultato sarà così:

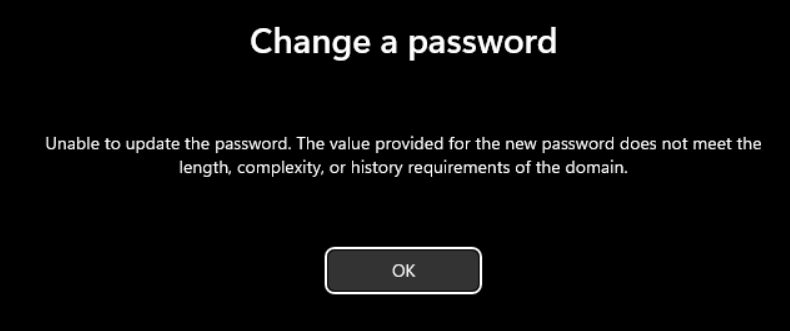

Da locale, il risultato è diverso. Tenete presente che la protezione funziona solo l’utente va a fare la reimpostazione della password dal proprio computer, mentre non funziona se il reset viene fatto dallo snap-in Active Directory Users & Computer.

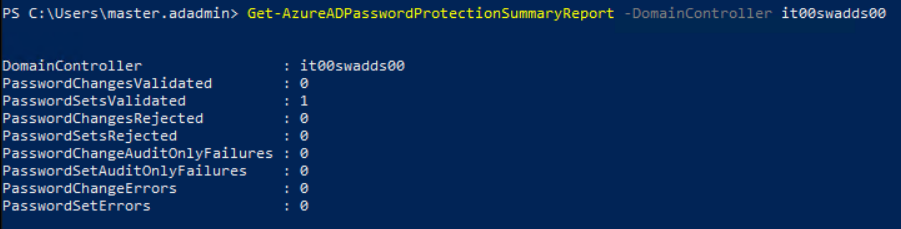

Il monitoraggio dello stato della password può essere eseguito dalla macchina proxy con questo cmdlet di PowerShell: Get-AzureADPasswordProtectionSummaryReport -DomainController yourDC

Il comando deve essere eseguito per ogni controller di dominio. L’elenco degli eventi relativi al servizio sono disponibili in questo articolo – Monitor on-premises Azure AD Password Protection – Microsoft Entra | Microsoft Learn

Conclusioni

Azure AD Password Protection è un ottimo strumento per aumentare la sicurezza delle password nell’infrastruttura ibrida. Con pochi e semplici passaggi, tutti possono utilizzare la potenza del cloud per evitare violazioni e rischi inutili. Ulteriori informazioni sulla soluzione sono disponibili in questo articolo – Deploy on-premises Azure AD Password Protection – Microsoft Entra | Microsoft Learn.