Uno dei problemi più grandi che le aziende hanno con i loro utenti, è sicuramente la questione legata alla sicurezza dei device. Questo tema, sempre caldo, vede da una parte il reparto IT, che vorrebbe password super-sicure e complesse, e dall’altra gli utenti stessi, che invece predilligono la semplicità ed impostare qualcosa di facile inserimento.

Non c’è dubbio che l’arrivo di Windows 10 ha semplificato notevolmente questa cosa, grazie all’introduzione di Windows Hello for Business, che consente di utilizzare l’autenticazione biometrica per sbloccare il proprio device.

Cosa succede, però, se il nostro device non supporta lo sblocco tramite riconoscimento facciale o impronta digitale? Il PIN è il senza dubbio il piano B ma questo, per quanto potenzialmente sicuro, lascia dei potenziali buchi di sicurezza dati dal fatto che, quasi sicuramente, gli utenti utilizzeranno sequenze numeriche facili da ricordare.

La risposta a questo problema è l’utilizzo di un token intermedio, che permetta di riconoscere effettivamente l’utente che sta accedendo al device. Da questo punto di vista, Yubico è certamente il leader che ha introdotto i suoi device per la sicurezza da diversi anni e che, dall’anno scorso, è compatibile anche con Azure Active Directory.

Passwordless Engine

Alla base di questa integrazione c’è l’utilizzo di uno standard di autenticazione che prende il nome di FIDO2. A titolo di cronaca, FIDO è un’alleanza nata nel 2009 che vede la presenza di diversi player (PayPal, Lenovo, Samsung, Google, Yubico, Microsoft, etc) con l’intento di creare uno standard per l’autenticazione ai servizi.

In un modo dove ci sono centinaia di siti web, con altrettante password, e dove gli utenti capiscono sempre meno l’importanza della sicurezza, era importante creare un sistema per far sì che con una sola identità si potesse accedere a più servizi. Identità protetta con sistemi di autenticazione multipla e che quindi non fossero attaccabili.

La versione 1.0 è nata nel lontano 2014 e nel 2018 è arrivata la versione 2.0 che ha introdotto il supporto l’autenticazione web (WebAuthn) – cosa che ha permesso di sviluppare portali capaci di validare l’utente con un token in modo più sicuro. Per quanto riguarda Windows 10, la certificazione a questo standard è arrivata a marzo del 2019.

Yubico vs Smartcard

I più “vecchi” ricorderanno sicuramente che già con Windows 7 era possibile autenticarsi in modo al proprio computer tramite una smartcard, che era capace di sbloccare gli accessi alle risorse di rete e non solo. Questo sistema non è morto, ma la complessità di implementazione è notevolmente più alta e richiede server aggiuntivi, un know-how specializzato e dei costi non da poco – cosa che lo rende poco appetibile per il mercato SMB.

Una chiavetta Yubico costa poco, può essere implementata in modo selettivo e non richiede nessuna infrastruttura particolare se non l’integrazione tra Active Directory ed Azure Active Directory – cosa tutte le aziende che usano Office 365 già dovrebbero aver adottato.

Scenari

Quando è corretto implementare questa tipologia di autenticazione? Come detto in precedenza, i device che supportano il riconoscimento biometrico potrebbero essere esenti da questa necessità, tuttavia non è una questione di “device” ma di “contesto”. Pensiamo al mondo della finanza, dove in un computer potrebbero esserci informazioni sensibili ed importanti; in questo scenario abbiamo un portale a cui accedere solo con il token che validerà la nostra identità, token è fuori dall’orario di lavoro è sempre con noi.

Un altro scenario potrebbe essere quello manufattiero, così come quello della logistica, dove i dipendenti si alternano durante la giornata e dove vogliamo un sistema veloce che consenta lo switch e la validazione (evitando password complesse che verrebbero attaccate sul monitor).

Implementazione Yubico in Windows 10

Dopo aver parlato un po’ della storia, dei vantaggi e degli scenari, è tempo di parlare di pratica su come implementare questa tecnologia all’interno della vostra infrastruttura.

Prima di cominciare è bene ricordare che è necessario avere Azure Active Directory, ibrida o stand-alone, quindi se il vostro Active Directory non è ancora sincronizzato con il cloud questo articolo si ferma qui. Altre cosa da tenere da mente:

- Il login in ambiente Active Directory non è ancora supportato

- Il login in ambiente Active Directory Domain Services non è ancora supportato

- Windows 10 1809 è la build minima

- Il device deve essere registrato in Azure Active Directory

- La Multi-Factor Authentication è necessaria

- Microsoft Intune è consigliato per la configurazione di alcuni parametri

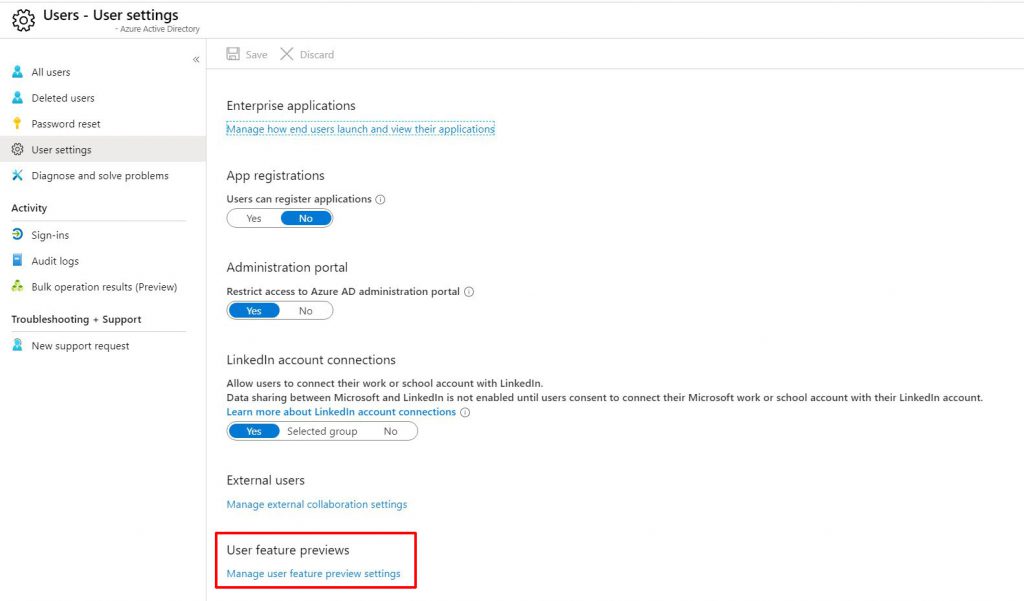

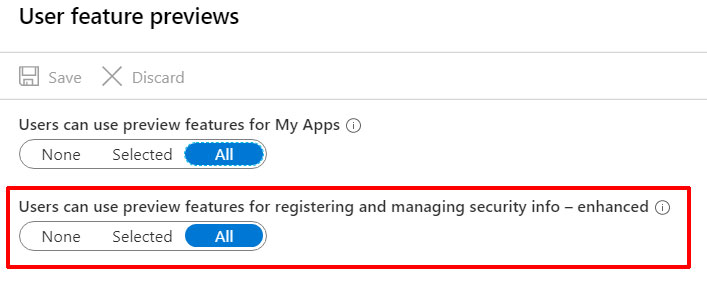

Benchè FIDO2 e Passwordless siano supportate in modo definitivo all’interno di Windows 10, ci sono delle funzionalità ancora in preview che vanno abilitate per poter consentire agli utenti configurarsi il loro token.

All’interno della sezione Users / User Settings / Manage user feature preview settings – figura 2 – di Azure AD, sarà necessario abilitare l’opzione Users can use preview features for registering and managing security info – enhanced – figura 3.

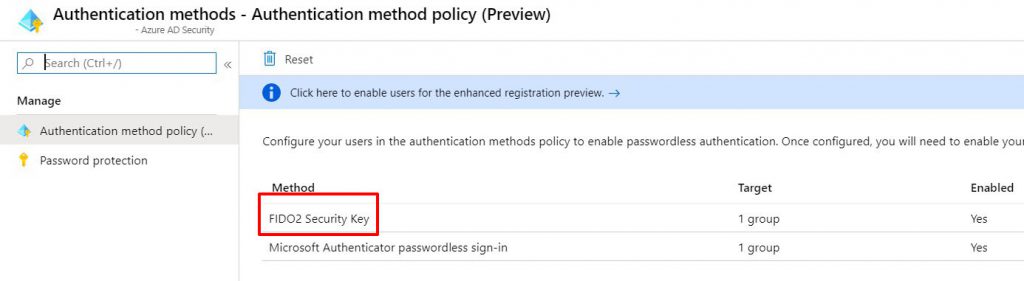

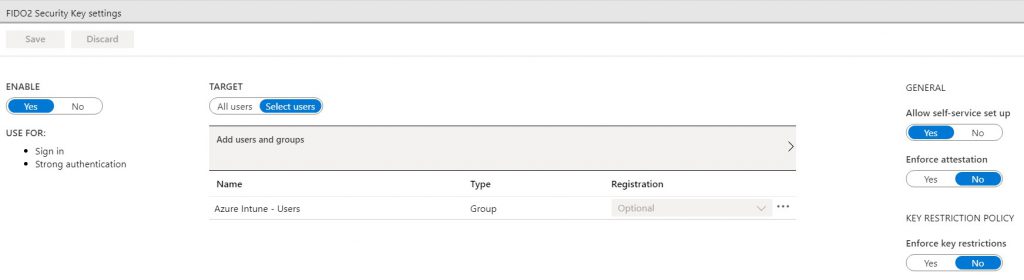

Il passo successivo sarà abilitare l’utilizzo delle chiavette che supportano FIDO2 – figura 4 – andando all’interno della sezione Security / Authentication methods – Authentication method policy (Preview).

Cliccando su FIDO2 Security Key si passerà ad una schermata – figura 5 – che consentirà di impostare chi potrà abilitare l’opzione, se farlo in modo autonomo e se ci sono restrizioni per l’uso dei device; ad esempio vogliamo che gli utenti possano usare solo uno specifico tipo di hardware. A tal proposito è possibile usare questo link di riferimento che ha i vari AAGUID relativi a Yubico: https://support.yubico.com/support/solutions/articles/15000028710-yubikey-hardware-fido2-aaguids.

Conclusa la fase di configurazione all’interno di Azure Active Directory, è tempo di passare all’interno di uno dei nostri client Windows 10. Per questo articolo sto utilizzando la 1909 ma come detto in precendeza anche la 1809 andrebbe bene, benchè Microsoft consigli di usare la 1903.

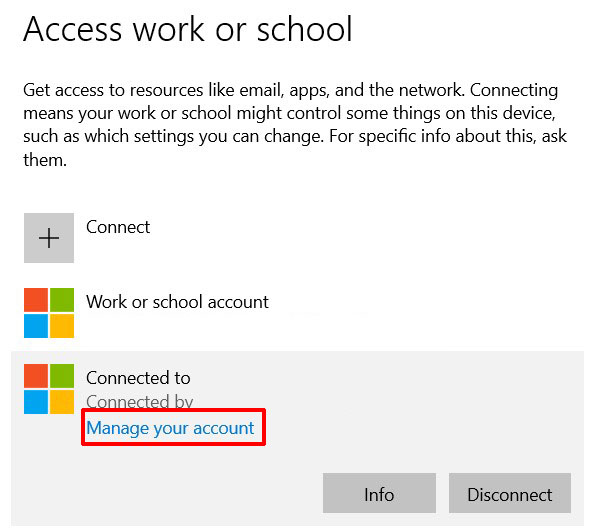

All’interno del pannello Settings / Accounts / Access work or school – figura 6 – cliccare sul link Manage your account dell’utente loggato.

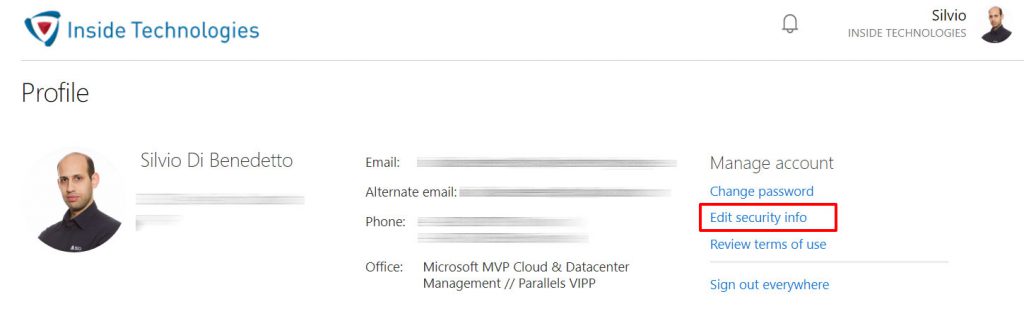

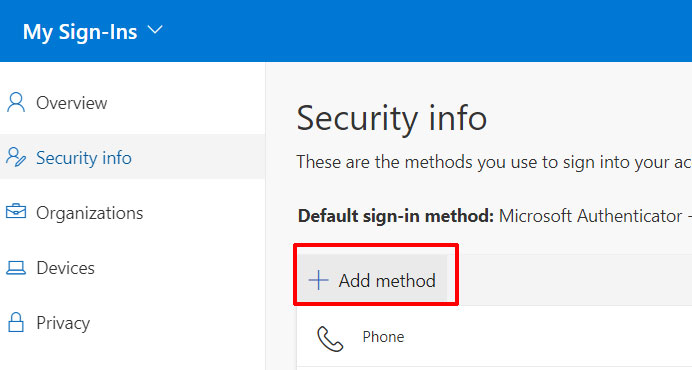

Nella finestra che si aprirà, contenente il dettaglio del vostro account – figura 7 – con annessi device collegati, cliccare sul link Edit security info, per essere rimandati alla nuova sezione – quella in preview – capace di gestire il vostro profilo e la modalità di sicurezza – figura 8.

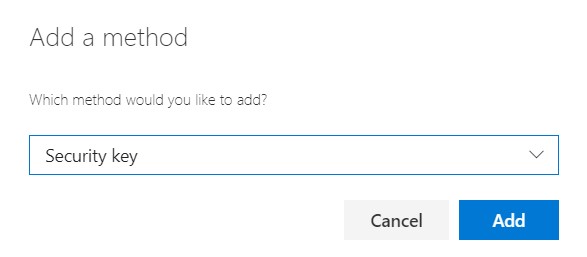

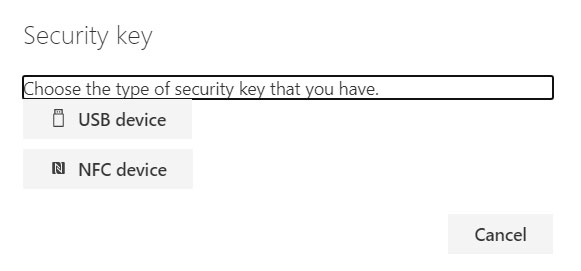

Proprio all’interno di questa sezione sarà possibile aggiungere un nuovo metodo di autenticazione, cliccando sull’apposito pulsante. Selezionare come tipologia Security key – figura 9 – la tipologia (USB) – figura 10.

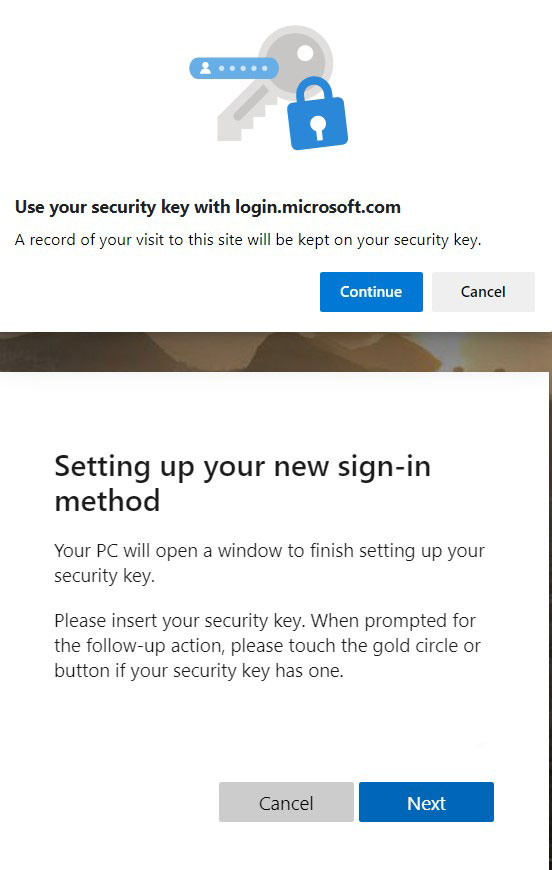

Verrà aperta una finestra del browser – figura 11 – in cui confermare l’operazione e dove verrà richiesto di inserire il token USB, agganciandolo ad un PIN di sblocco – PIN che potrà essere diverso da quello di Windows.

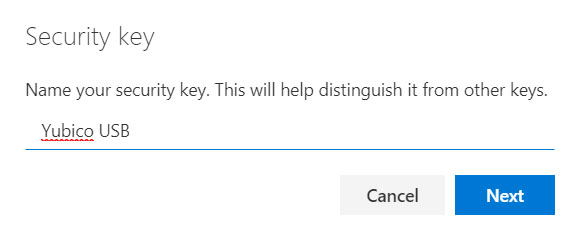

Al termine del wizard sarà necessario dare un nome al device appena aggiunto – figura 12.

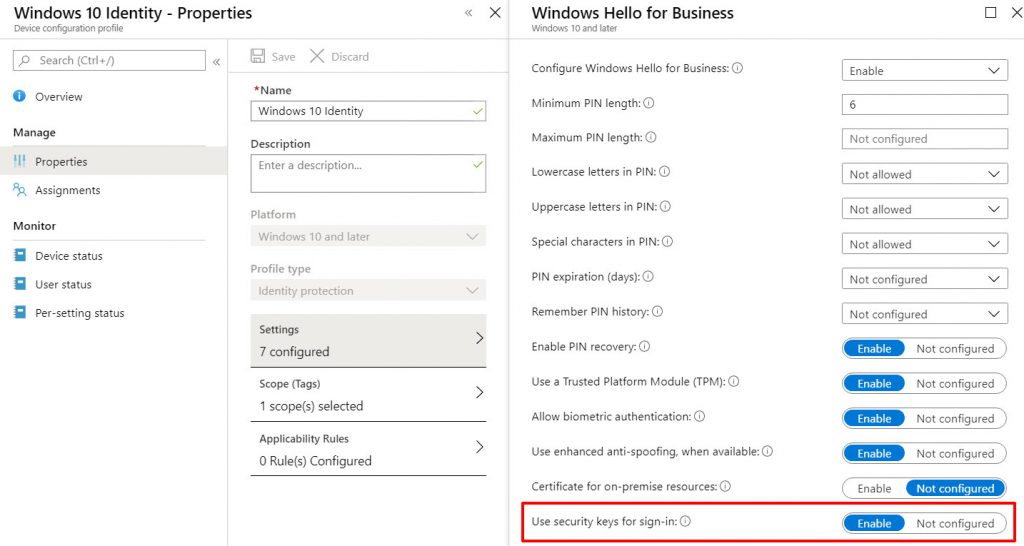

Da questo momento in avanti il vostro device sarà abilitato ad usare il token USB per validare tutti quei servizi, anche web, che ne integrano il supporto ma non per il sign-in. Per abilitare lo sblocco del device tramite Security Key è necessario utilizzare Microsoft Intune e nello specifico attivare una policy di Identity Protection, capace di consentire l’uso di questi device – figura 13.

È possibile non usare Intune? Tecnicamente sì, attraverso un package configuration da distribuire però in modo più rustico. Maggiori informazioni sono disponibili a questo link: https://docs.microsoft.com/en-us/azure/active-directory/authentication/howto-authentication-passwordless-security-key-windows

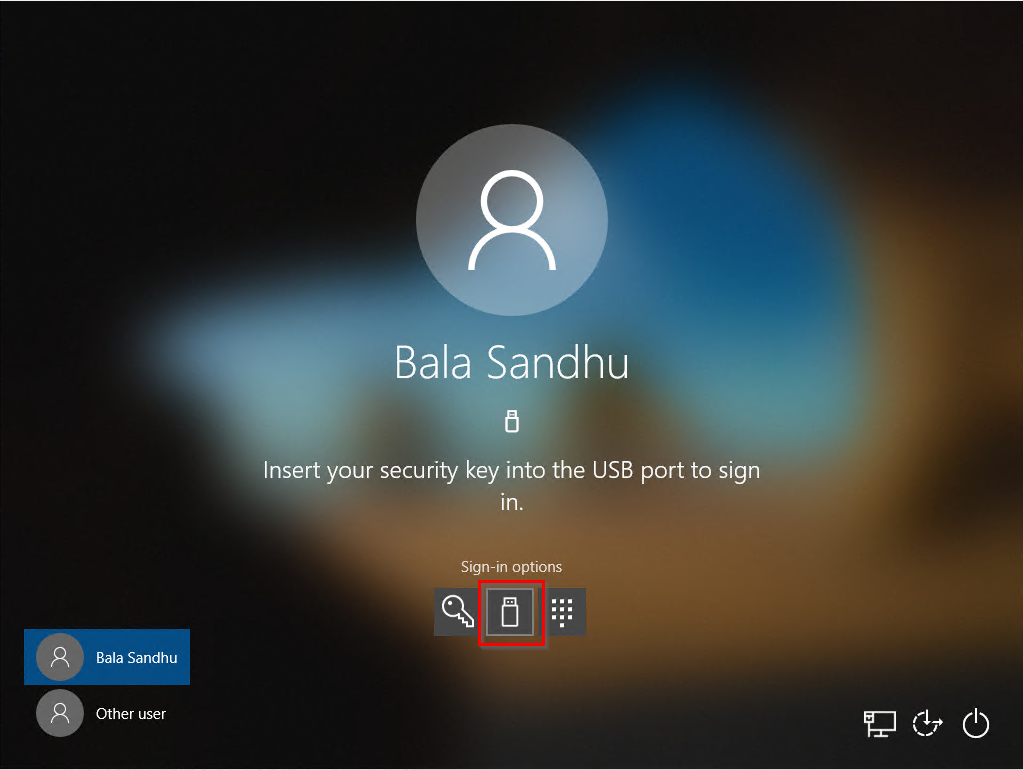

Il risultato sarà quello simile alla figura 14, in cui avrete la possibilità di scegliere la Security Key come metodo di autenticazione. È bene ricordare che questa operazione è da fare una singola volta e se il vostro utente dovesse ricevere un nuovo computer, una volta completata la procedura di enrollment, sarà già abilitato a lavorare con la Key.

Conclusioni

Yubico è sicuramente la soluzione perfetta per aumentare la sicurezza all’interno della propria azienda e per facilitare alcune procedure di accesso, soprattutto in scenari di multi utenza o di elevata criticità. Benchè non tutte le feature siano ancora presenti in ambienti ibridi, iniziare a lavorare con FIDO2 e Passwordless è il migliore approccio per rendere la vita facile ai propri utenti e per semplificare la vita al reparto IT.