In questi ultimi mesi abbiamo pubblicato diversi articoli atti a spiegare come Azure Arc sia in grado di pescare informazioni all’interno dei nostri server, per poi riversarli all’interno di Log Analytics. In questo articolo – Azure Arc & Log Analytics: attivare la raccolta dei log dai File Server – abbiamo visto, ad esempio, come recuperare i log da un file server, usando sia il classico Event Viewer, sia Microsoft Defender for Endpoint. Ma come funziona il processo di recupero di eventi, quando vogliamo essere “mirati”, all’interno dell’event viewer di Windows Server? E’ quello che vedremo in questo articolo.

Premettendo che la procedura è sempre la stessa: primo installare l’agent di Azure Arc all’interno del, o dei, server che vogliamo gestire, e successivamente creare la Data Collection Rule (DCR), per definire il tipo di informazioni recuperare.

Configurazione

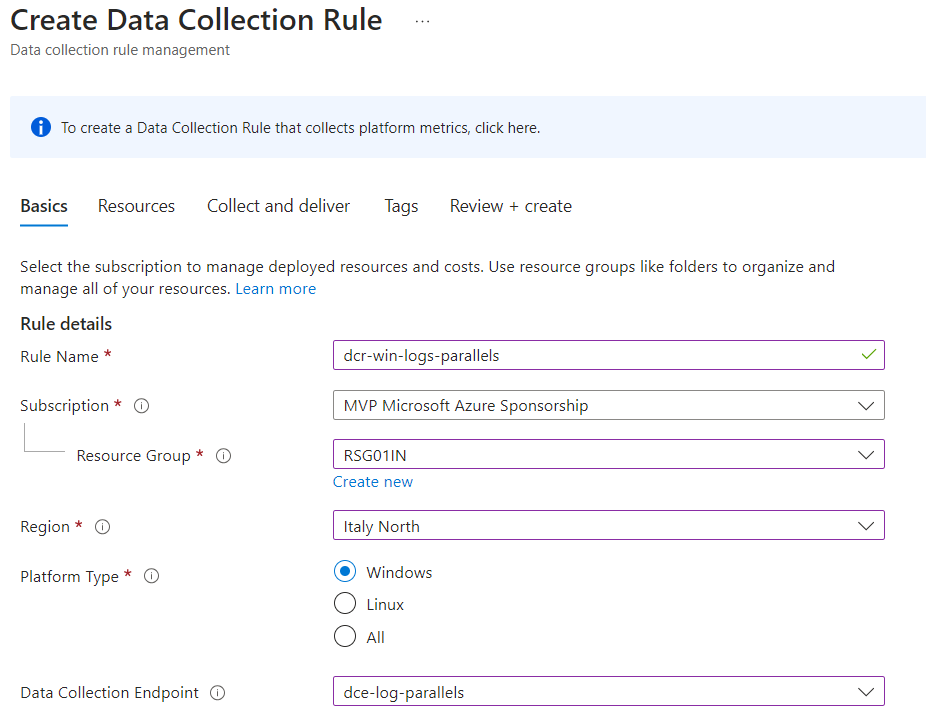

In questo scenario la Data Collection Rule (DCR), necessaria a recuperare i nostri eventi, dovrà essere creata per lo scope in questione – per questo articolo ho scelto di recuperare i log di Parallels Remote Application Server. Il consiglio è sempre lo stesso, cioè usare una Naming Convention capace di legare gli oggetti tra di loro e che abbiano un nome attinente allo scope da raggiungere.

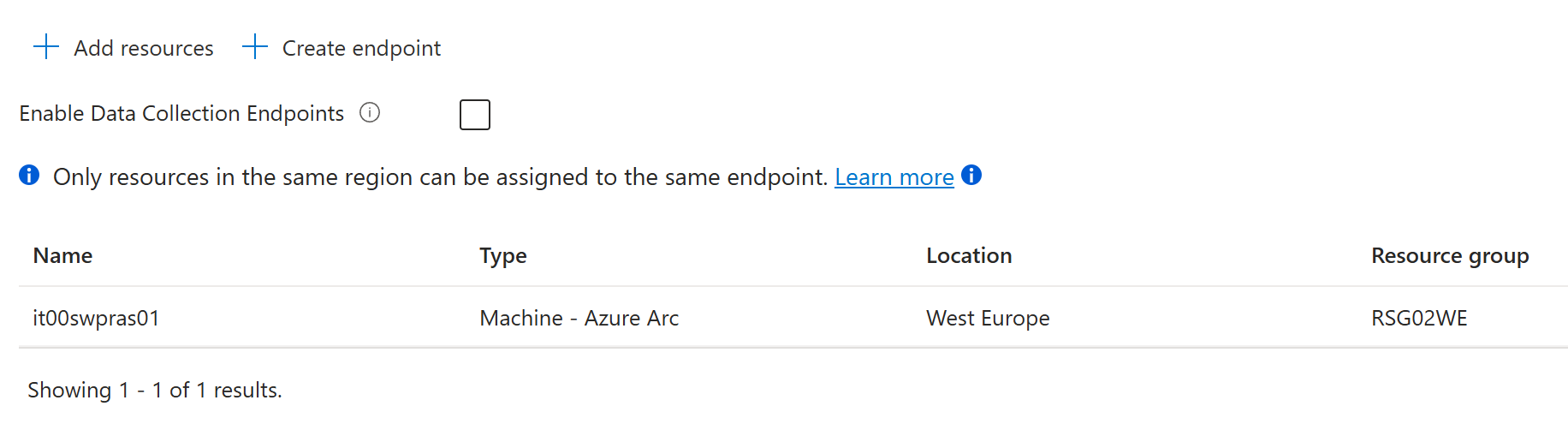

Dopo aver impostato le informazioni Basic, si passa alla sezione di Resources in cui bisogna selezionare quali sono i server per i quali si vuole applicare la regola.

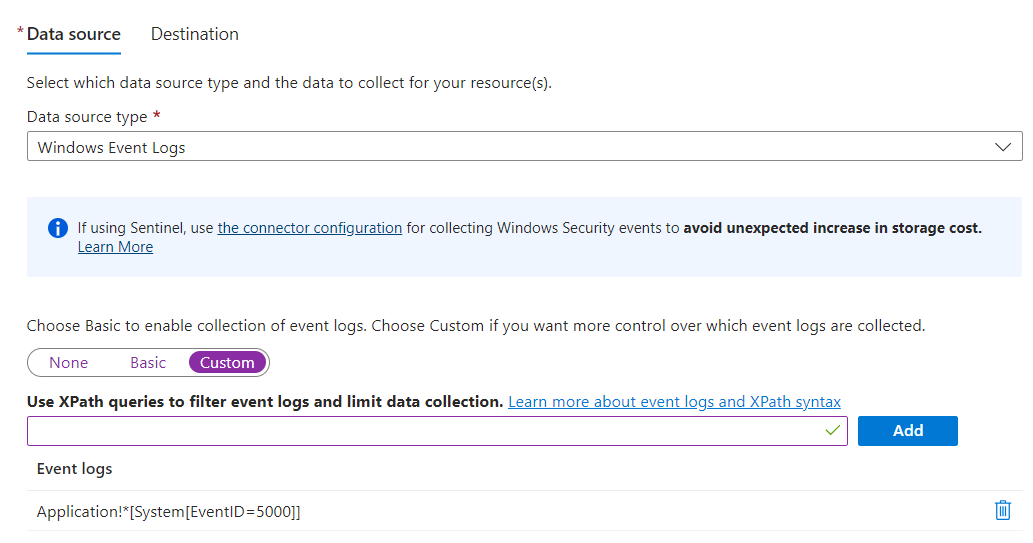

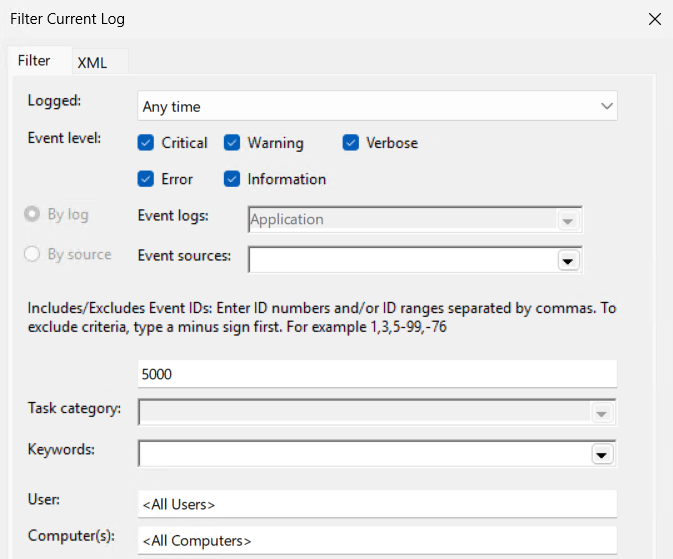

Passando alla sezione Collect and Delivery, dovrete configurare il Data Source per attingere alle informazioni necessarie. La tipologia sarà Windows Event Logs, mentre la modalità sarà di tipo Custom.

Per questo scenario, dovendo recuperare i log di tipo Application, per l’evento 5000, si dovrà usare la seguente sintassi: Application!*[System[EventID=5000]]

Sì ma come faccio a sapere la sintassi da inserire? Attraverso l’event viewer di Windows, create un filtro con la tipologia di eventi che si vuole raccogliere.

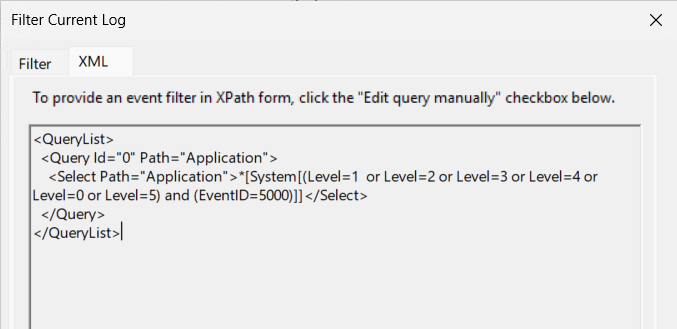

Successivamente posizionatevi sul tab XML, per visualizzare il formato XPath.

Rispetto alla sintassi scritta in precedenza, non si fa distinzione tra eventi Warning, Critical o Information, proprio perchè il carattere jolly punta a prendere tutto, ma questo non vi impedisce di collezionare solo eventi Critical o Error.

Per maggiori informazioni, su come costruire la sintassi, potete fare riferimento al seguente link – Collect Windows events from virtual machines with Azure Monitor Agent – Azure Monitor | Microsoft Learn.

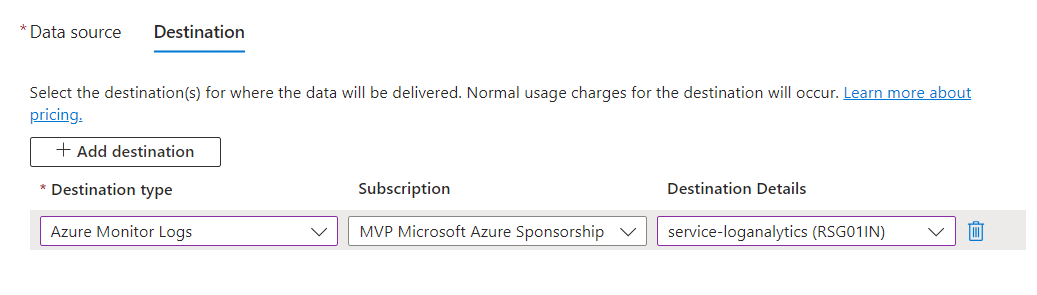

Ultimo, ma non ultimo è scegliere la Destination dove posizionare i nostri log, ovvero il Log Analytics Workspace.

Query

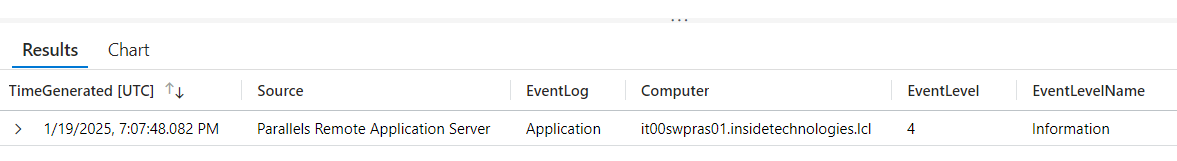

Dopo aver atteso circa 20 minuti, sarà possibile eseguire una query, usando questa KQL: Event | where EventID == “5000” – che restituirà un risultato di questo genere.

Come sempre, la visualizzazione può essere messa all’interno di un Azure Workbook, oppure intercettato da una Analytics Rule di Microsoft Sentinel, per sollevare una problematica di sicurezza.

Conclusioni

La flessibilità delle Data Collection Rule, grazie ad Azure Arc, ci permettono di recuperare ogni tipo di informazione all’interno dei nostri server, per sfruttare il cloud come strumento completo di auditing e compliance.