In un precedente articolo – Microsoft Sentinel + Azure Arc: attivare la raccolta degli audit log – abbiamo visto come attivare la cattura log tramite Azure Arc. Dopo aver parlato di come recuperare i log di accesso, oggi andremo a vedere come recuperare i log dai file server per sapere chi effettua le modifiche sui documenti.

Prima di poter cominciare, è necessario aver già effettuato le seguenti operazioni:

- Installare Azure Arc sui File Server

- Creare una Data Rule Collections legata ai server in questione e capace di recuperare i Security Log (Success e Failure)

- Attivare i log sui File Server – Windows File Access Monitoring (netwrix.com)

Analisi

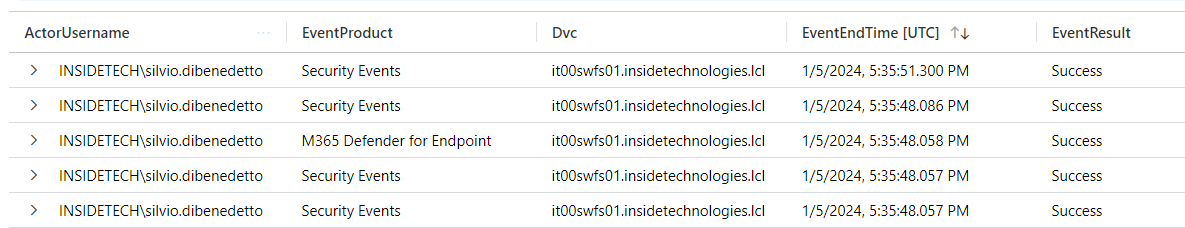

Passate un po’ di ore dall’attivazione della DCR, sarà possibile eseguire le query tipo la seguente: SecurityEvent | where Computer contains “it00swfs01” and Account contains “silvio.dibenedetto” and EventID == “4663” | where TimeGenerated >= ago(6h)

Ricordate di modificare la variabile Account con l’utente che volete cercare e quella Computer con la naming convention che racchiude i vostri File Server, così da filtrare solo le operazioni necessarie.

Come faccio a vedere solo le colonne che mi interessano? Dopo aver eseguito la vostra query, potrete usare il comando Project per scegliere le colonne che intendete visualizzare. Ad esempio potete usare questa query: SecurityEvent | where Computer contains “it00swfs” and Account contains “silvio.dibenedetto” and EventID == “4663” | where TimeGenerated >= ago(6h) | project TimeGenerated, Account, Computer, ObjectType, ObjectName, IpAddress, Activity

Advanced Security Information Model

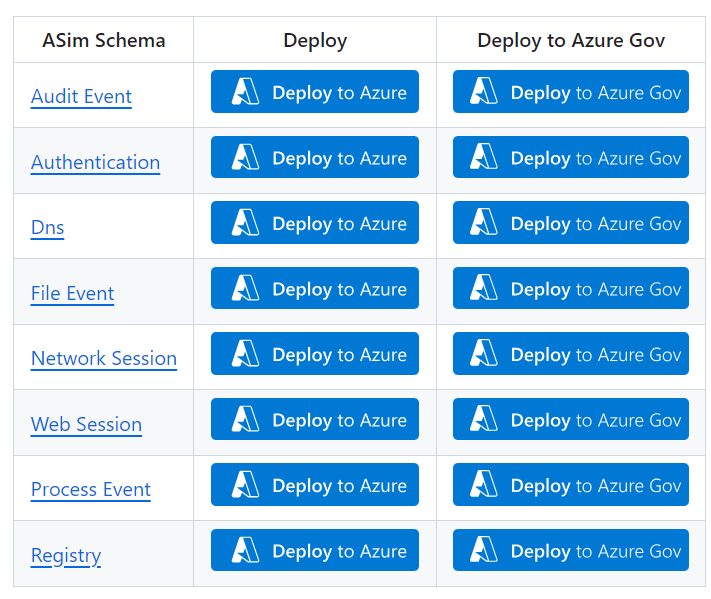

Questo è il primo modo per analizzare i dati. Ne esiste un secondo che utilizza gli Advanced Security Information Model, ovvero dei normalizzatori dei log salvati e che consentono di fare query in altro modo, avendo una visualizzazione a volte più chiara, oltre che poter fare incroci tra sorgenti. Questi template sono disponibili al seguente link – Azure-Sentinel/ASIM at master · Azure/Azure-Sentinel · GitHub.

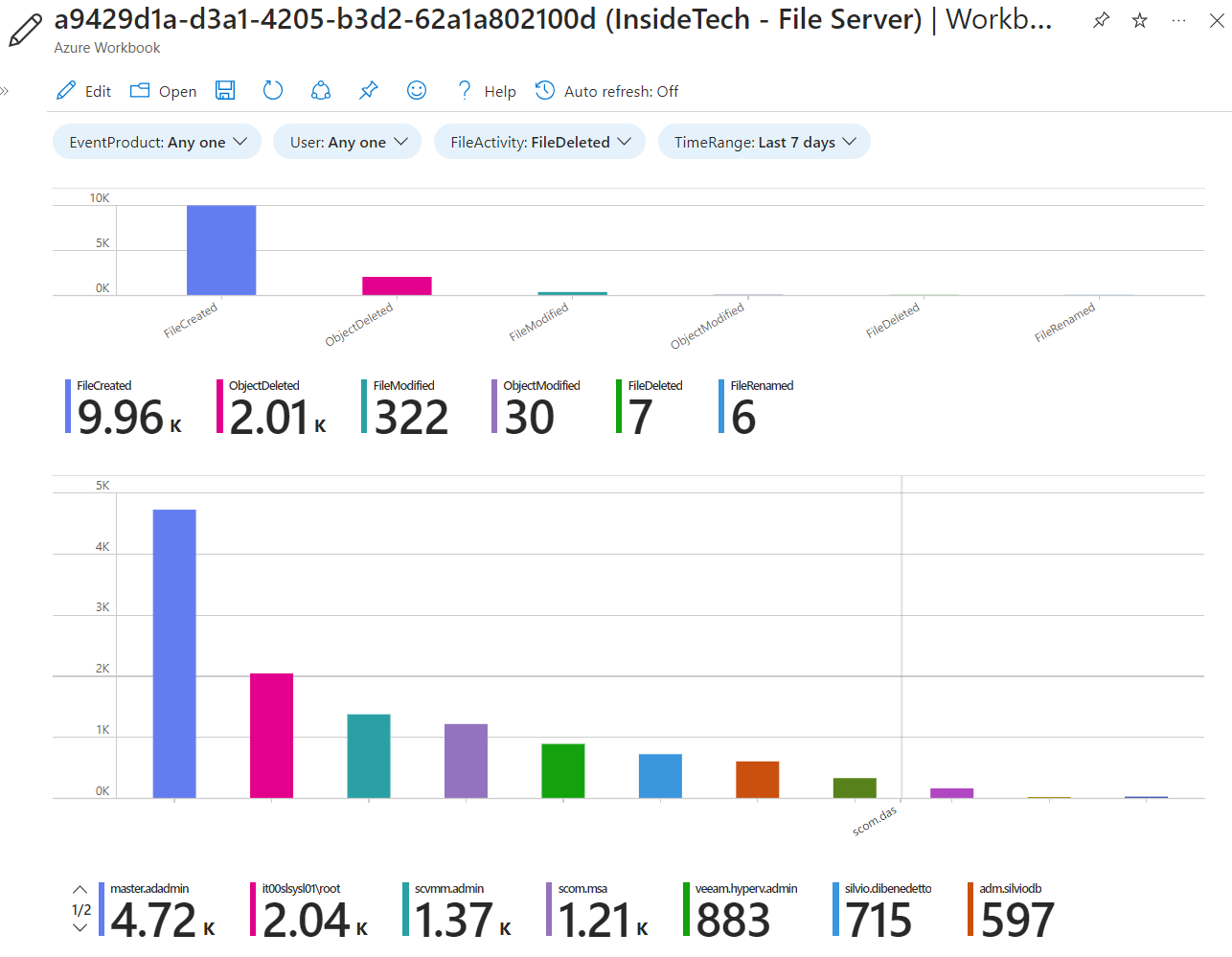

I template, oltre ad una nuova sintassi di query, integrano degli Azure Workbook già pronti, che aiutano ad effettuare le analisi desiderate. In questo caso, lo schema si chiama File, mentre il workbook prende il nome di File Event.

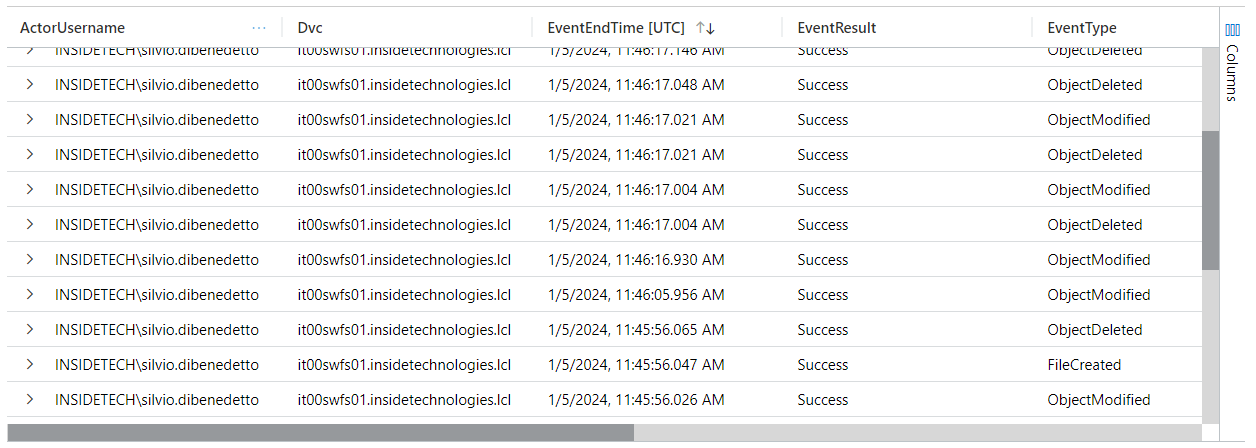

Un altro vantaggio di questi “normalizzatori” è dato dalla possibilità di interrogare più fonti in modo facile. Un esempio è dato da questa query: imFileEvent | where Dvc contains “it00swfs” and ActorUsername contains “silvio.dibenedetto” | where TimeGenerated >= ago(6h) | project ActorUsername, Dvc, EventEndTime, EventResult, EventType, TargetFileName, FilePath, TargetFilePath, IpAddr

La query è fatta in Kusto Query Language, dove si può notare l’integrazione tra le varie classi ma soprattutto la modifica estetica, e va ad unire i log provenienti dalla parte Security e quelli di Defender for Endpoint. Se volete approfondire l’uso delle KQL, potete leggere questo articolo – Azure Monitor workbook grid visualizations – Azure Monitor | Microsoft Learn.

Integrazione con Defender for Endpoint

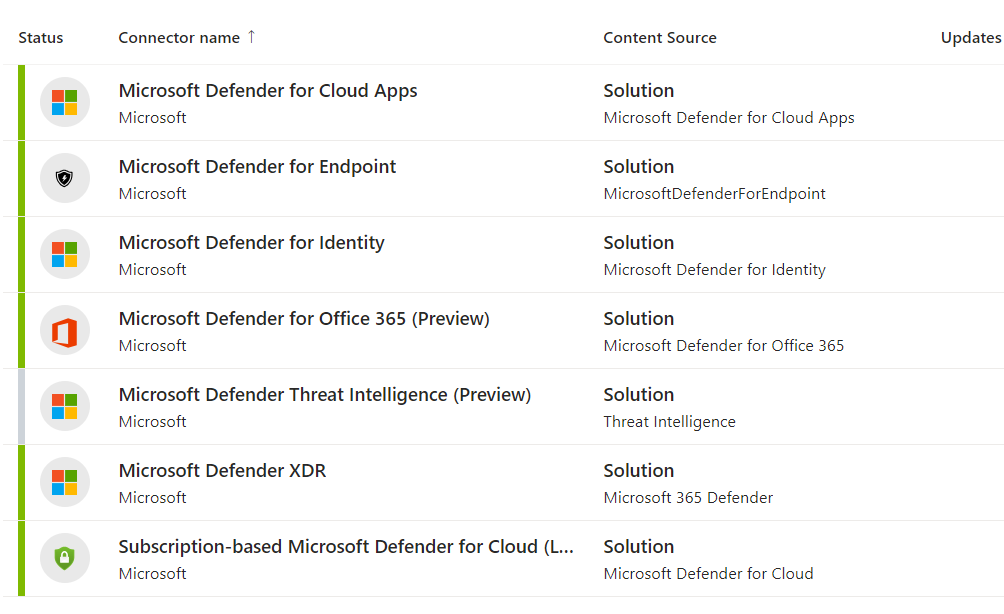

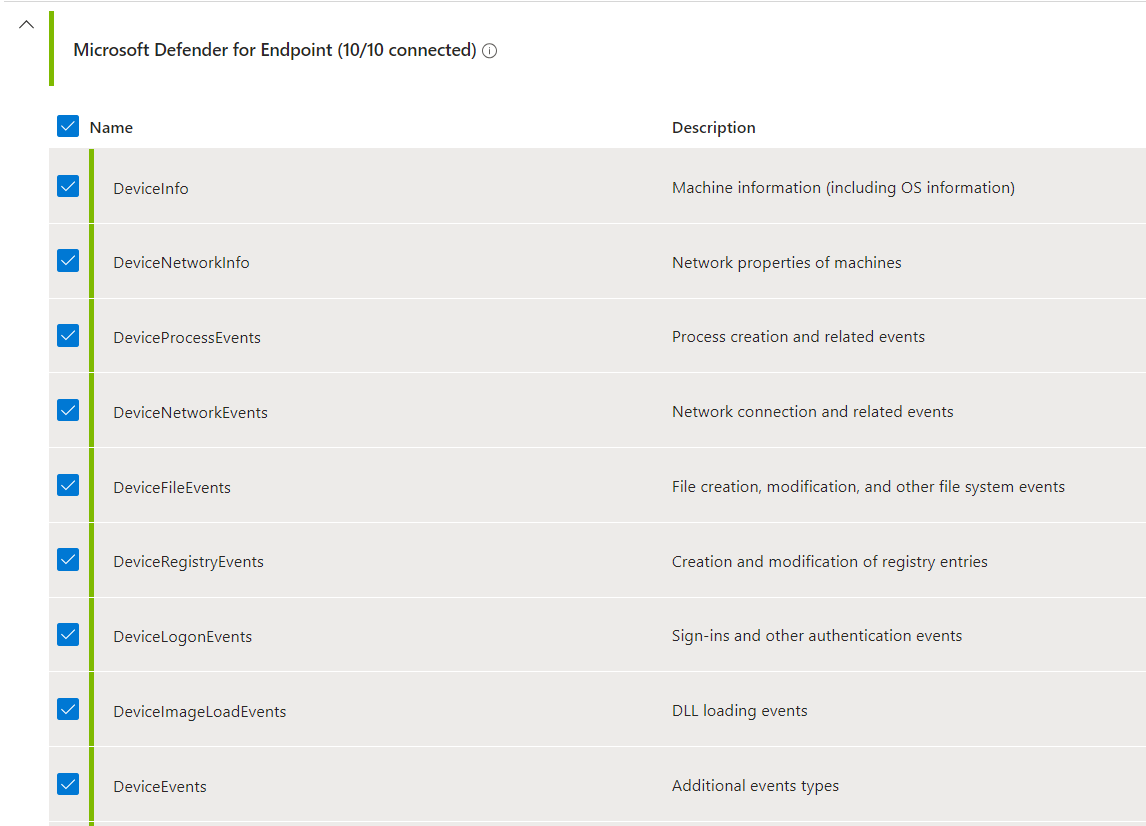

Non tutti sanno che l’integrazione tra Microsoft Defender for Endpoint e Microsoft Sentinel porta in dote anche i log di modifica ai file, e non solo, come mostrato nell’immagine precedente. Questo offre ancora più funzionalità in fase di analisi. Per attivare l’integrazione è necessario configurare il Data Connector di Microsoft Defender XDR, scegliendo il connettore DeviceFileEvents.

NB: questa operazione può aumentare il numero dei log acquisiti e quindi il costo del Log Analytics Workspace.

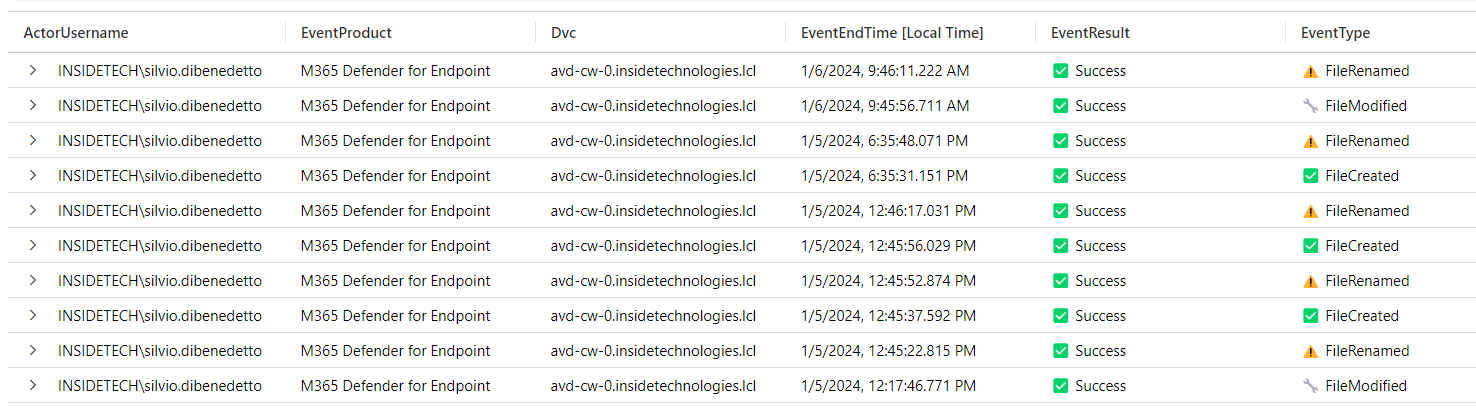

Eseguite questa query per verificare il funzionamento: imFileEvent | where Dvc contains “it00swfs” and ActorUserType <> “System” and ActorUserType <> “Service” and ActorUserType <> “Machine” and TargetWindowsUsername !contains “nt autority” and ActorUsername !contains “admin” and TargetFilePath !contains “vhdx” and EventProduct contains “M365” | where TimeGenerated >= ago(24h)

In questo caso si sta usando il normalizzatore per eseguire una query, recuperando gli eventi generati dal prodotto “M365 Defender for EndPoint”; nel dettaglio, l’interrogazione va a recuperare tutte le creazioni/modifiche fatte sui file, escludendo account di servizio, amministratori o oggetti macchine.

Questa query è la chiusura di quanto abbiamo trattato in questo articolo, con annesse personalizzazioni fronte icone e colonne: imFileEvent | where Dvc contains “it00swfs” and ActorUserType <> “System” and ActorUserType <> “Service” and ActorUserType <> “Machine” and TargetWindowsUsername !contains “nt autority” and ActorUsername !contains “admin” and TargetFilePath !contains “vhdx” and EventProduct contains “M365” | where TimeGenerated >= ago(24h)| project ActorUsername, EventProduct, Dvc, EventEndTime, EventResult = case(EventResult contains “Success”, ‘✅ Success’, EventType contains “Failure”, ‘❌ Failure’, ‘none’), EventType = case(EventType contains “FileCreated”, ‘✅ FileCreated’, EventType contains “FileRenamed”, ‘⚠️ FileRenamed’, EventType contains “FileDeleted”, ‘❌ FileDeleted’, ‘none’), TargetFileName, FilePath | order by EventEndTime

Conclusioni

Azure Arc, integrato con Microsoft Defender XDR, è sicuramente la soluzione ideale per il monitoraggio delle attività degli utenti all’interno dei File Server. L’utilizzo avanzato di KQL aiuta gli IT Admin a tenere sotto controllo tutte le operazioni eseguite dagli utenti ma anche dei processi e servizi.