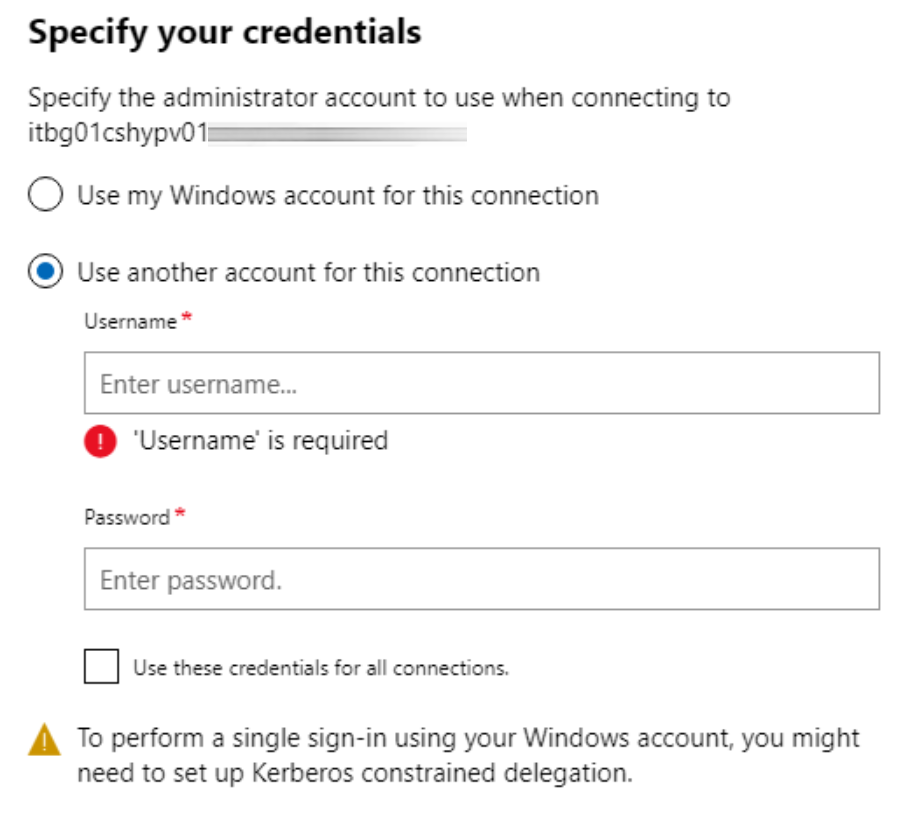

Windows Admin Center ha bisogno di essere autorizzato quando un utente tenta di connettersi ad un server e ciò significa abilitare SSO. Senza la corretta configurazione della delega Kerberos, WAC tenderà sempre a mostrare un avviso che non è possibile connettersi utilizzando il proprio account, anche se siamo Domain Admin.

Per evitare ciò, è necessario delegare il gateway di Windows Admin Center e PowerShell è lo strumento perfetto per raggiungere l’obiettivo. L’idea è prendere tutti i server da un’unità organizzativa specifica, questo significa cambiare la SearchBase per Domain Controller. Il cmdlet può essere eseguito da un DC oppure da una macchina di management in cui è presente il modulo PowerShell ActiveDirectory e, giusto per ricordarlo, se si dispone dei permessi per modificare i valori in AD.

$ ServerList = Get-ADComputer -Filter * -SearchBase “OU=Server, OU=InsideTech, DC=insidetech, DC=local”

$ WAC = “it00swweb01”

foreach ($ Server in $ ServerList) {

Set-ADComputer -Identity (Get-ADComputer $ Server.Name) -PrincipalsAllowedToDelegateToAccount (Get-ADComputer $ WAC)

}

Nel caso si voglia limitare la ricerca, è possibile utilizzare l’opzione di filtro per scegliere tutti i server che iniziano con un nome specifico: Get-ADComputer -Filter ‘Name -like “it00swhy *”’ – a tal proposito se volete saperne di più su come funzionano i filtri, leggete questa articolo: Get-ADComputer da MS Docs.

Per verificare se la modifica è stata applicata, eseguire il cmdlet Get-ADComputer it00swhypv01 -Properties * | Format-List -Property * delegat *, msDS-AllowToActOnBehalfOfOtherIdentity e controllate se la proprietà PrincipalsAllowedToDelegateToAccount visualizza il CN del server Windows Admin Center.

Fatto!