Il 2020 si è chiuso con l’arrivo di un nuovo protagonista nel già vasto panorama dei ransomware, che ha colpito centinia di aziende, dalle piccole alle più grandi. Egregor, questo il suo nome, unisce tecniche dei malware più devastanti degli ultimi anni, combinando tecniche e strategie già utilizzate da numerosi operatori del settore.

Il metodo principale di diffusione di questo particolare ransomware ricalca le classiche metodologie di distribuzione del malware:

- Phishing

- Bad Links

- Vulnerability Attack

Come per tutti i ransomware anche Egregor, una volta entrato nei sistemi bersaglio, procede alla criptazione di tutti i file su cui riesce a colpire, come documenti, database, backup, etc. In questo caso l’estensione che viene assegnata da Egregor è randomica, cosa che lo rende difficile da bloccare, assieme al marker XOR.

Anatonia dell’attacco

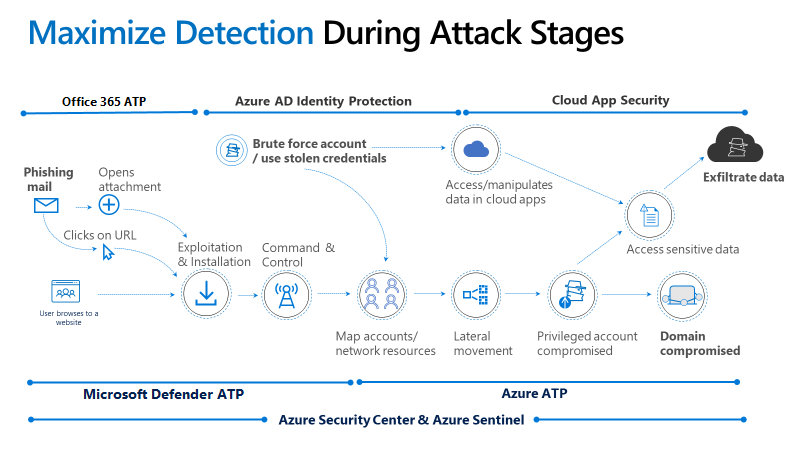

Quello che colpisce del sistema di attacco è l’escalation con cui il ransomware agisce. Una volta preso possesso del client, vengono rubate le credenziali dal Windows Credentials Manager, analizzando tutti gli account disponibili, provando a disattivare da subito antivirus, sistemi di backup e tutto quello che permetterebbe all’utente di poter far un restore.

Ma la “furbizia” di Egregor non si ferma qui, perchè con le stesse credenziali viene iniziata un’escalation verso altri client e server. Il risultato finale è la cifratura totale dell’intera azienda, la perdita dei backup ed un danno causato dal fermo operativo.

Per quanto riguarda gli algoritmi di crittografia utilizzati, Egregor unisce AES (Advanced Encryption Standard) a RSA-2048 e ChaCha. AES è l’algoritmo di crittografia preferito da governi, istituzioni finanziarie e imprese, cosa che lo rende praticamente impossibile da decodificare.

Microsoft Defender for Endpoint

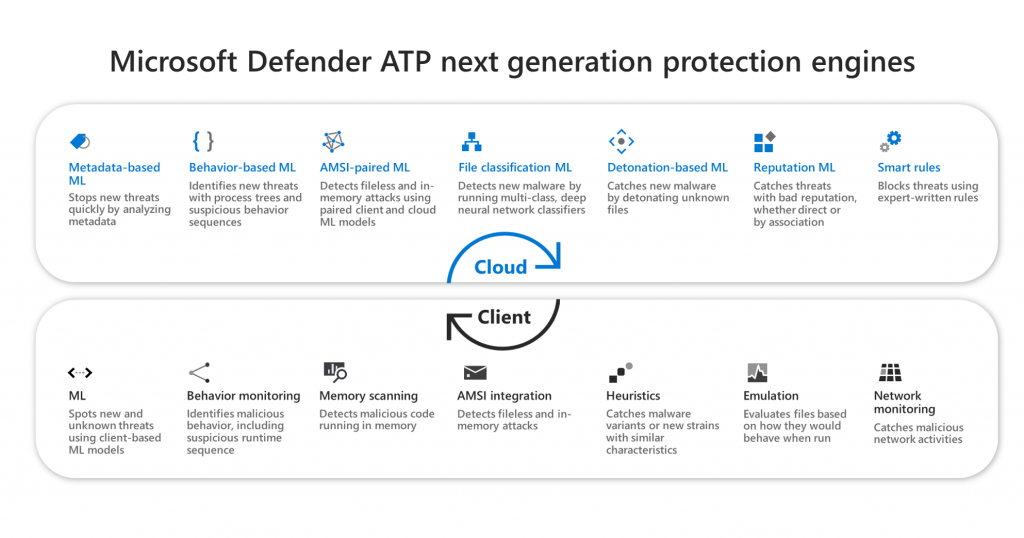

Microsoft Defender for Endpoint è la soluzione perfetta per difendere i propri device, client e/o smartphone, e server da attacchi come questi attraverso un sistema di Machine Learning che consente di agire subito in caso di sospetta corruzione della macchina (come il distacco automatico dalla rete).

Prevenire Egregor

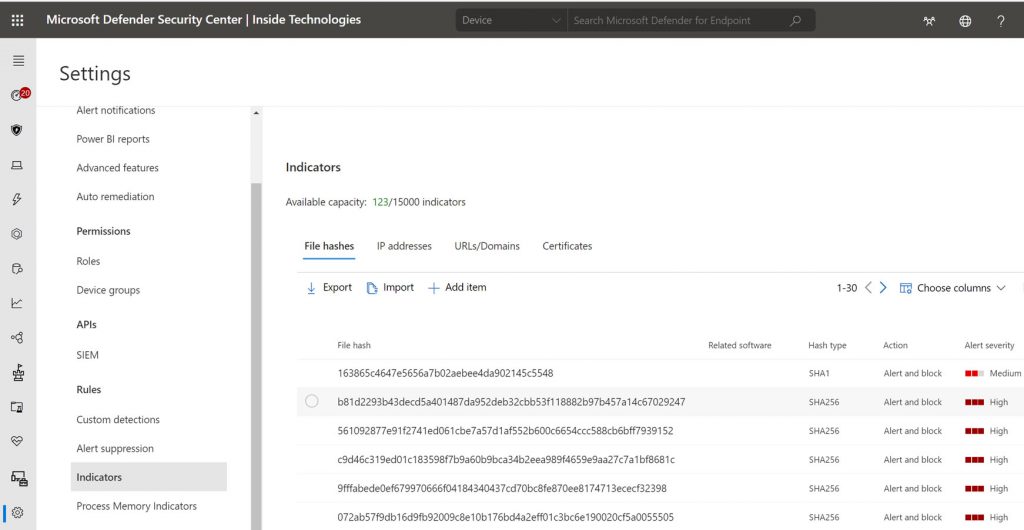

Per prevenire gli attacchi generati da Egregor è necessario che Defender venga alimentato per sapere cosa deve fermare, sotto forma di hash, indirizzi IP o domini. Questa cosa è gestibile all’interno della sezione Settings – Indicators

La lista degli indicatori legati ad Egregor è disponibile al seguente link: InsideTechnologiesSrl/MSDefenderATP (github.com)

Conclusioni

Non bisogna mai abbassare la guardia da questa tipologia di attacchi ed è per questo motivo che è fondamentale avere gli strumenti corretti per ridurre i rischi di fermi aziendali che potrebbero causare danni economici enormi. Da questo punto di vista, Microsoft Defender for Endpoint è la scelta migliore, grazie all’integrazione nativa con Windows 10 e Windows Server.