Exchange Online aggiungerà il supporto per due nuovi standard Internet specifici per il traffico SMTP il cui deploy avverrà in due fasi, la prima (outbound) tra febbraio e marzo 2022 e la seconda (inbound) inizierà entro la fine del 2022.

Si tratta di DNSSEC (Domain Name System Security Extensions) e DANE for SMTP (DNS-based Authentication of Named Entities), due standard nati rispettivamente del 2005 e 2015.

Un po’ di storia

Prima di entrare in dettaglio sulle caratteristiche di questi nuovi standard non possiamo non possiamo non ricordare qualche cenno storico sul protocollo SMTP. È stato progettato molto tempo fa (40 anni) conservando ancora oggi il primato per il protocollo/standard informatico più longevo della storia, quando la consegna dei messaggi era considerata più importante della sicurezza. Con il passare del tempo, quando la sicurezza e la privacy sono diventate sempre più importanti, sono emersi diversi nuovi standard e uno di questi è RFC 3207: “SMTP Service Extension for Secure SMTP over Transport Layer Security (TLS)”. Questo è spesso indicato come TLS opportunistico o STARTTLS. Il TLS opportunistico fornisce la crittografia per le connessioni SMTP e, anche se rappresenta un grande miglioramento rispetto al semplice SMTP, presenta ancora un numero significativo di vulnerabilità.

Una di queste vulnerabilità è il downgrade attack, che è una forma di attacco man-in-the-middle (MITM). Si verifica quando un utente malintenzionato è in grado di rimuovere il verbo STARTTLS dal gateway SMTP di destinazione durante la comunicazione in-the-clear iniziale, spesso con il risultato che il server SMTP di invio decide semplicemente di continuare a inviare il messaggio in chiaro anziché interrompere la trasmissione.

Un’altra limitazione che esiste con Opportunistic TLS è l’impossibilità per il server di invio di autenticare l’identità del gateway SMTP ricevente. Un utente malintenzionato può falsificare il record DNS del gateway SMTP ricevente e presentare un record MX alternativo per un server di sua proprietà. Anche se la connessione è crittografata, il server di invio non saprà mai che l’e-mail è stata deviata al server dannoso.

DANE e DNSSEC

Microsoft ha dichiarato di aver lavorato a stretto contatto con i partner attraverso l’associazione M3AAWG (Messaging, Malware and Mobile Anti-Abuse Working Group) per risolvere tali limitazioni, decidendo di conseguenza di implementare il supporto per DNSSEC e DANE for SMTP in Exchange Online. Questo supporto sarà specifico per il traffico SMTP tra gateway SMTP oltre al supporto per TLS reporting (TLS-RPT).

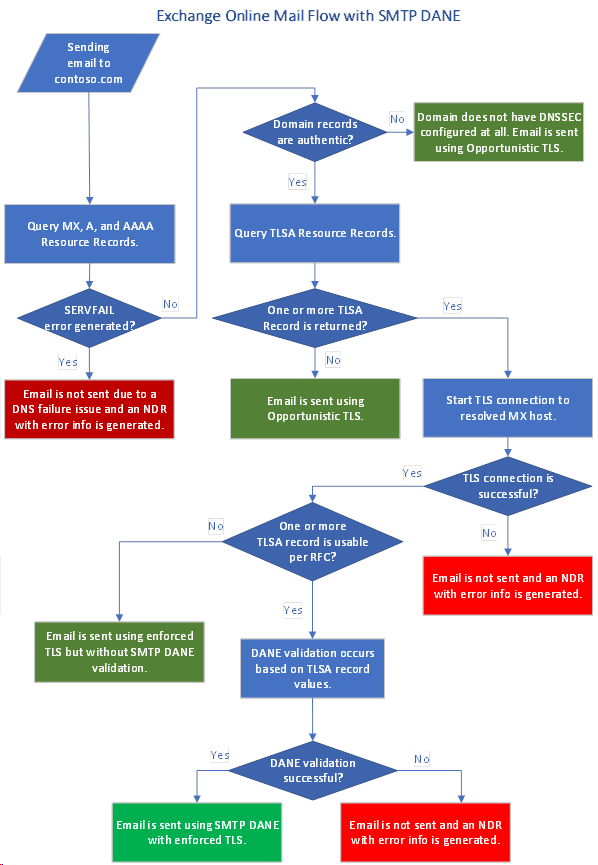

DANE for SMTP fornisce un metodo più sicuro per il trasporto della posta elettronica. DANE utilizza la presenza di record di risorse TLSA DNS per segnalare in modo sicuro il supporto TLS al fine di garantire che i server di invio possano autenticare correttamente i server di posta elettronica di ricezione legittimi. Il meccanismo appena descritto dovrebbe rendere la connessione più sicura e soprattutto inalterabile rispetto al downgrade e agli attacchi MITM.

DNSSEC funziona firmando digitalmente i record per la ricerca DNS utilizzando la crittografia a chiave pubblica. Ciò garantisce che i record DNS ricevuti non siano stati manomessi e siano autentici.

TLS-RPT consente il reporting diagnostico per supportare il monitoraggio e la risoluzione dei problemi di connettività TLS.

Il supporto degli standard di cui sopra, in particolare DNSSEC, ha richiesto investimenti e modifiche all’architettura dell’infrastruttura Microsoft, un investimento che si è reso necessario per migliorare la protezione e sicurezza.

Roll Out

Il deploy per il supporto per DANE per SMTP e DNSSEC avverrà in due fasi. La prima fase, DANE e DNSSEC per la posta in uscita (da Exchange Online a destinazioni esterne), verrà distribuita lentamente da qui a marzo 2022. In riferimento alla seconda fase, il supporto per la posta in ingresso, si stima che inizi entro la fine del 2022.

Per entrambe le fasi, verrà aggiunto anche il supporto TLS-RPT (RFC 8460) per la diagnostica dei problemi di connettività TLS. Ciò consentirà agli amministratori del dominio di destinazione di ottenere rapidamente informazioni sugli errori che potrebbero essere riscontrati dai mittenti, consentendo loro di correggerli.

Cosa significa per gli utenti e admin di Exchange Online?

In qualità di utente o admin di Exchange Online, non si dovrà far nulla per sfruttare i vantaggi di questa maggiore sicurezza per la posta in uscita. È integrato nel sistema e una volta abilitato nelle prossime settimane sarà attivo per impostazione predefinita per tutti gli utenti di Exchange Online.

Si tenga presente che per sfruttare questi vantaggi in termini di sicurezza, i domini che ricevono la posta elettronica dovranno essere configurati per supportare questi standard. Se si inviano e-mail a un dominio che non è configurato per DANE e DNSSEC, l’e-mail verrà comunque inviata, ma verrà invece utilizzato Opportunistics TLS.

Se si inviano e-mail a un dominio con DANE e DNSSEC configurati in modo errato, il flusso di posta verso quel dominio potrebbe essere bloccato perché Exchange Online non considera attendibile un sistema di posta elettronica, appunto configurato in modo errato. Esistono 2 scenari in cui un’e-mail verrà bloccata e un rapporto di mancato recapito verrà restituito a un mittente di Exchange Online:

- Il dominio di destinazione ha segnalato il supporto DNSSEC ma uno o più record sono stati restituiti come non autentici.

- Tutti i record MX per il dominio di destinazione hanno record TLSA e

1) nessuno dei certificati del server di destinazione corrisponde a quanto previsto per i dati del record TSLA

2) TLS non è supportato dal server di destinazione

Se un’e-mail inviata da Exchange Online viene bloccata, la risoluzione DEVE ESSERE implementata da un amministratore del dominio ricevente. Un amministratore di Exchange Online non può eseguire alcuna correzione.

I partner con sistemi di email di terze parti possono utilizzare DNSSEC and DANE Validation Test in Microsoft Remote Connectivity Analyzer per diagnosticare ed eseguire il debug degli errori DANE SMTP.

Conclusioni

Microsoft sta investendo molto dal punto di vista della sicurezza, come del resto i competitor e non poteva certo sottrarsi con queste due importanti standard RFC. In caso si voglia approfondire il funzionamento di DANE, questo articolo farà al caso vostro.