Una delle tecnologie più “vecchie”, ma più resistenti all’evoluzione dei tempi, è sicuramente la VPN. Questo servizio è usato da oltre 20 anni per accedere alle risorse aziendali, quando ci troviamo fuori dal suo perimetro classico. E’ uno strumento che però ha fatto il suo corso e che, soprattutto negli ultimi anni, ha trovato delle alternative più che valide.

Ad esempio, per avviare le applicazioni da remoto, le RemoteApp sono la soluzione più comoda, sicura e veloce; stessa cosa quando parliamo di VDI o accesso ad un Remote PC presente in azienda. Da questo punto di vista, di alternative ne abbiamo moltissime: Microsoft ha il suo servizio di Azure Virtual Desktop, così come possiamo usare strumenti come Parallels RAS o Citrix.

Uno dei punti in cui, però, il discorso tende ad incastrarsi è l’accesso al file server. In questo caso l’uso della VPN è quasi mandatorio, a meno che non abbiate implementato Azure Stack HCI che, grazie agli Hybrid Benefits, consente di utilizzare SMB Over QUIC, una funzionalità che espone il file server tramite TLS 1.3 e UDP 443, il tutto senza dover avviare nessun tipo di client VPN. Maggiori informazioni su questa tecnologia le trovate all’interno di questo nostro articolo – Windows Server 2022: come configurare SMB over QUIC.

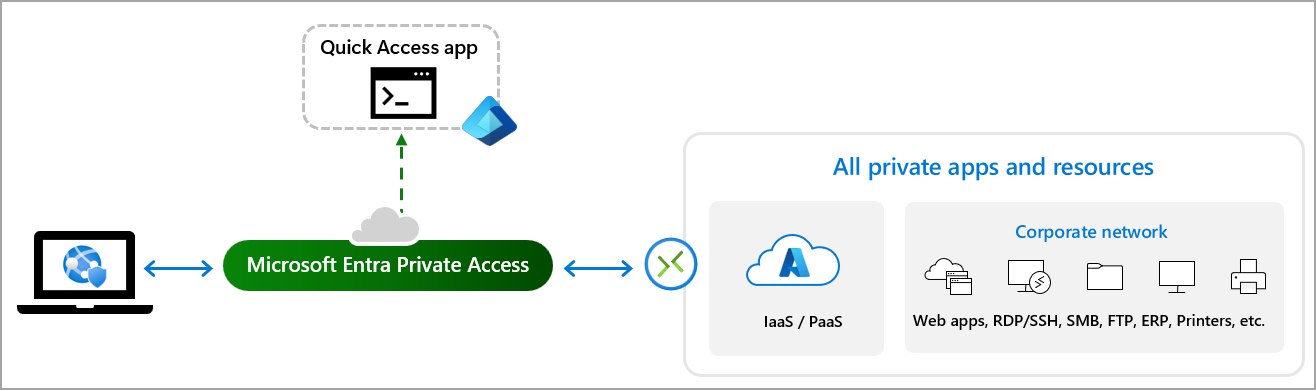

Questo scenario è perfetto per una nuova soluzione che Microsoft ha sviluppato e che prende il nome di Entra Private Access, che consiste nell’apertura di un tunnel costante con la vostra infrastruttura senza l’uso di VPN.

L’idea del tunnel sempre aperto non nuovo in Microsoft, che già in passato aveva provato con VPN Always VPN On e prima ancora con DirectAccess, ma in entrambi i casi si tratta di un vero client VPN che rimane aperto sempre o che si apre appena usciti dal perimetro aziendale. Private Access va oltre e lavora via HTTPS ed ha un’implementazione molto più facile – soprattutto rispetto a DirectAccess.

Prima di vedere come si configura, è bene parlare delle basi e cosa c’è dietro a questo nuovo servizio, perchè, in verità, Microsoft ha pensato bene di riutilizzare un qualcosa che già esiste sul mercato da tanti anni e che prende il nome di Azure AD Application Proxy: questa tecnologia permette di creare un ponte per pubblicare applicazioni web “private”, senza creare URL noti o regole fronte firewall; inoltre, Application Proxy supporta il Conditional Access e questo significa poterlo sfruttare anche per esporre siti “legacy” o che non supportano la MFA nativamente.

Questo agent è stato ampliato per supportare nuovi protocolli, come SMB, RDP, SSH e molto altro ancora.

Configurazione Server

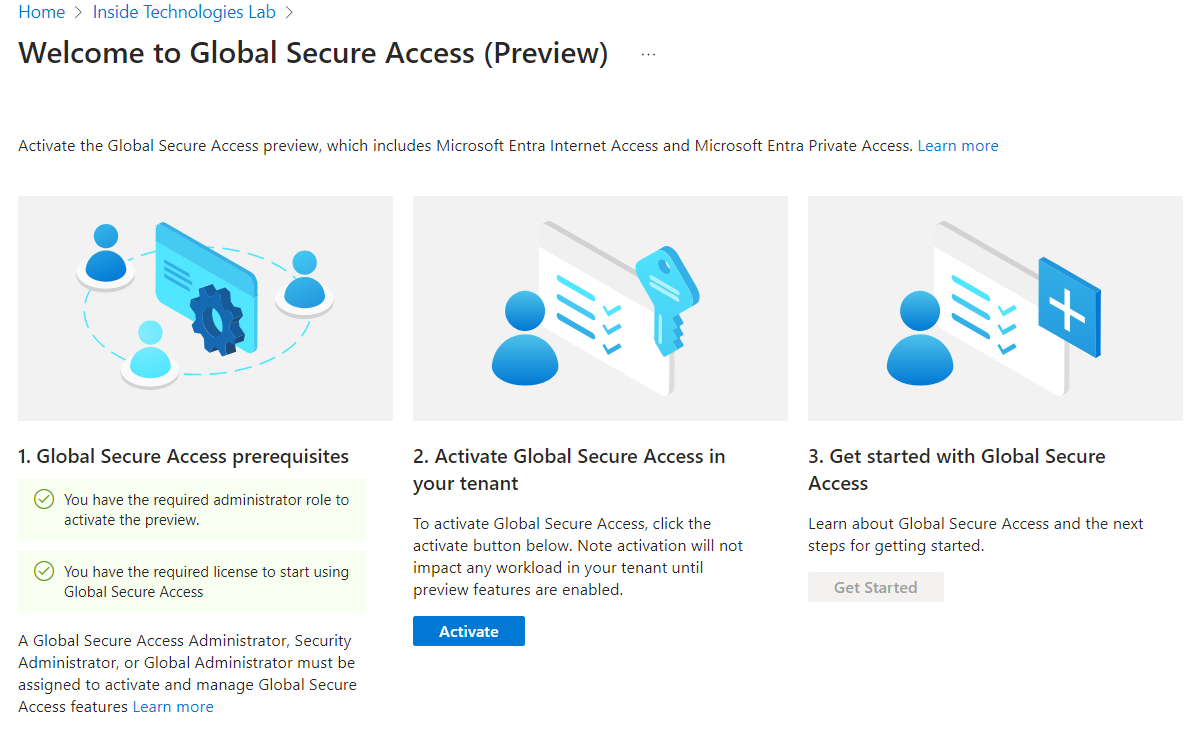

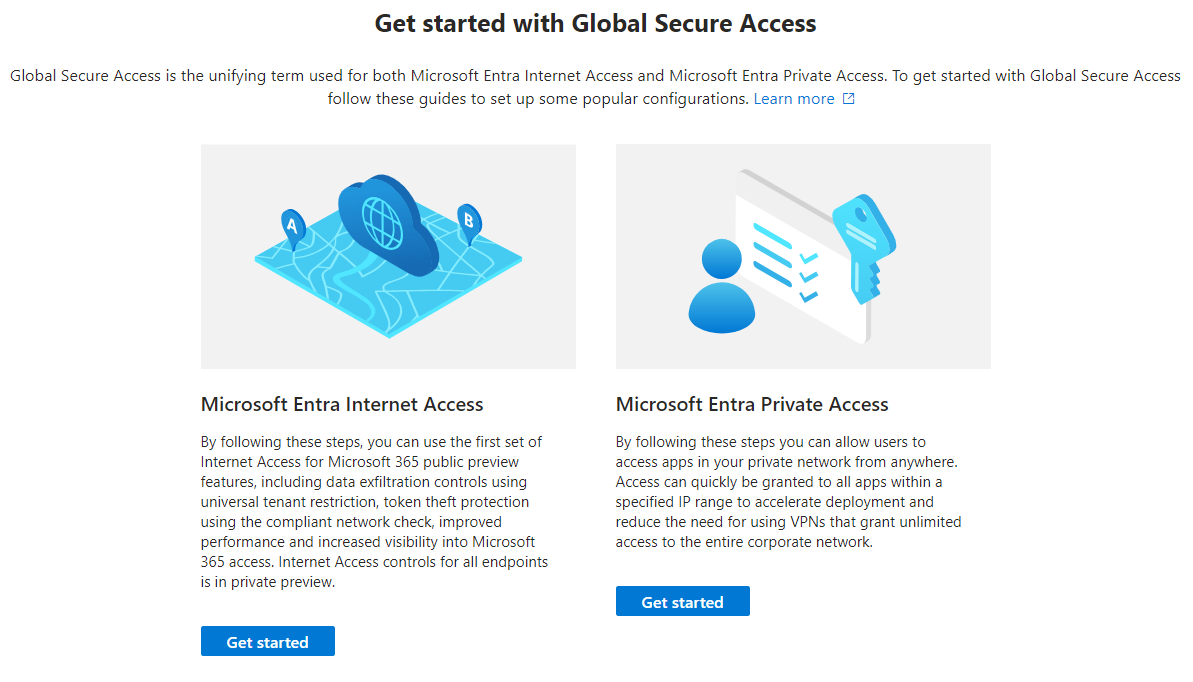

La configurazione avviene attraverso il portale di Microsoft Entra e ricade nella sezione Global Secure Access, attualmente in Preview. Ricordate che per usare il servizio è necessario avere una licenza Microsoft Entra ID P1.

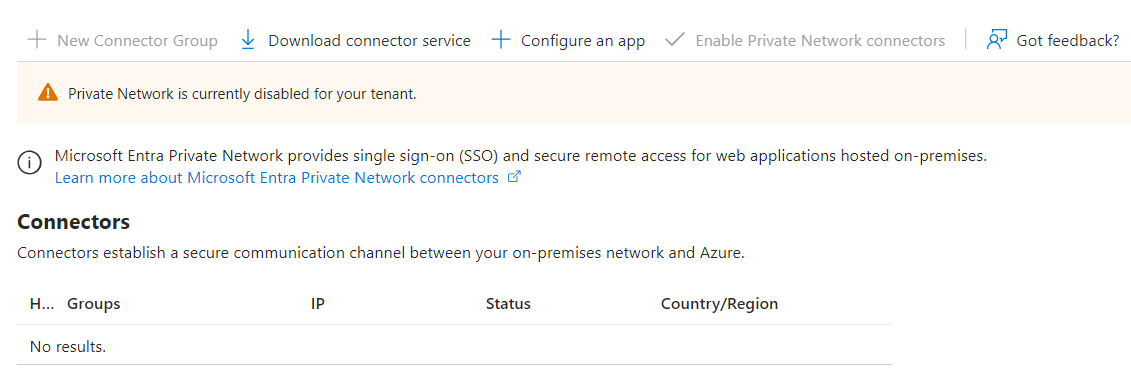

Dopo aver attivato il servizio per il vostro tenant, potrete cominciare la procedura.

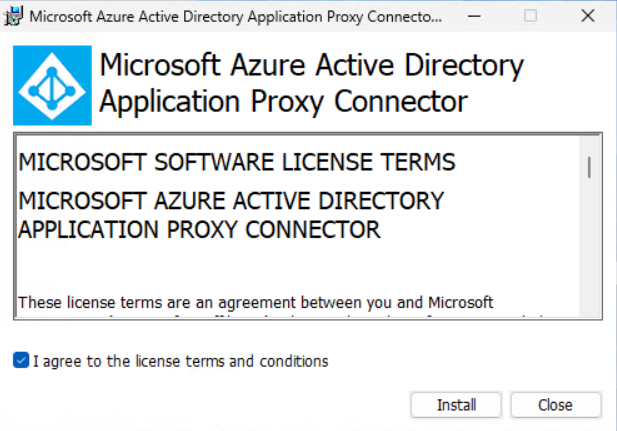

Il primo passo è quello di installare l’agent Application Proxy Connector, che dovrebbe essere installato su una macchina dedicata e meglio ancora su un secondo server per dare ridondanza.

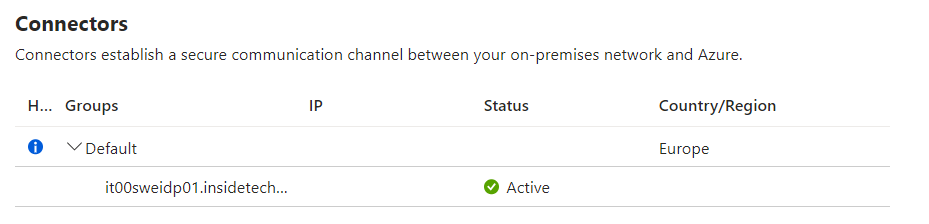

Una volta conclusa l’installazione, dopo qualche secondo, sarà possibile visualizzare i connettori abilitati.

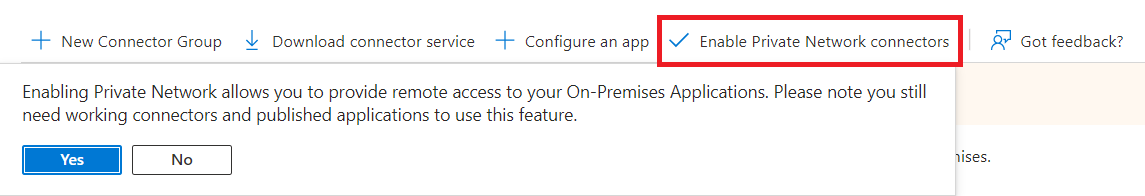

Solo a questo punto sarà possibile attivare la Private Network per consentire al connettore di accedere anche alle risorse della vostra infrastruttura locale.

E’ tempo di creare la nostra applicazione, che darà accesso alle risorse della nostra infrastruttura per gli utenti abilitati. All’interno della sezione Applications > Enterprise applications, dovrete creare una nuova App, assegnando un nome a piacimento (cercando di avere sempre una Naming Convention).

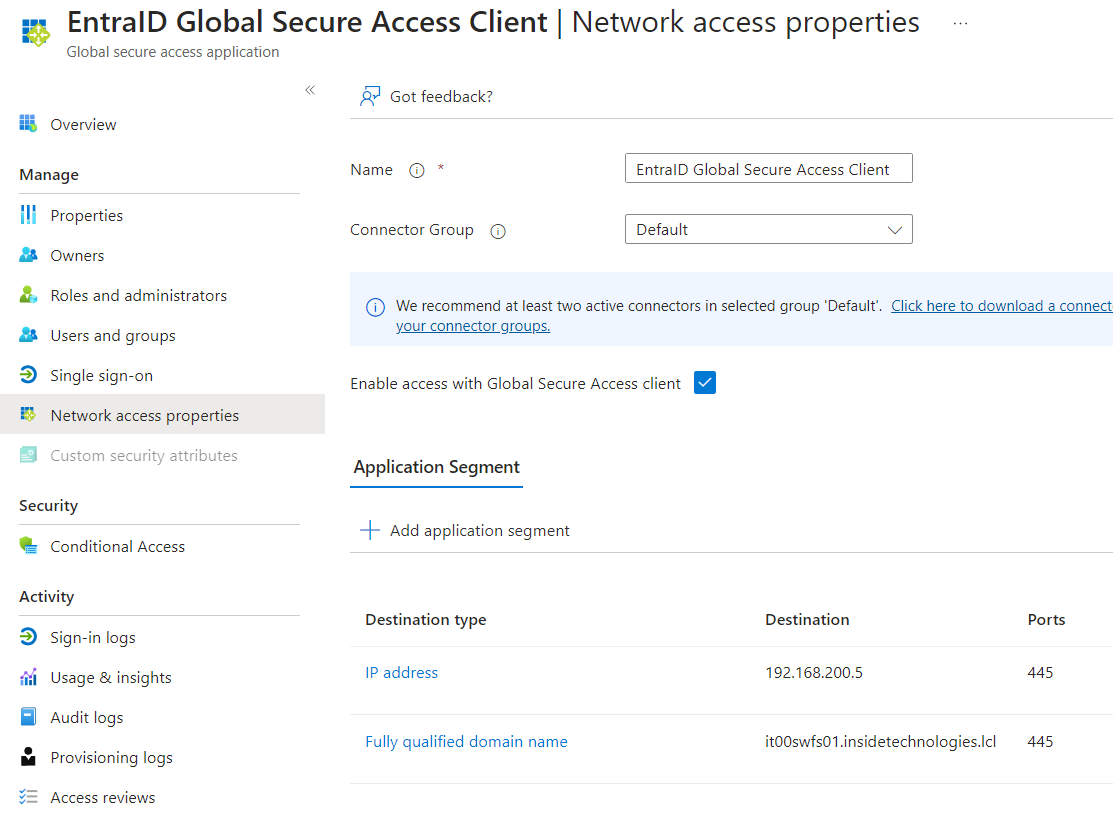

Negli Application Segment dovrete inserire le risorse che intendete abilitare per l’accesso da remoto – è possibile abilitare singoli IP, range o classi. Nel caso abilitiate l’accesso al file server, il consiglio è di abilitare anche l’IP oltre al FQDN. Chiaramente è possibile modificare questa lista anche successivamente, qualora voleste abilitare, o disabilitare, l’accesso a determinate risorse.

Rimangono tre attività da svolgere, prima della prova sul campo. La prima consiste nell’abilitare gli utenti ad accedere all’applicazione appena creata, all’interno della sezione Users and Groups della Enterprise Application.

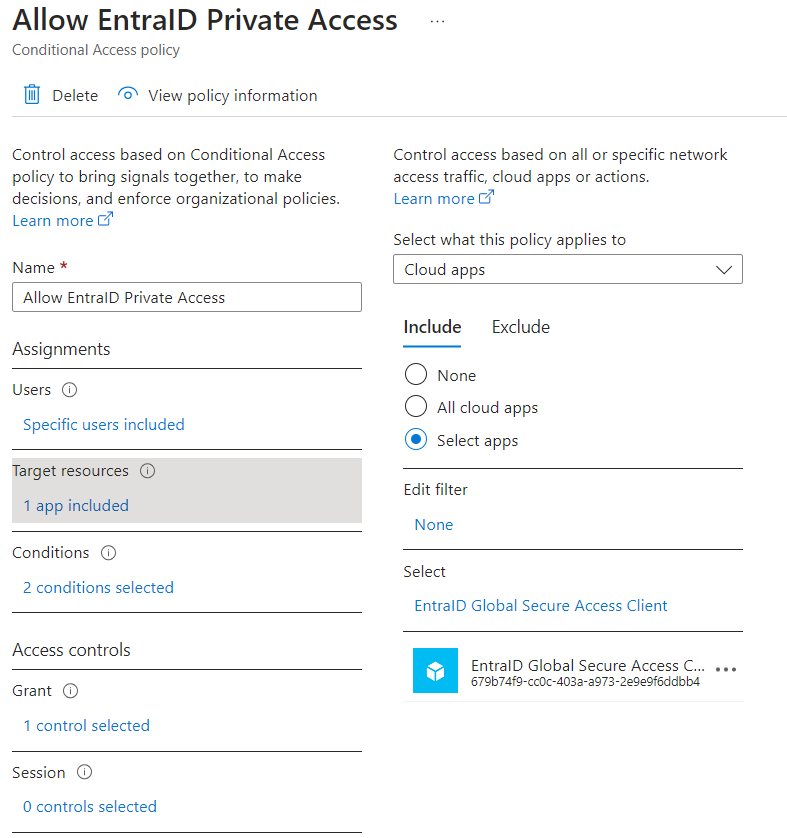

La seconda attività è quella di creare una Conditional Access Policy, per autorizzare chi potrà usare questa applicazione e con quali criteri.

Il consiglio è quello di creare una condizione valida solo per i device Windows e che siano marcati come di proprietà Corporate, con valore Grant solo se il device viene marcato come Compliant – questo chiama a sé l’uso di Microsoft Intune per validare la conformità del dispositivo che prova a collegarsi. Qualora non lo abbiate, potete richiedere l’uso della MFA.

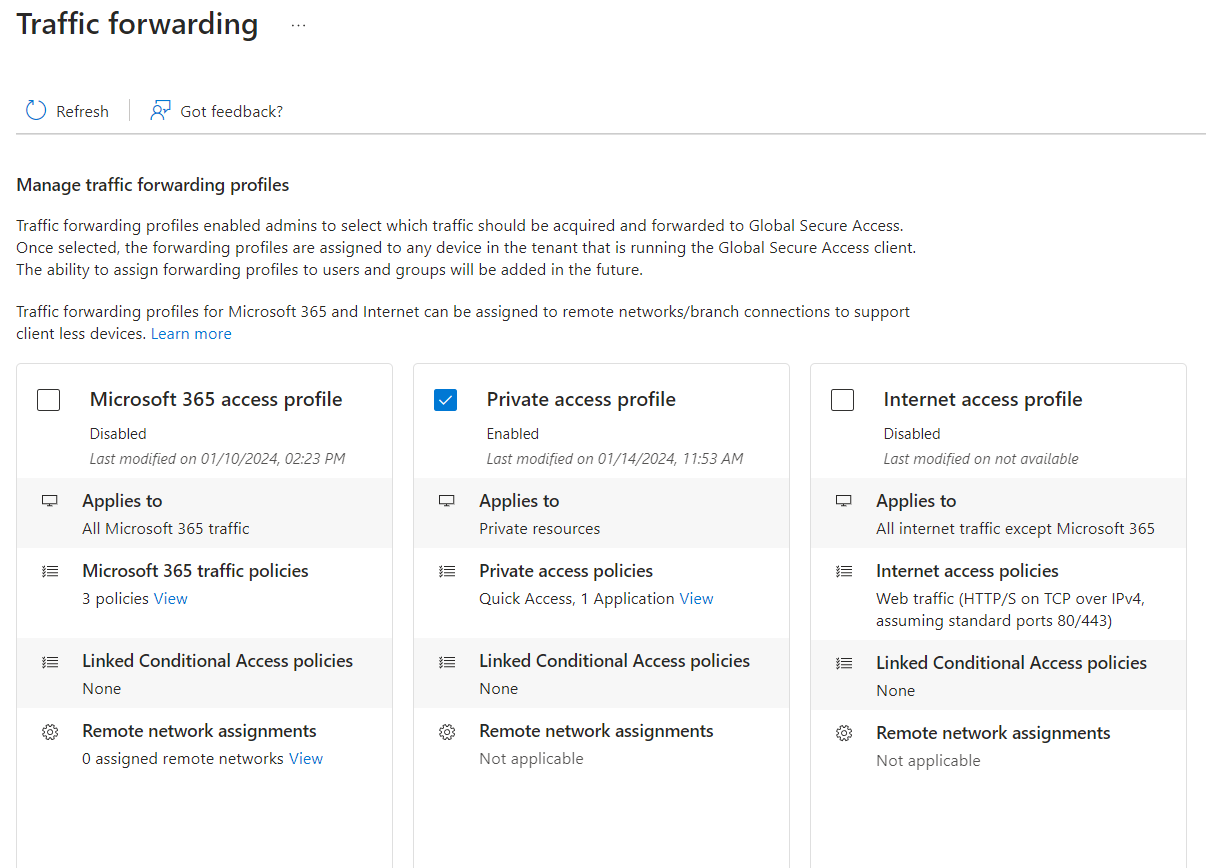

Una volta configurata l’app, aggiunte le risorse private e assegnati gli utenti all’app, si potrà abilitare il profilo di inoltro del traffico con Private Access. Per farlo, bisogna andare nella sezione Connect > Traffic forwarding e spuntare la voce su Private Access Profile.

Configurazione Client

Prima di cominciare la configurazione lato client, è bene ricordare le seguenti limitazioni – date dalla Preview:

- The Global Secure Access Client is supported on 64-bit versions of Windows 11 or Windows 10

- Azure Virtual Desktop single-session is supported

- Azure Virtual Desktop multi-session is not supported

- Windows 365 is supported

- Devices must be either Microsoft Entra joined or Microsoft Entra hybrid joined

- Microsoft Entra registered devices aren’t supported

- Local administrator credentials are required for installation

- QUIC traffic is not supported

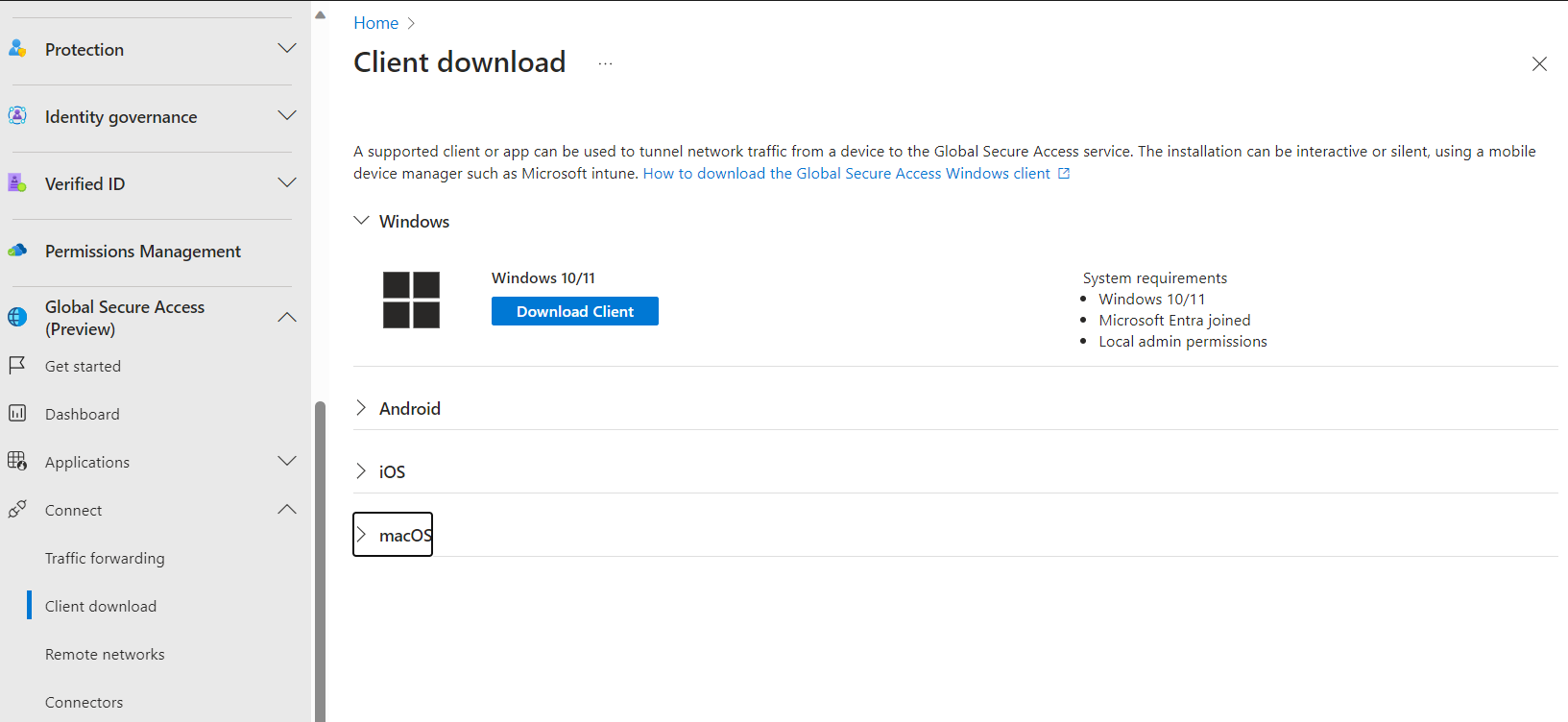

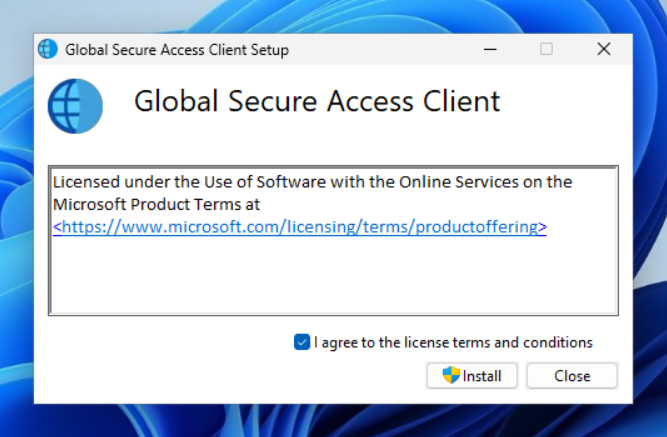

Nella sezione Connect > Client download, potrete scaricare il client per Windows.

L’installazione può essere fatta in stile classico oppure in modalità silente, per un deployment massivo.

Terminata l’installazione, potrete già iniziare a provare il funzionamento del client, cambiando la rete del vostro device da interna a pubblica. L’agent agisce in modo trasparente per l’utente, che non dovrà fare niente, se non lavorare come ha sempre fatto.

Conclusioni

Microsoft Entra Private Access è sicuramente l’elemento che mancava nella convergenza continua per accedere alle risorse aziendali, che ogni realtà dovrebbe prendere in considerazione per sostituire la obsolete VPN. Sicuramente nei prossimi mesi arriveranno diverse novità per offrire sempre più funzionalità agli utenti ed agli IT Admin.