Le tecnologie di protezione delle informazioni disponibili in Office 365 contribuiscono a mantenere protetti i dati importanti e assicurano che possano accedervi solo le persone autorizzate, consentendo agli utenti di scambiarsi facilmente e-mail crittografate e con accesso protetto per impedire la condivisione inappropriata di dati sensibili nei documenti e nelle e-mail. E’ possibile controllare l’accesso ai dati sensibili con criteri flessibili e personalizzabili, usare criteri automatici o ad hoc per proteggere i messaggi sensibili indipendentemente dal dominio di e-mail del destinatario. Inoltre gli strumenti di prevenzione della perdita dei dati di Office 365 proteggono contenuti come quelli correlati a HIPAA e al Regolamento generale sulla protezione dei dati (GDPR).

Office 365 include circa 90 tipi di “informazioni sensibili” integrate che possono essere utilizzate per identificare ed intervenire in diverse aree:

- DLP (Data Loss Prevention)-> ovvero Prevenzione della Perdita di Dati

- Azure Information Protection (AIP) Labels

- Retention Classification Labels -> ovvero Etichette di Conservazione

Mentre di seguito abbiamo degli esempi di tipi di informazioni sensibili pre-configurate:

- EU Debit Card Number

- EU Driver’s License Number

- EU National Identification Number

- EU Passport Number

- EU Social Security Number (SSN) or Equivalent ID

- EU Tax Identification Number (TIN)

- Credit Card Number

I parametri contenuti negli esempi di cui sopra, e in generale in tutte le sensitive information fornite di default, sono tendenzialmente permissive piuttosto che restrittive. Per rendersene conto basta fare qualche test con dei numeri di carta di credito senza scrivere espressamente parole come “VISA” o “MASTERCARD”.

Fortunatamente è stato reso possibile creare tipi di informazioni sensibili personalizzate al fine di rilevare contenuti specifici, propri delle relative aziende, tramite l’utilizzo di espressioni regolari

In questo articolo proveremo a creare un determinato tipo di informazione sensibile personalizzata per una stringa alfanumerica, affinché venga espressa in un formato specifico, basato su espressioni regolari, dimostrando l’utilizzo dello stesso in un criterio DLP (Data Loss Prevention nonché Prevenzione della perdita dei dati) e in AIP (Azure Information Protection)

Supponiamo di trattare un certo formato ad esempio un codice: AAA-######-aa

dove AA corrisponde a qualsiasi lettera maiuscola, ###### a 6 numeri consecutivi, quindi aa a due lettere minuscole consecutive e uno spazio davanti e uno alla fine del codice.

in base a quanto sopra, ecco alcuni esempi: AGA-123456-xc , STS-654321-xd , GAK-087171-rt .

Costruire l’Espressione Regolare (Regular Expression)

Useremo un’espressione regolare per rilevare il formato esatto del codice AAA-######-aa. Se si ritiene di non avere abbastanza confidenza con le espressioni regolari è possibile utilizzare uno dei siti web a disposizione, molto validi non solo a costruire espressioni, ma anche a convalidarle. L’espressione regolare per rilevare e validare il nostro codice è questa:

\s[A-Z]{3}-[0-9]{6}-[a-z]{2}\s

dove:

\s matches any whitespace character (equal to [\r\n\t\f\v ])

Match a single character present in the list below [A-Z]{3}

{3} Quantifier — Matches exactly 3 times

A-Z a single character in the range between A (index 65) and Z (index 90) (case sensitive) – matches the character – literally (case sensitive)

Match a single character present in the list below [0-9]{6}

{6} Quantifier — Matches exactly 6 times

0-9 a single character in the range between 0 (index 48) and 9 (index 57) (case sensitive) – matches the character – literally (case sensitive)

Match a single character present in the list below [a-z]{2}

{2} Quantifier — Matches exactly 2 times

a-z a single character in the range between a (index 97) and z (index 122) (case sensitive)

\s matches any whitespace character (equal to [\r\n\t\f\v ])

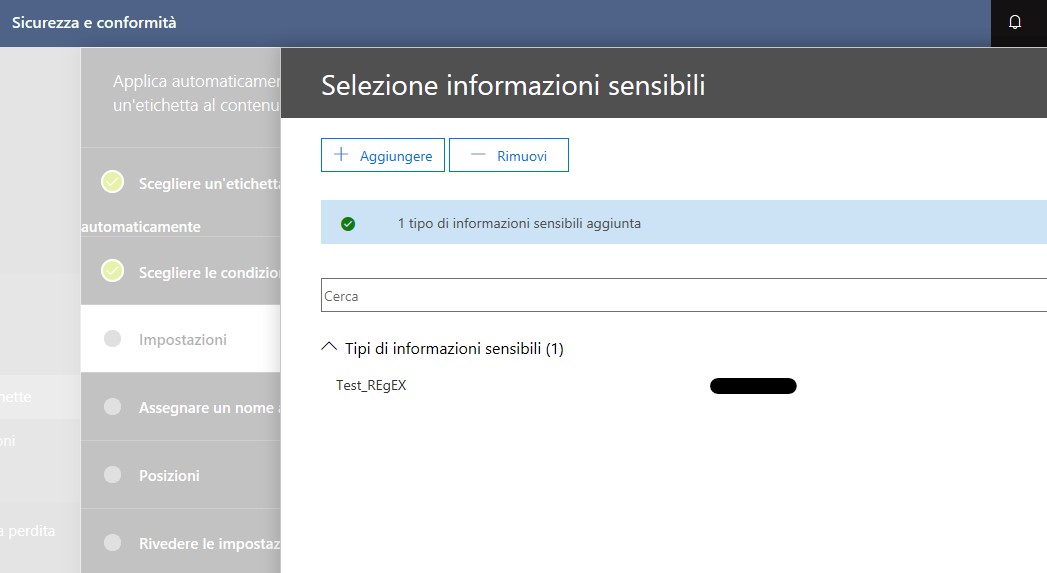

Costruire I Tipi di Informazioni Sensibili Personalizzate

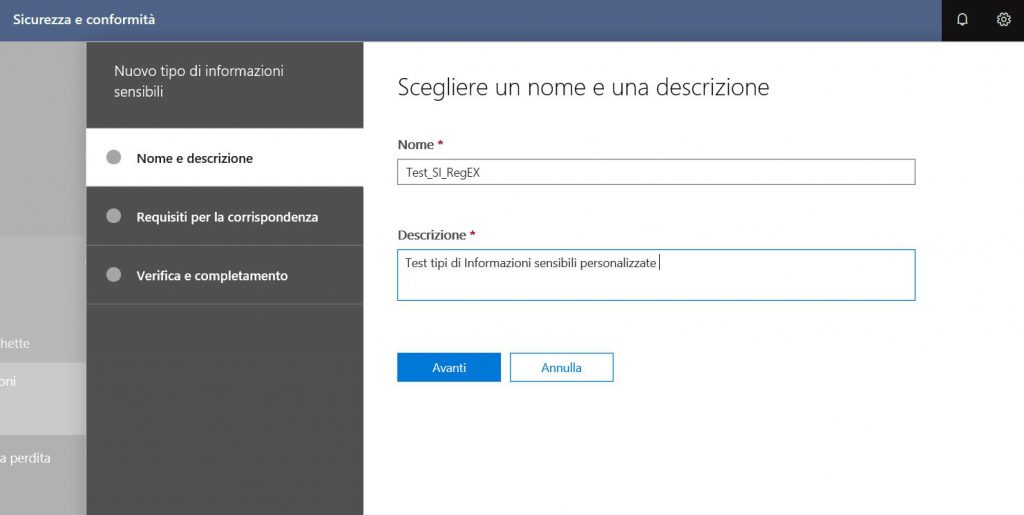

Questa operazione viene eseguita nel centro “Sicurezza e Conformità” di Office 365 all’interno della sezione “Classificazioni” selezionando l’opzione “Tipi di informazioni sensibili”. Si faccia riferimento alla figura 1.

Figura 1 – Nuovo tipo di informazioni sensibili

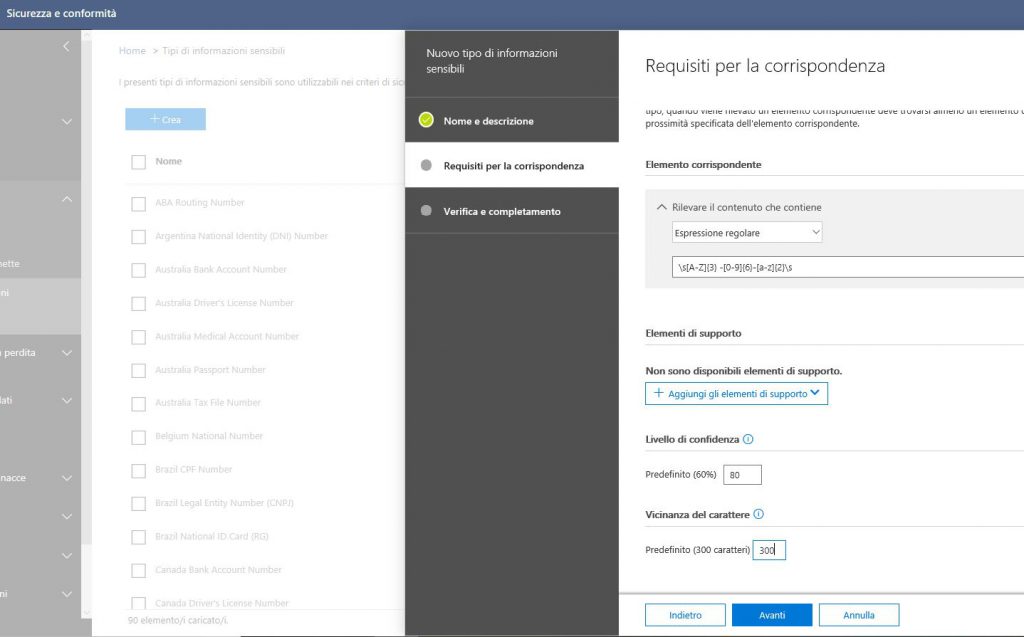

Nei dettagli della definizione, inseriremo un livello di confidenza pari a 80 e quindi la nostra Espressione Regolare per definire l’elemento principale – figura 2.

Figura 2 – Definizione Espressione regolare

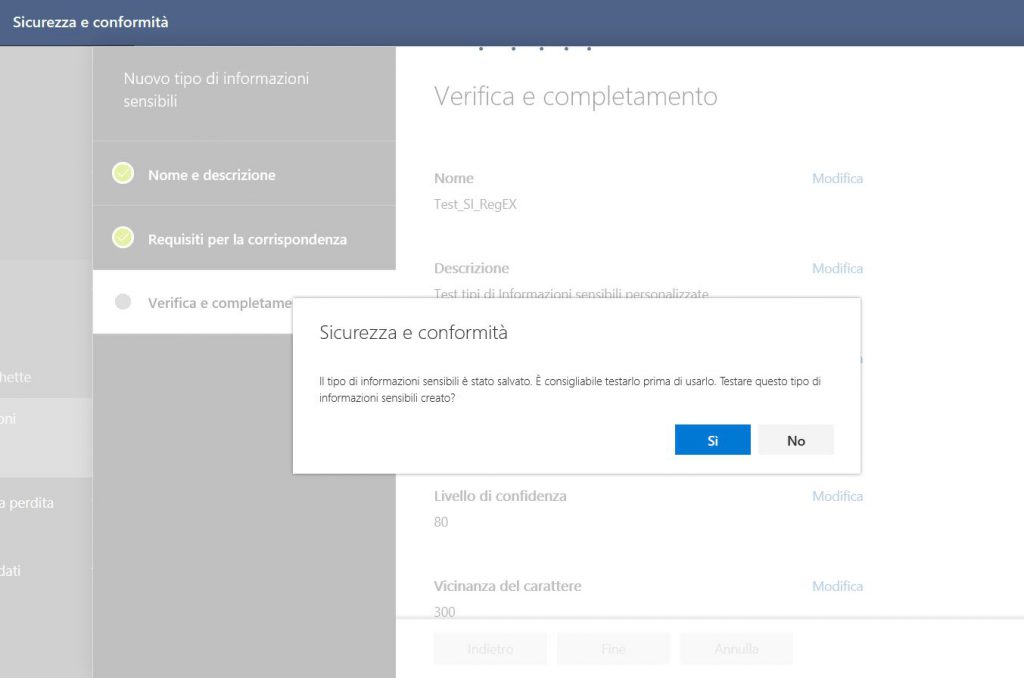

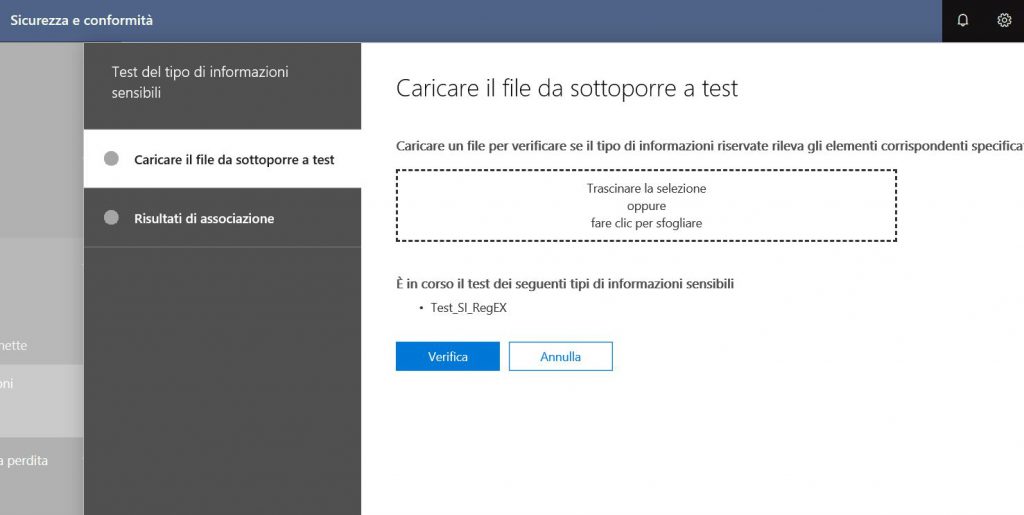

Subito dopo verremo avvisati con un messaggio di questo tipo: “Il tipo di informazione sensibile è stato salvato. E’ consigliabile testarlo prima di usarlo” – non possiamo certo rifiutare un così saggio consiglio.

Figura 3 – Testare RegEX Prima di Usarlo

Figura 4 – Caricamento File di Test

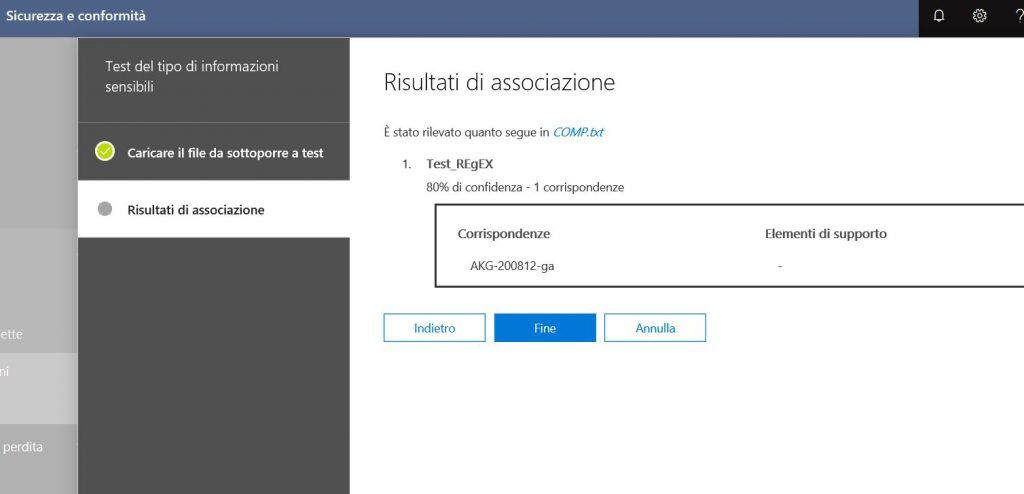

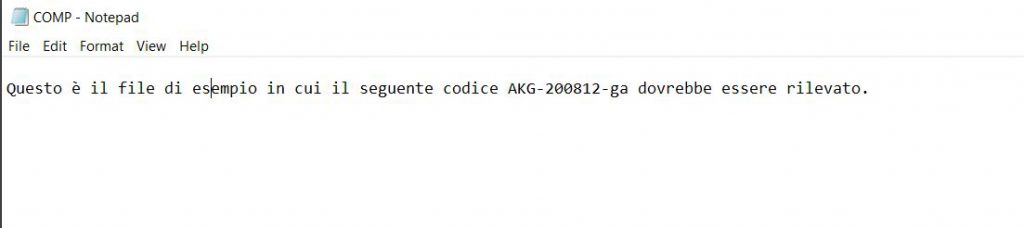

Di seguito il file di esempio in cui il seguente codice AKG-200812-ga dovrebbe essere rilevato – figura 5.

Figura 5 – File di Test

Mentre nella figura 6 si può notare l’avvenuta corrispondenza e relativa indicazione.

Una volta soddisfatti dei risultati del test, sarà possibile utilizzare il nuovo tipo di informazione sensibile per applicare automaticamente i controlli utilizzando:

- DLP policy

- Retention label

- AIP label (with regular expression)

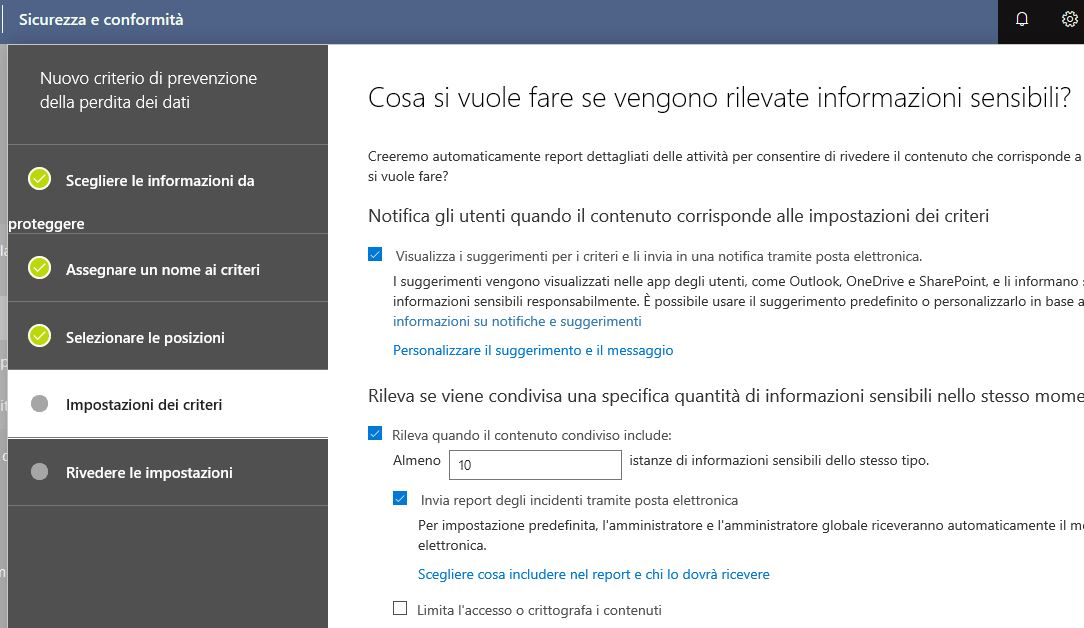

Creare una Policy DLP per Individuare un Codice Predefinito

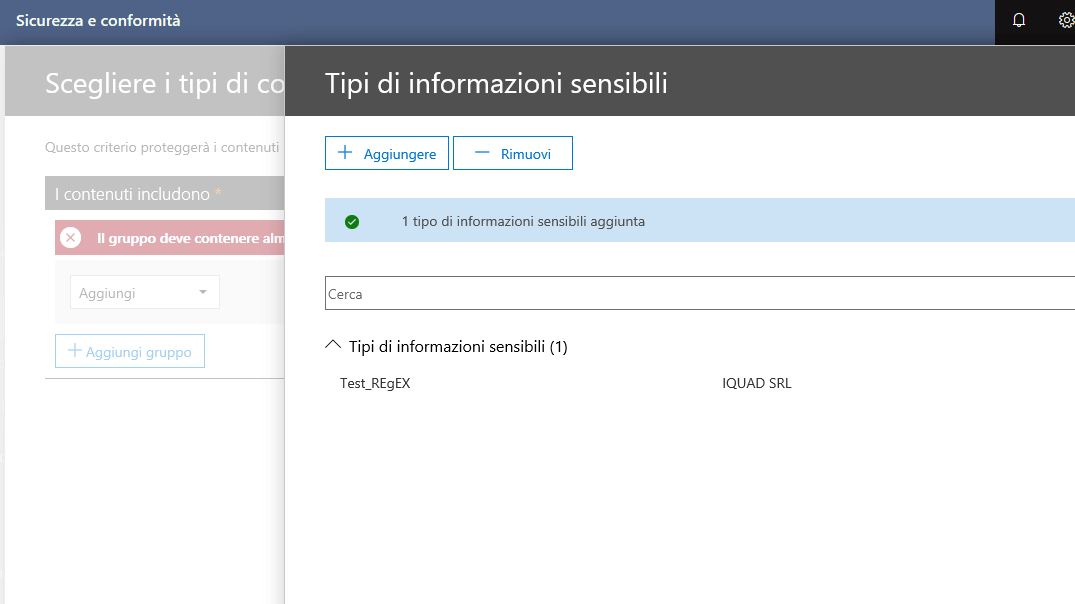

Si crei un criterio DLP al fine di rilevare un qualsiasi contenuto corrispondente al tipo di informazioni sensibili personalizzate definitosi in precedenza. Si selezioni il tipo personalizzato e quindi si imposti il relativo criterio per rilevare quando verrà condiviso all’esterno dell’azienda e quando verrà trovato almeno 1 volta. In “Sicurezza e conformità” quindi in “Prevenzione della perdita dei dati” poi “Criteri” (Policy). Si crei la policy in modo da proteggere tutte le posizioni in Office 365 (Exchange, OneDrive e SharePoint) – figura 7.

Figura 7 – Personalizzare Contenuto

Selezionare la voce “Modifica” – figura 8.

Figura 8 – Selezionare Tipi di Informazioni Sensibili

Figura 8 – Selezionare Tipi di Informazioni Sensibili

Figura 9 – Criteri

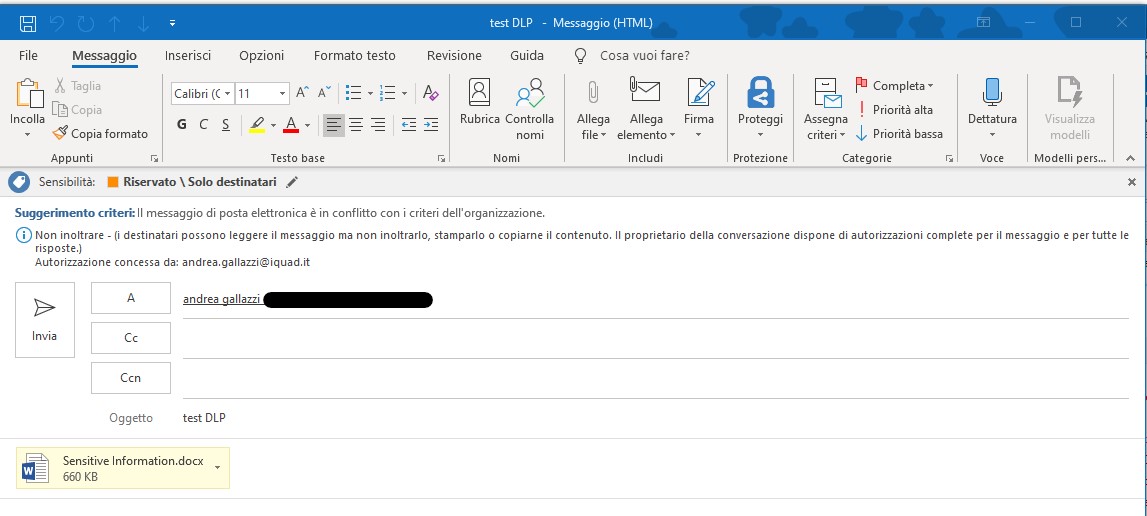

Perfetto! Siamo pronti per testare le impostazioni e lo faremo provando ad allegare il file di questo stesso articolo in Outlook, provando poi ad inviarlo ad un mittente che si trova all’esterno dell’azienda o organizzazione. Quasi immediatamente un tooltip ci avviserà che siamo in conflitto con delle policy aziendali – figura 10.

Figura 10 – Messaggio Outlook

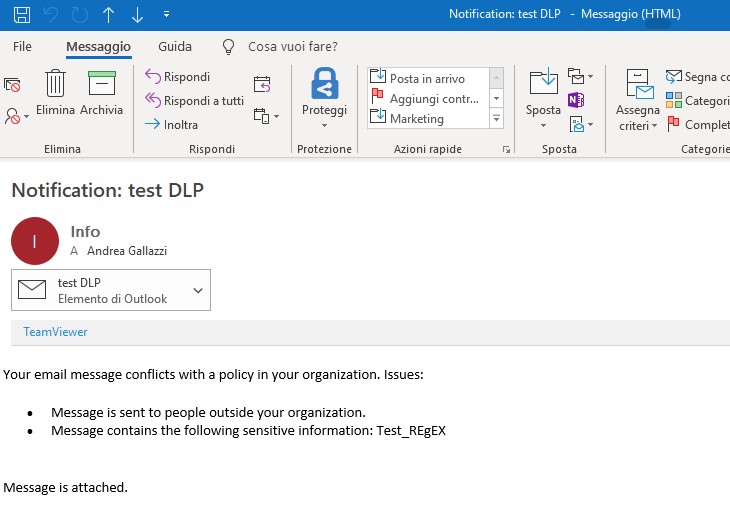

Appena cliccato su “Invia”, si verrà avvisati che un messaggio di posta elettronica è stato inviato all’esterno dell’organizzazione andando in conflitto con una policy. Allo stesso modo si verrà avvisati anche in caso si dovesse tentare di condividere il contenuto tramite Sharepoint oppure Onedrive – figura 11.

Figura 11 – Confilct Policy

Figura 11 – Confilct Policy

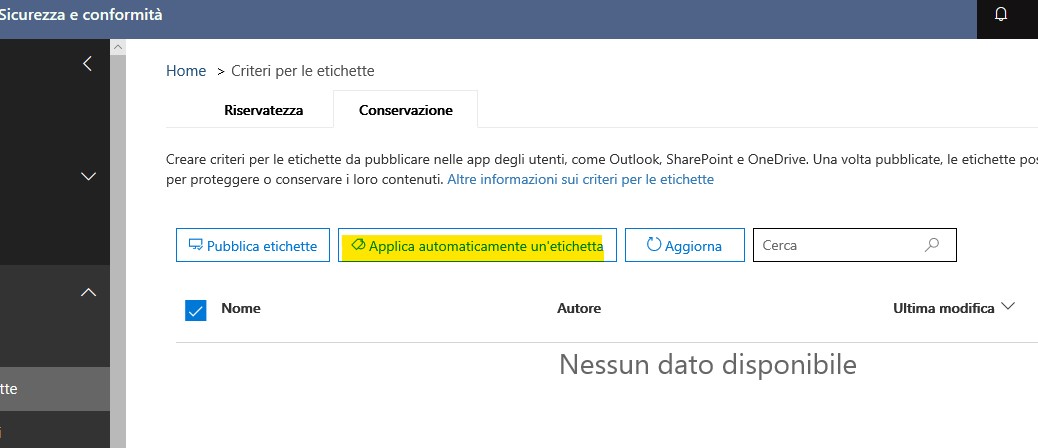

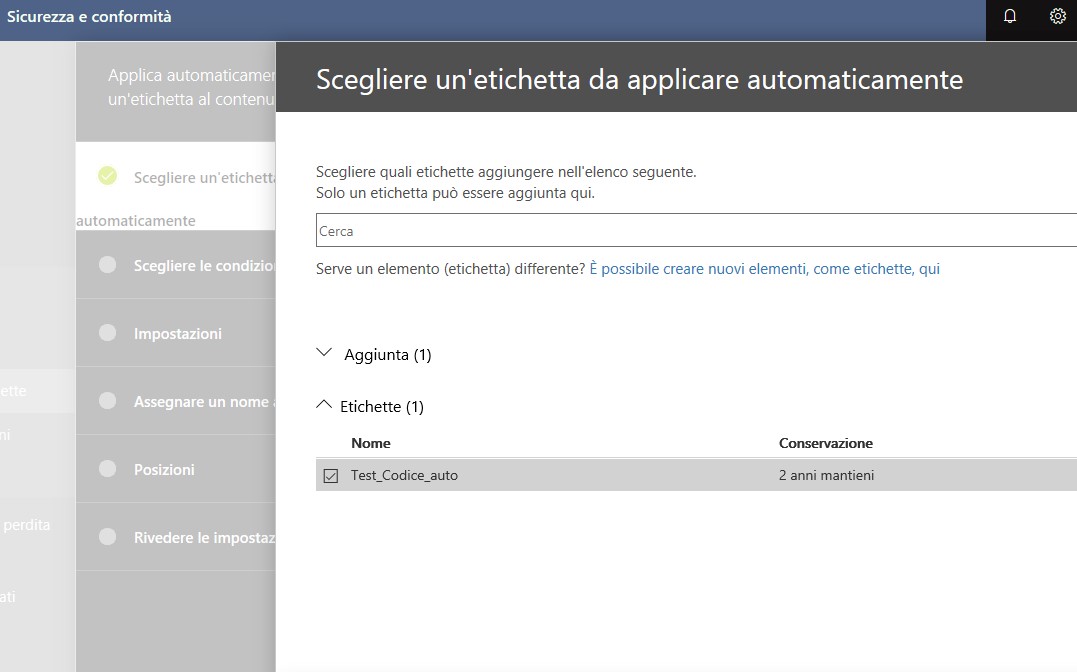

Creare un’etichetta di Conservazione Automatica (Retention Label)

Creiamo ora una nuova etichetta di classificazione automatica chiamata ”Criterio_2a_AAA-123456-aa”, in cui i dati devono essere conservati per 2 anni prima di essere eliminati – figura 12, 13, 14.

NB: Per applicare automaticamente l’etichetta a tutti gli elementi che corrispondono alle condizioni, saranno necessari fino a 7 giorni. Per testare le funzionalità di applicazione automatica è necessario un piano E5 di Office 365

Figura 12 – Etichetta Automatica

Figura 14 – Informazioni Sensibili Test RegEX

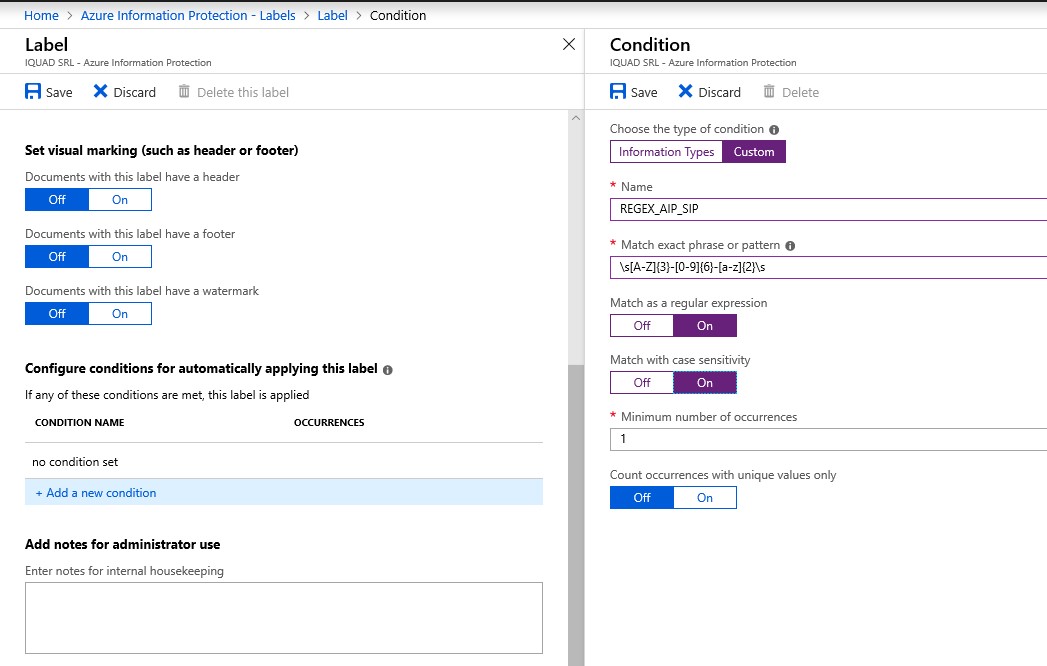

Azure Information Protection Label

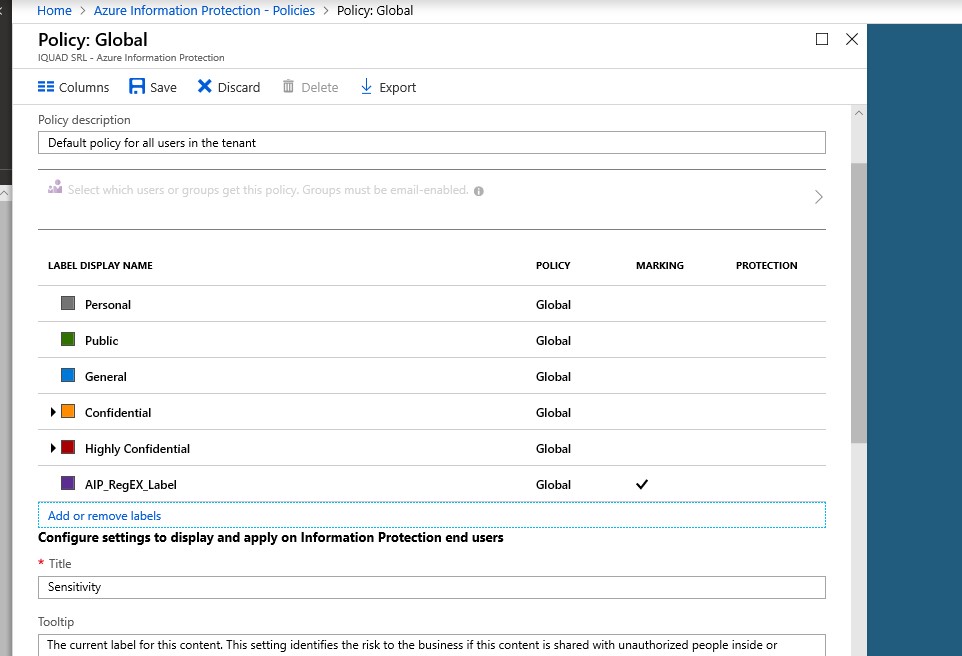

Accediamo al portale di amministrazione di Azure, sotto Azure Information Protection, e creiamo una nuova Label AIP denominata RegEX_AIP_SIP. Unified Labeling al momento della stesura di questo articolo è ancora in preview, ma in futuro sarà possibile avere le stesse label sia in Azure che in Office 365 – figura 15.

Figura 15 – AIP Custom Label

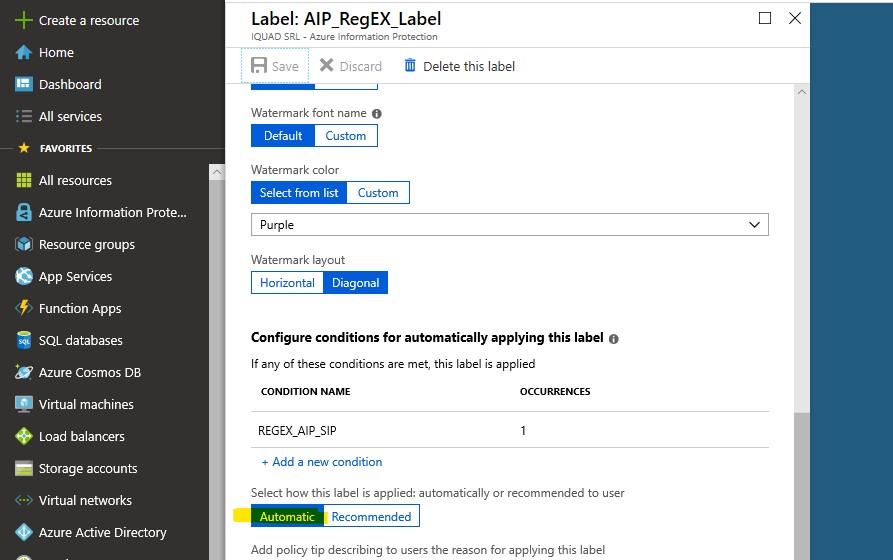

Aggiungere alcuni segni visivi (intestazione, filigrana) ed utilizzare poi la stessa espressione regolare creata in tipo di informazioni sensibili personalizzate, aggiungendo la nuova label alla Global Policy – figura 16.

Figura 16 – Global Policy

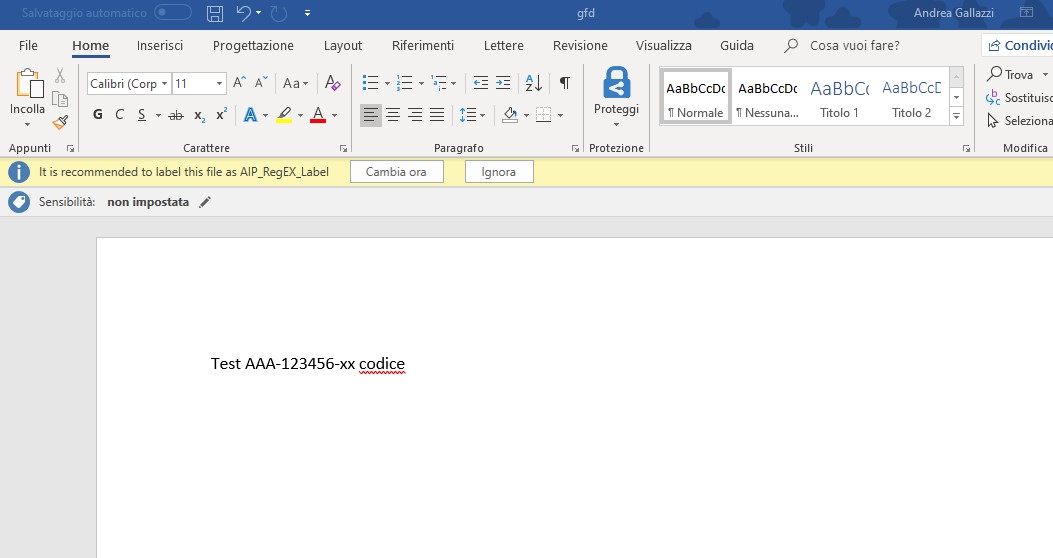

Se la condizione troverà un match, si verrà consigliati, tramite il tooltip visibile sotto, di applicare l’etichetta appena creata – figura 17.

Figura 17 – Suggerimento Etichetta

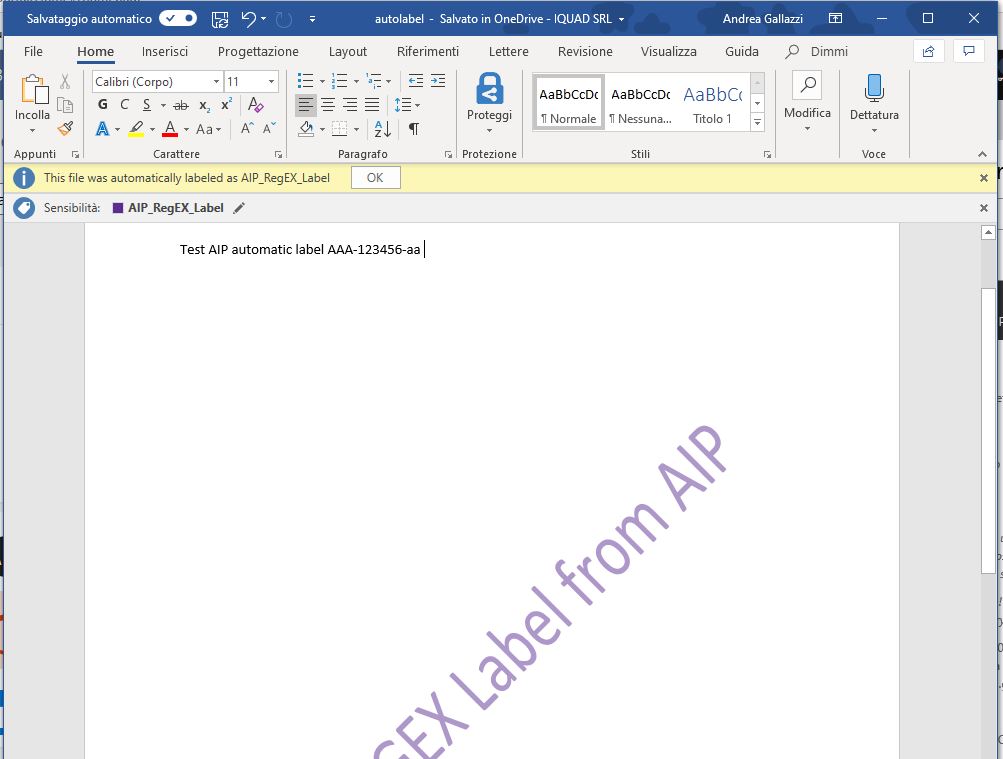

E’ anche possibile impostare la label in modo che venga applicata in automatico – figura 18.

Figura 18 -Label Automatica

Se un documento, ad esempio di Word, contenente il codice nel formato indicato dall’espressione regolare viene salvato, allora AIP applicherà la Label e le relative condizioni automaticamente – figura 19.

Figura 19 – Label Applicata in Automatico

Conclusioni

Sicuramente delle feature molto interessanti, per tutte le aziende che intendono controllare le proprie informazioni sensibili a livello di sicurezza, protezione e conformità. L’utilizzo delle espressioni regolari dona al servizio un’ottima flessibilità di applicazione rendendolo particolarmente utile anche per adempiere alle nuove normative EU (GDPR).