Proteggere le macchine virtuali dagli attacchi non è facile, specialmente quando quest’ultime sono esposte verso l’esterno. Una VM presente su Microsoft Azure, così come qualsiasi server al di fuori del contesto aziendale, richiede molta attenzione perché l’esposizione del servizio RDP o SSH è fatta al mondo intero.

Ovviamente è possibile aumentare la sicurezza in diversi modi: ad esempio è possibile utilizzare delle VPN, utilizzare strumenti come il Just-In-Time-Access oppure è possibile configurare il Network Security Group, per accettare connessioni solo da IP validi.

Tutto questo da oggi può essere raggiunto in modo più semplice, con un nuovo strumento chiamato Azure Bastion.

Cos’è Azure Bastion?

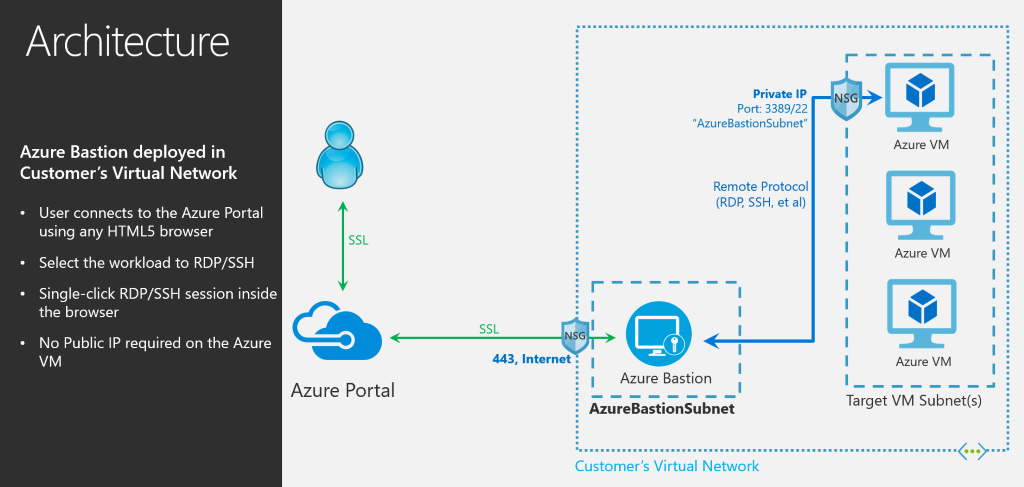

Azure Bastion è un servizio PaaS offerto da Microsoft, che permette di accedere ai servizi quali RDP ed SSH attraverso un canale SSL, per tutte le macchine virtuali che si trovano sul cloud Microsoft. Tutto questo senza dover esporre un indirizzo IP pubblico.

Dietro le quinte troviamo un servizio dedicato all’interno di una Subnet della Azure Network, che offre un gateway capace di collegare le proprie VM attraverso una pagina HTML5. Questo significa che non sarà più necessario utilizzare RDP o SSH.

Se vi state chiedendo perché utilizzare Azure Bastion, provate a considerare l’enorme vantaggio che potrebbe dare questo servizio nel rendere il tutto più sicuro da attacchi esterni, port scanning, e soprattutto riducendo a zero i rischi dati dagli zero-day exploit, che potrebbero rendere vulnerabili i server dagli attacchi.

Attualmente la preview disponibile offre i seguenti benefici:

- Esposizione dei servizi RDP e SSH via HTML5

- Eliminazione di un IP pubblico per accedere alle VM

- Semplificazione nella gestione di sicurezza

- Riduzione dei rischi derivati dal port scanning

- Riduzione dei rischi derivati dagli zero-day exploit

- Compatibile con Windows e Linux

Configurare Azure Bastion

Prima di cominciare il deployment, è importante tenere a mente che la soluzione è ancora in preview e come tale è necessario testare il tutto in un ambiente di test. Altro aspetto importante è che non tutte le Region possono erogare questo servizio.

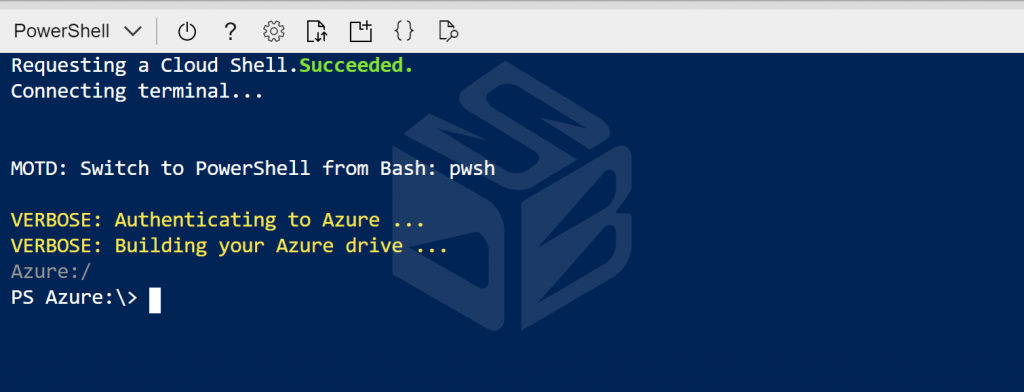

All’interno del portale Azure aprite una console Cloud Shell in modalità PowerShell – figura 2. Nel caso non conosciate come configurare questo strumento, potete leggere questo articolo.

Utilizzare questi comandi:

Register-AzureRmProviderFeature -FeatureName AllowBastionHost -ProviderNamespace Microsoft.Network

Register-AzureRmResourceProvider -ProviderNamespace Microsoft.Network

Get-AzureRmProviderFeature -ProviderNamespace Microsoft.Network

Dopo pochi minuti sarete in grado di attivare il servizio per la vostra sottoscrizione.

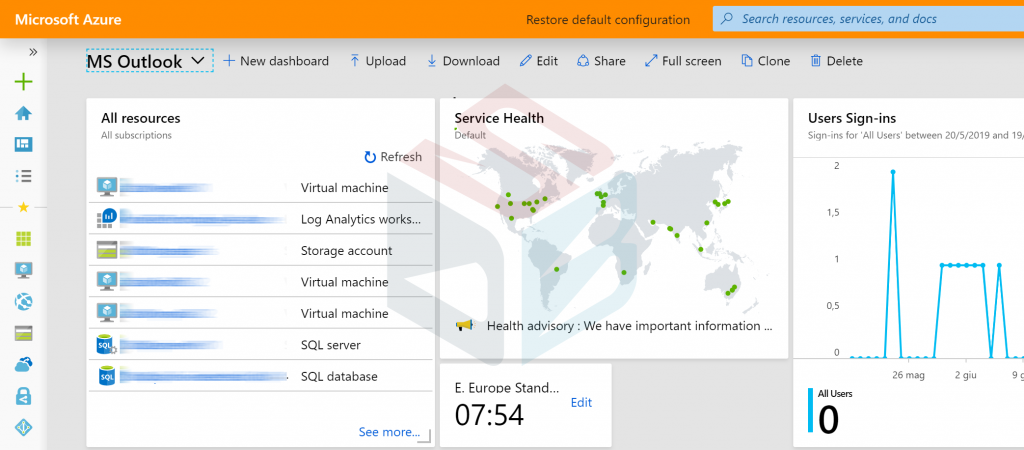

Trattandosi di una preview, anche l’accesso al servizio non è visibile al pubblico ed è per questo che è necessario utilizzare un link dedicato (http://aka.ms/BastionHost). Il risultato sarà come quello della figura 3, ovvero la topbar colorata di arancione.

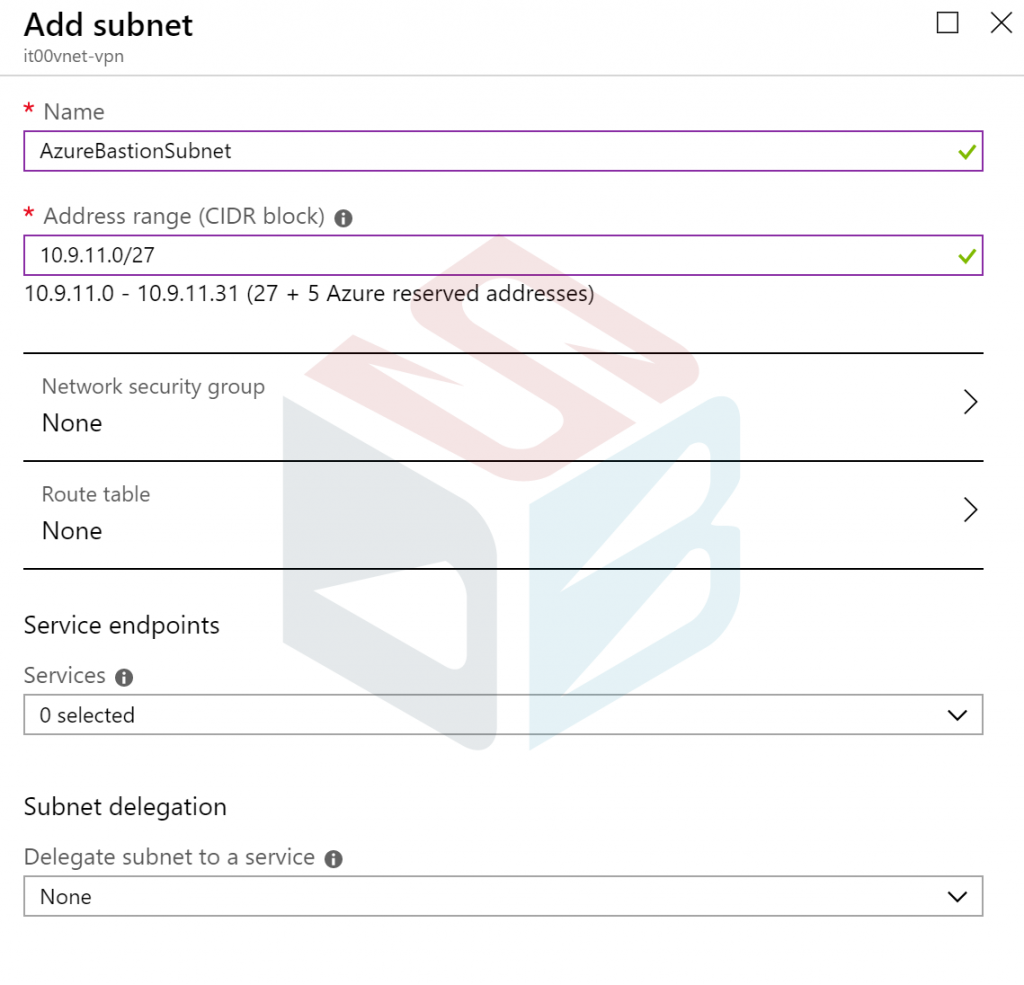

Prima di iniziare la configurazione del servizio per la vostra VM è necessario configurare una nuova Subnet all’interno della Virtual Network che collega le macchine virtuali. Tale Subnet dovrà chiamarsi tassativamente AzureBastionSubnet, senza configurare opzioni come NSG, routing o delege; inoltre è importante utilizzare una classe a 26 o 27 bit.

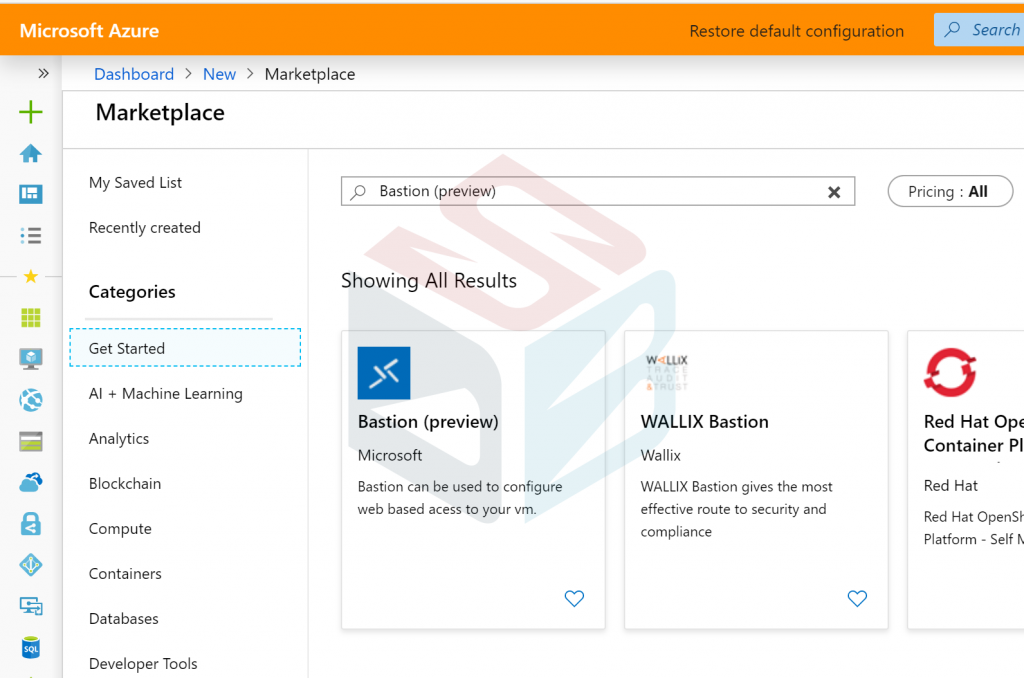

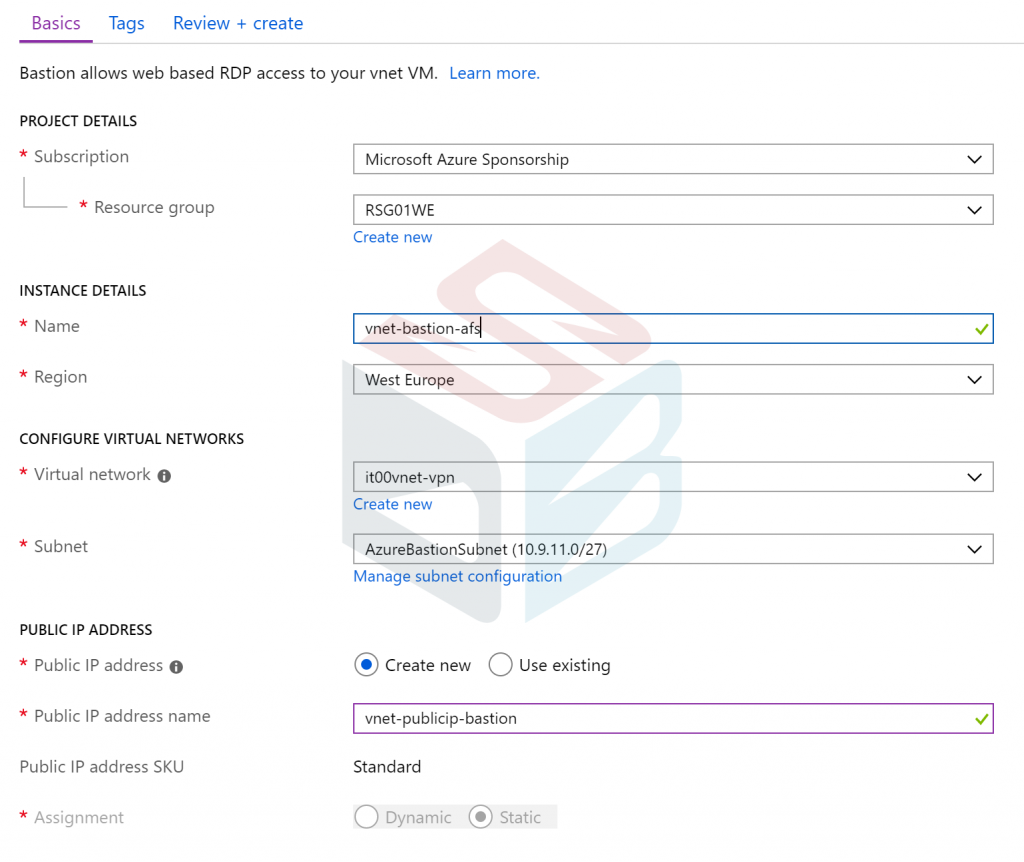

Una volta fatto questo, sarete in grado di creare la nuova risorse disponibile dal Marketplace. Inserite il valore Bastion (Preview) – figure 5 – ed iniziate il wizard.

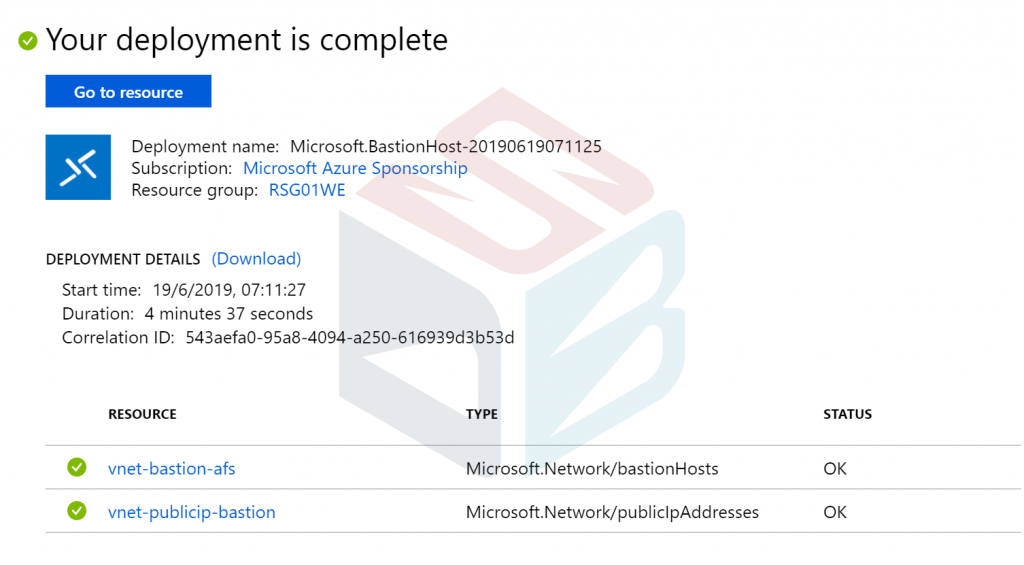

I task sono veramente semplici e veloci e dopo qualche minuto, il servizio sarà disponibile all’utilizzo.

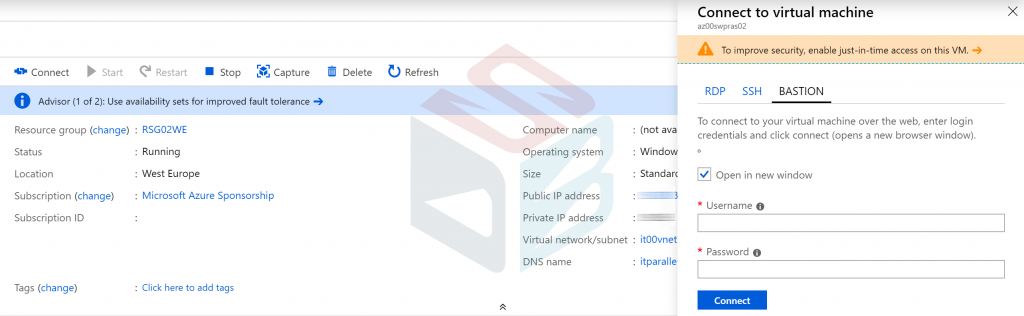

Per usufruire di Bastion, è necessario accedere alla scheda della macchina virtuale, selezionando l’opzione di connessione – figura 8 – e scegliendo la modalità Bastion.

Nota: non dimenticate di verificare che sia attiva la possibilità di eseguire i popup dal vostro browser.

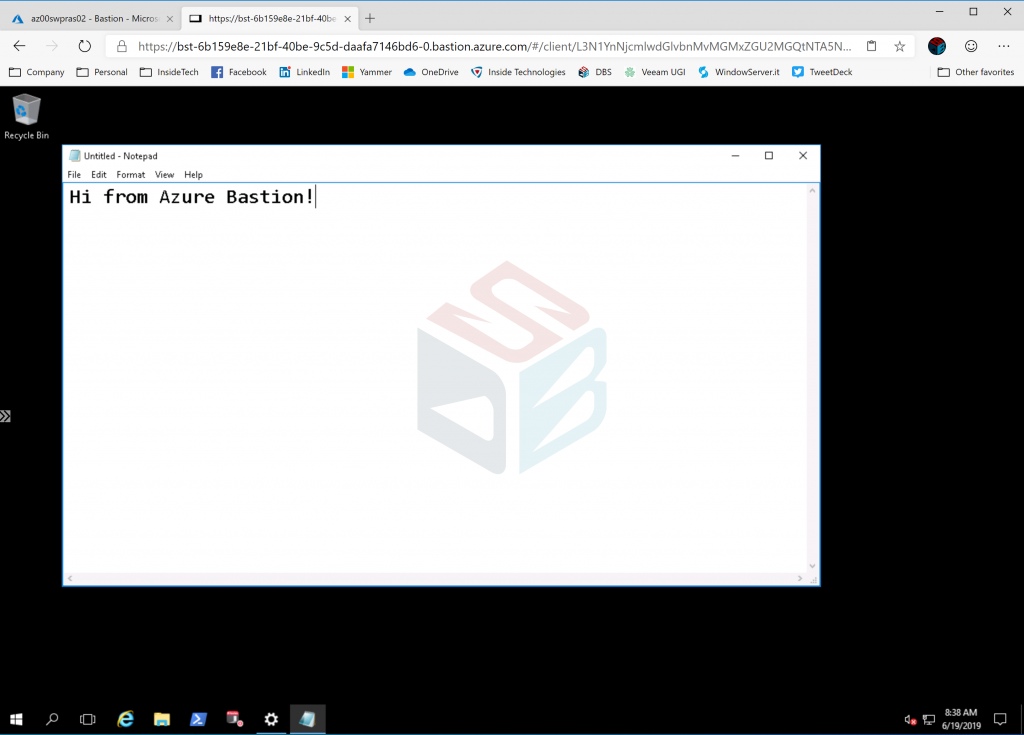

Dopo qualche secondo sarete collegati con la vostra macchina virtuale direttamente da pagina web – figura 9.

Conclusioni

Azure Bastion è assolutamente il futuro della gestione remota dei server, perché aumenta la sicurezza e consente agli amministratori di non esporre i propri server, accedendo a quest’ultimi anche in caso di emergenza, anche senza avere un device aziendale, attraverso l’utilizzo della pagina web.