Le Attack Surface Reduction (ASR) sono regole che fanno parte di Windows Defender Exploit Guard e che bloccano determinati processi e task, con l’obiettivo di limitare comportamenti rischiosi ed aiutare a proteggere la vostra organizzazione.

Gli attacchi possono essere di tipo malevole, presenti in classici eseguibili o nascosti nei documenti Office o PDF, per non parlare di processi che potrebbero essere eseguiti dai siti web. Un esempio di comportamenti anomali potrebbero essere:

- Avvio di file eseguibili e script che tentano di scaricare o eseguire file

- Esecuzione di script offuscati o comunque sospetti

- Eseguire comandi che le app di solito non avviano durante il normale lavoro quotidiano

E’ bene notare che, a volte, tali comportamenti sono presenti in applicazioni considerate “trust”. Tuttavia, questi comportamenti sono spesso considerati rischiosi perché vengono comunemente abusati dagli aggressori tramite malware.

A differenza di Windows Defender Exploit Guard, i controlli ASR sono semplici opzioni di attivazione/disattivazione che gli amministratori possono distribuire in brevissimo tempo con le GPO o tramite Microsoft Endpoint Manager / Configuration Manager.

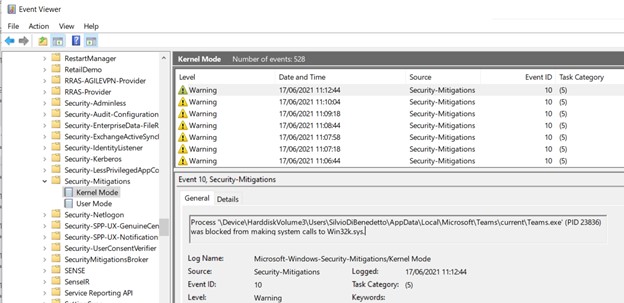

Queste regole possono essere anche impostate in Audit Mode, per generare degli avvisi all’interno dell’Event Viewer di Windows.

Le funzioni ASR sono disponibili in:

- Windows 10 Pro v1709 o successiva

- Windows 10 Enterprise v1709 o successiva

- Windows Server v1803 (canale semestrale) o successiva

- Windows Server 2019

Per quanto riguarda Windows 10 Pro, non sono disponibili tutte le funzionalità di reporting e monitoraggio ma sono comunque disponibili le funzioni di protezione.

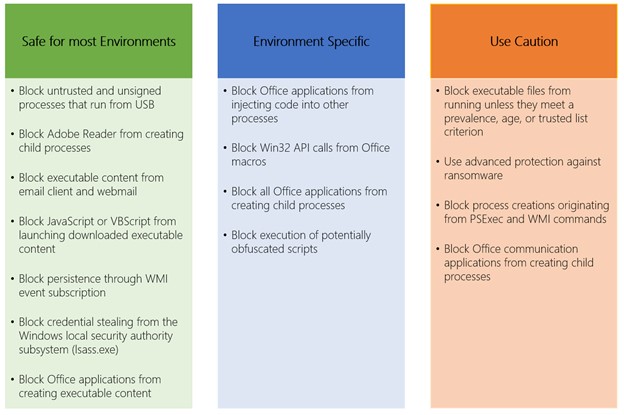

La figura 1 mostra alcuni dei servizi/processi che è possibile gestire con ASR ad oggi.

In questo articolo non andremo a parlare troppo di questa soluzione lato implementazione, perché la documentazione Microsoft è completa, quando di come trattare le regole per evitare problemi in ambito produttività.

Configurazione ASR via MEM

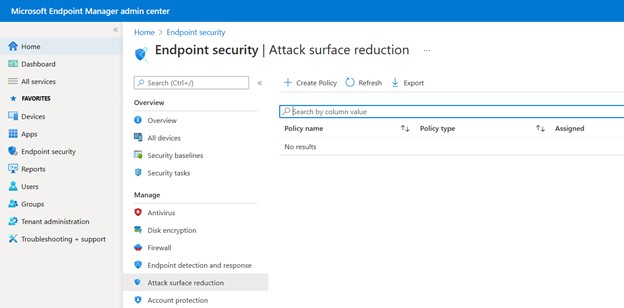

Come altre impostazioni di sicurezza, anche ASR è gestibile all’interno della parte di Endpoint Security di Microsoft Endpoint Manager – figura 2.

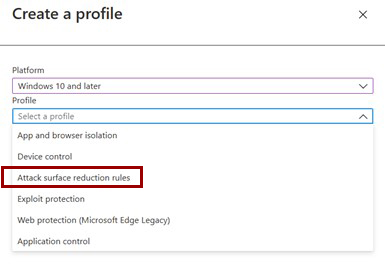

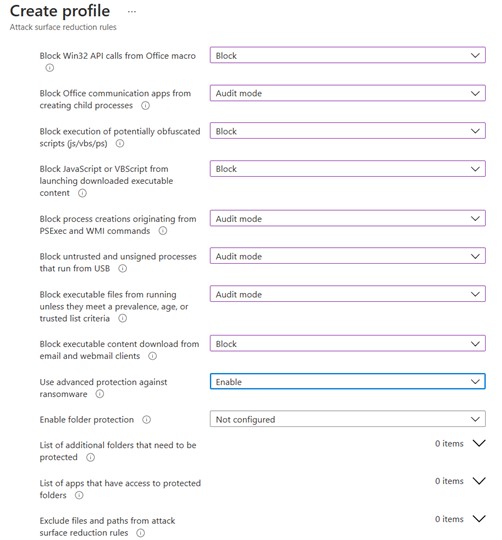

La figura 3 e 4 mostrano come creare un nuovo profilo e una configurazione classica che consente di proteggere al meglio uno scenario di produzione.

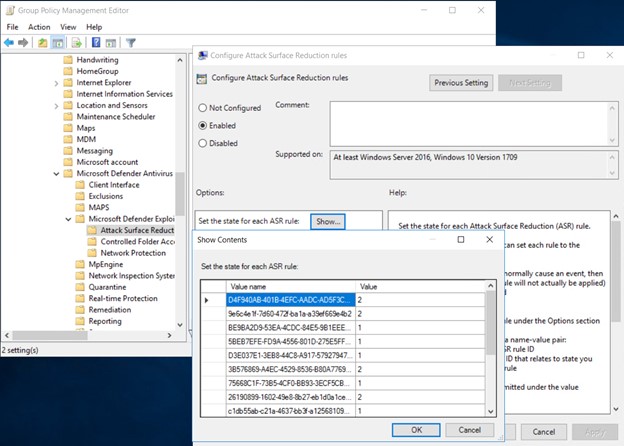

Configurazione ASR via GPO

Con le GPO, quindi in uno scenario Active Directory, la configurazione delle regole ASR è più complessa ma più completa. Si parte dai template ADMX per Windows 10 aggiornati (Download Administrative Templates), che contengono i vari parametri per configurare Microsoft Defender nel migliore dei modi.

Differentemente da quanto accade con Endpoint Manager, le regole devono essere inserite a mano con il loro GUID, usando i valori 0,1,2 per disattivare, attivare o mettere in audit. Le regole possono essere recuperate dal sito Microsoft – Use attack surface reduction rules to prevent malware infection | Microsoft Docs

NB: non tutti i valori sono disponibili in Microsoft Endpoint Manager o in Configuration Manager, quindi leggete bene la documentazione.

Warn Mode

La modalità di avviso, o Warn Mode, è un ibrido tra il blocco e l’audit e consente di ricevere un avviso grafico di quello che viene bloccato (nelle notifiche di Windows) ma non è supportata in tutte le regole e non è sempre supportata in Microsoft Endpoint Manager. Tra queste regole, troviamo:

- Block JavaScript or VBScript from launching downloaded executable content

- Block persistence through WMI event subscription

- Use advanced protection against ransomware

From Field

Il primo suggerimento che sicuramente va dato è di creare un ambiente pilota per capire cosa viene bloccato e che impatto può avere sulla produttività. È possibile che bloccare tutto da subito non porti a non avere problemi, ma questo è praticamente impossibile.

Vediamo un po’ di regole da trattare con i guanti:

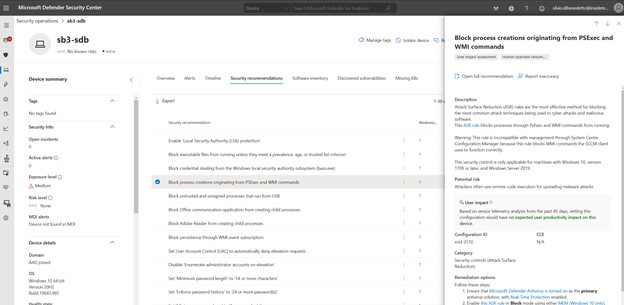

- Block process creations originating from PSExec and WMI commands rule – questa regola non deve essere mai attivata se usate Microsoft Endpoint Configuration Manager (aka SCCM)

- Block untrusted and unsigned processes that run from USB – questa regola non va attivata se avete chiavette Token con a bordo software, ad esempio quello della Camera di Commercio

- Block Office communication applications from creating child processes – questa regola non va attivata se Outlook chiama o deve interagire con plugin di terze parti (es. Barracuda)

- Block credential stealing from the Windows local security authority subsystem (lsass.exe) – questa regola va invece usata con molta cautela perché capace di bloccare diversi processi tra cui gli update di Edge

L’ambiente di test aiuta anche a gestire le eccezioni che possono essere configurate via GPO o via MEM. È anche possibile creare profili di blocchi diversificati per i vari utenti o reparti, in modo da snellire la gestione complessiva. Attenzione che le eccezioni di path/processi non sono sempre supportati come nel caso del Block JavaScript or VBScript from launching downloaded executable content o del Block persistence through WMI event subscription.

Un altro elemento da tenere sotto controllo è lo SmartScreen for apps and files, che non è collegato ad ASR ma che potrebbe bloccare i processi in modo preventivo. Ad esempio, i portali web che devono usare Token su Smart Card, e che devono dialogare con eseguibili locali, potrebbero essere bloccati da questo servizio.

Analisi

Per verificare se ci sono dei blocchi, potete usare l’event viewer di Windows (Security-Mitigations e Windows Defender)

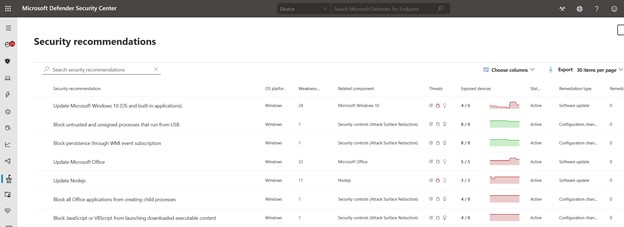

Oppure attraverso la console Microsoft Defender for Endpoint, che ci aiuta a capire cosa sta succedendo

Licensing

Come detto in precedenza, le regole di base possono essere usate anche la versione Professional di Windows 10 ma usando la versione Enterprise è possibile avere più funzioni. Usando la licenza E5 potrete usare attivare Defender for Endpoint e quindi beneficiare degli alert, del controllo in tempo reale e di tante altre in ambito di reportistica.

Conclusioni

Attack Surface Reduction è sicuramente uno strumento che deve essere implementato all’interno della propria organizzazione ma farlo nel modo giusto, porta questo sistema a non creare disservizi o bloccare la produttività giornaliera.