Lo scenario Cloud-Only sta diventando sempre più forte in ambiente client, soprattutto per le PMI dove molti dei servizi vengono demandati al di fuori dell’infrastruttura aziendale. Tuttavia, rimane l’annoso problema della compliance che, in assenza di un Domain Controller e di un’infrastruttura Active Directory, può risultare più complicato del previsto.

Microsoft Endpoint Manager (aka Intune) è sicuramente lo strumento perfetto per poter raggiungere questo obiettivo ma la sua logica è molto diversa da Active Directory e quello che una volta facevamo con un click, ora può richiedere un po’ più di passaggi.

Un esempio classico è la gestione del Firewall di Windows e delle sue eccezioni. Partendo dal principio che il firewall deve essere sempre attivo, anche in ambienti a dominio, ci sono applicativi che di default non configurano le varie eccezioni fino a quando non vengono avviati o non vengono chiamate funzioni particolari.

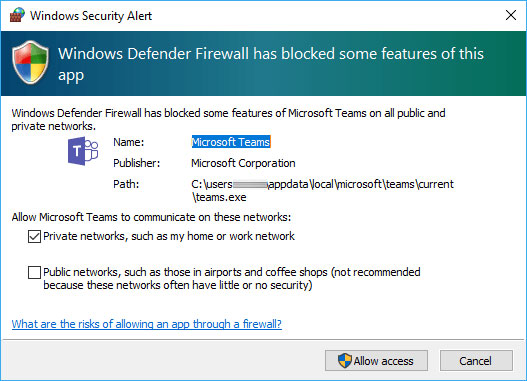

Uno di questi software è Microsoft Teams che, durante il primo meeting o lo share con un altro utente, potrebbe mostrare questa finestra – sia che siate amministratori o meno del vostro computer.

Configurazione Policy

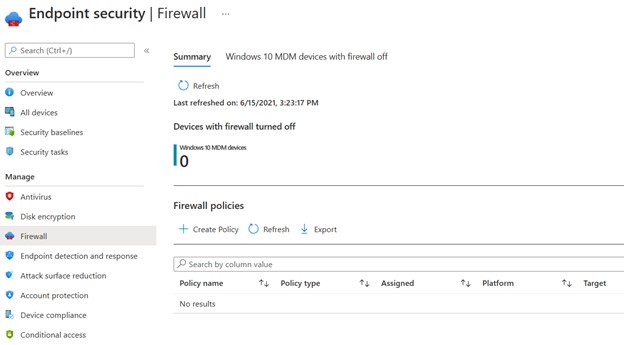

La configurazione delle policy la si può centralizzare da MEM, all’interno della sezione Endpoint Security -> Firewall – figura 2.

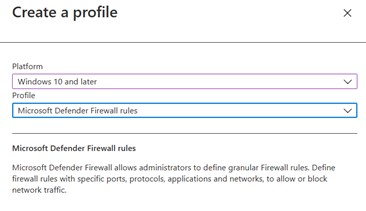

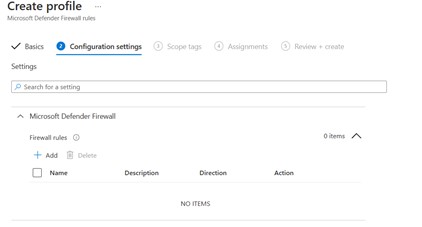

Create un nuovo profilo di tipo Windows 10, scegliendo Microsoft Defender Firewall Rules – figura 3.

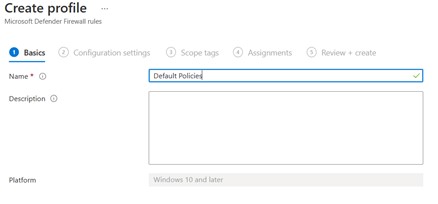

Inserite un nome ed una descrizione – figura 4 – ed iniziate ad aggiungere le nuove regole – figura 5.

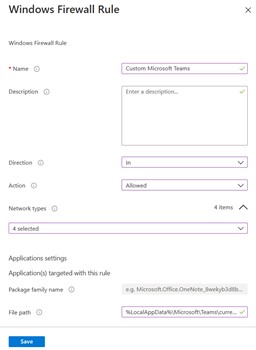

La configurazione prevede sempre:

- Nome

- Verso (In/Out)

- Azione (Allow/Block)

- Rete (Domain, Private, Public)

- Application Target (file, servizio, package – nel caso di una UWA)

L’esempio in questo caso è per Microsoft Teams ma può essere applicato anche per altri prodotti; ecco i path:

- Microsoft Teams: %LocalAppData%\Microsoft\Teams\current\Teams.exe

- Paralles RAS: %ProgramFiles%\Parallels\Client\APPServerClient.exe

- Dike GoSign: %LocalAppData%\infocert\gosign desktop\gosigndesktop.exe

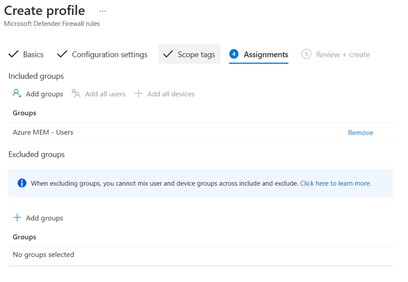

Il target può essere fatto per utenti o per device, magari usando dei gruppi dinamici o assegnati basati su scope o applicazioni distribuite – figura 7.

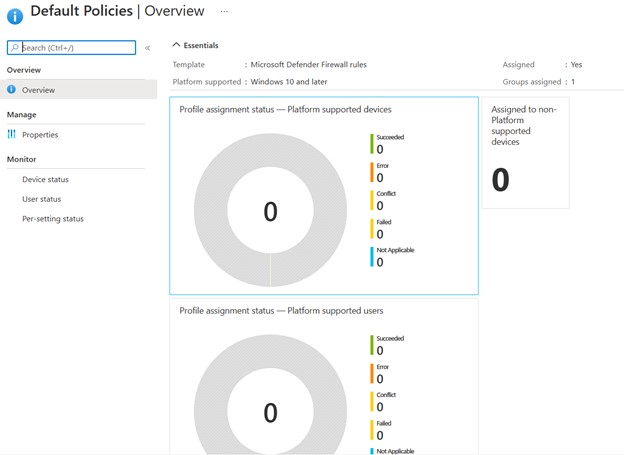

Lo stato di distrubuzione sarà visualizzabile all’interno della sezione Overview di ogni singolo profilo – figura 8.

Conclusioni

Con pochi passaggi è possibile configurare le policy del firewall anche se ancora manca tutta la parte relativa ai wizard che consentono di abilitare servizi come File Share oppure il Remote WMI – utili in scenari di dominio.