Chiunque gestisca un’infrastruttura sa che gli utenti pensano di poter fare qualsiasi cosa con il loro device, compreso installare ogni tipo di software che si trovi nell’ecosistema Internet.

Per fronteggiare questa cosa, la regola mandatoria è rendere gli utenti come Standard Users, così da impedire ogni tipo di setup; tuttavia questo tipo di operazione non è più sufficiente perchè ci sono diverse applicazioni, come Chrome, Firefox e WhatsApp, che si installano anche a profilo utente, senza richiedere nessun tipo di autorizzazione.

Per far fronte a questo rischio, è possibile utilizzare AppLocker che da marzo 2023 è stato reso disponibile anche all’interno della SKU Windows Pro (prima era solo presente nella Enterprise).

Chiudere tutto è bene, ma si creano degli scenari in cui il software ha bisogno di girare in un contesto amministrativo anche solo per poter aggiornare dei plugin o per riattivare la chiave prodotto. Questo si riversa automaticamente sul reparto IT che può vedersi subissato di richieste di supporto, da parte degli utenti.

Per ovviare al problema ci sono diversi software di terze parti che consentono di gestire la granularità dei permessi; tra questi troviamo anche il nuovo Endpoint Privilege Management, soluzione presente nativamente in Microsoft Intune, che consente agli utenti della vostra organizzazione di eseguire applicazioni con privilegi elevati, pur essendo attività utenti senza diritti di amministratore.

Endpoint Privilege Management

Endpoint Privilege Management richiede una licenza Microsoft Intune Standalone add-ons oppure la Microsoft Intune Suite, quindi non è inclusa automaticamente in nessun piano ad oggi in commercio.

Quali versioni di Windows sono supportate?

- Windows 11, version 22H2 (22621.1344 or later) with KB5022913

- Windows 11, version 21H2 (22000.1761 or later) with KB5023774

- Windows 10, version 22H2 (19045.2788 or later) with KB5023773

- Windows 10, version 21H2 (19044.2788 or later) with KB5023773

- Windows 10, version 20H2 (19042.2788 or later) with KB5023773

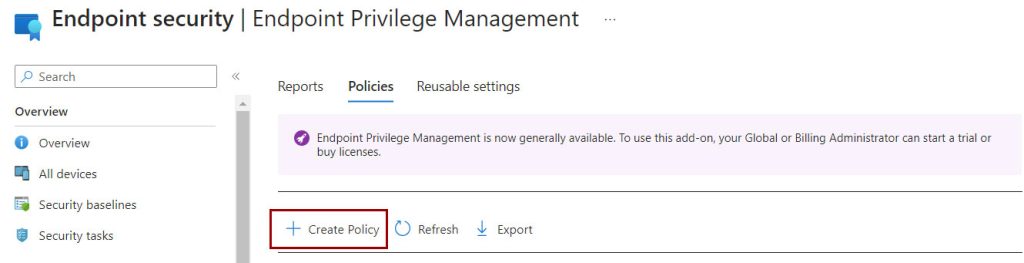

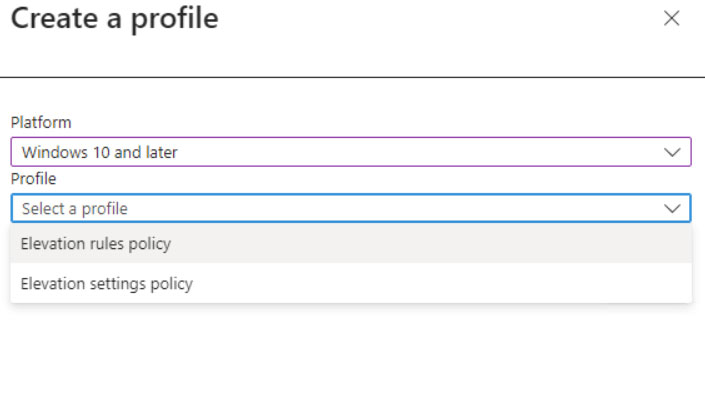

La configurazione è abbastanza semplice e si sviluppa in due task: preparazione del client ad attivare l’elevazione degli applicativi e definizione di quali software possono essere eseguiti in modo elevato.

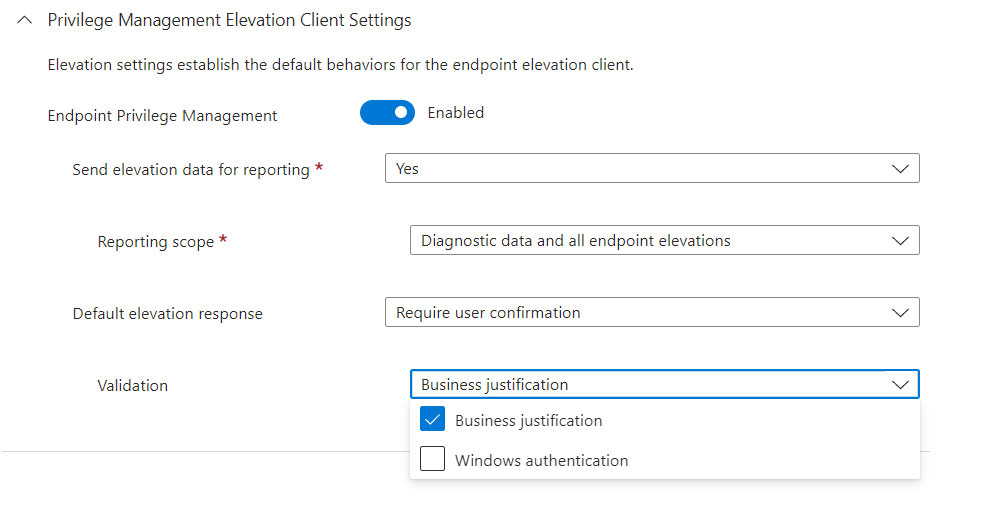

La Elevation Settings Policy consente, come scritto, di definire se gli endpoint potranno elevare un software con diritti elevati.

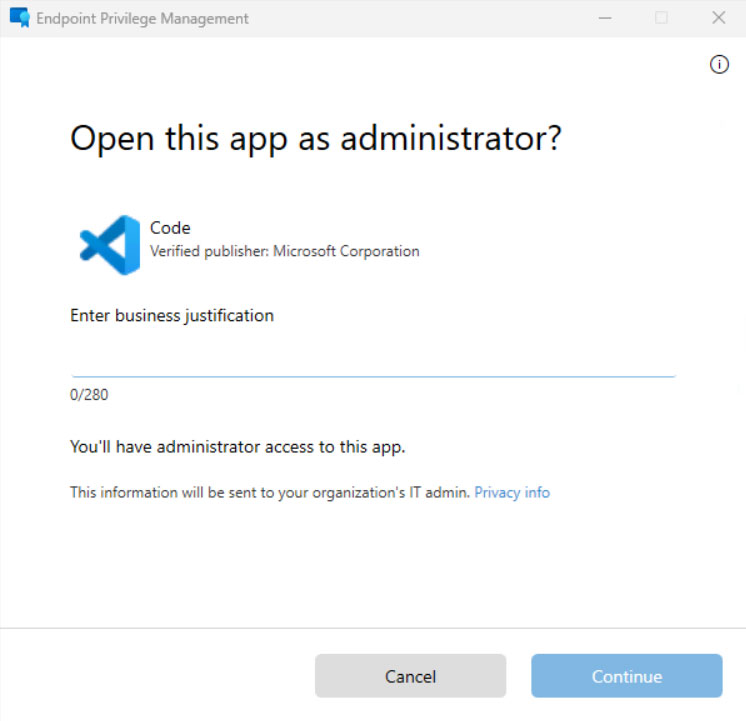

La policy può essere “Deny All Request” (o Not Configured) oppure “Require User Confirmation”, definendo quale modalità di validazione abilitare: Business Justification e/o Windows Authentication (con le credenziali dell’utente che fa richiesta).

Nota: in futuro sarà possibile usare l’opzione Support Approved che consentirà di inviare la richiesta di esecuzione direttamente al reparto IT per essere abilitati all’esecuzione in modalità elevata.

Questa policy va distribuita per un gruppo di device/utenti che dovranno usufruire della funzionalità. Per comodità si potrebbe pensare di attivarla a tutti, ma l’hardening passa anche da qui e perciò partite con il fare le cose giuste da subito.

L’ultimo step è la creazione delle Elevation Rules Policy, ovvero i software che potranno essere eseguiti con alti privilegi.

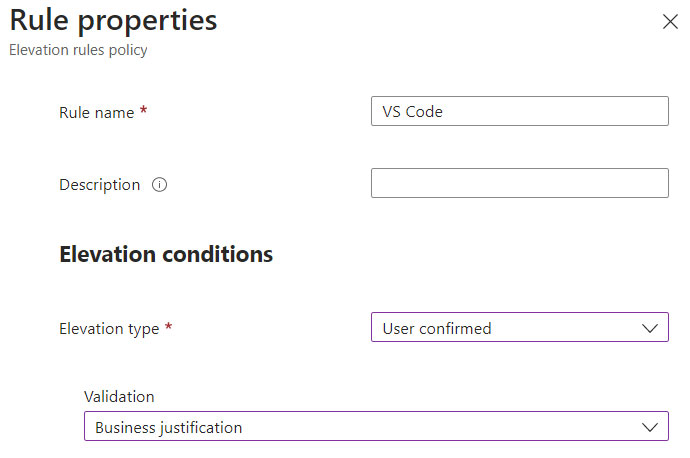

Inserite un nome del software, andrà creata una riga per ogni applicativo, e scegliete quale tipologia di elevazione applicare, tra Automatic e User Confirmed (consigliata); qualora sia stata scelta la seconda opzione, si dovrà specificare la tipologia di validazione applicare.

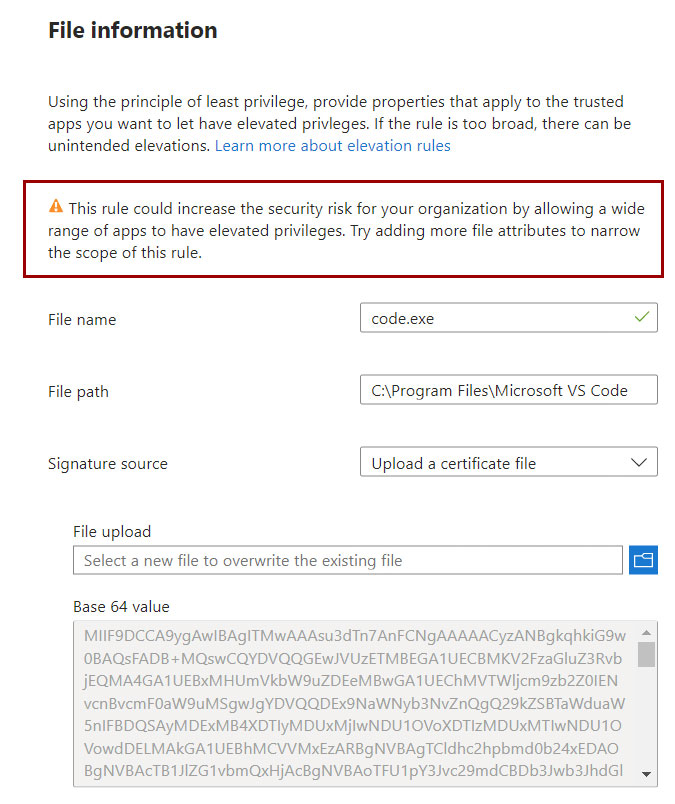

Continuando con la configurazione della regola, si dovrà scegliere come andarlo ad identificare: questa cosa è possibile farla tramite un certificato digitale o tramite il suo hash.

Per chi ha usato AppLocker, sa che il certificato usato per gestire le regole di Allow/Deny, è quello del produttore del software e questo significa aprire le porte al totale disastro.

Importare un certificato potrebbe significare sbloccare, senza volerlo, l’uso di tutte le applicazioni prodotte ad esempio di Microsoft, incluso PowerShell; per impedire tutto questo, come viene indicato nel momento in cui si importa il certificato, è necessario indicare quanti più campi per fare in modo che solo quel software possa essere eseguito in un contesto elevato.

Il certificato….ma come si recupera? Da PowerShell, con il seguente cmdlet: Get-AuthenticodeSignature “your exe file path here” | Select-Object -ExpandProperty SignerCertificate | Export-Certificate -Type CERT -FilePath “c:\temp\YourExeFileCert.cer”

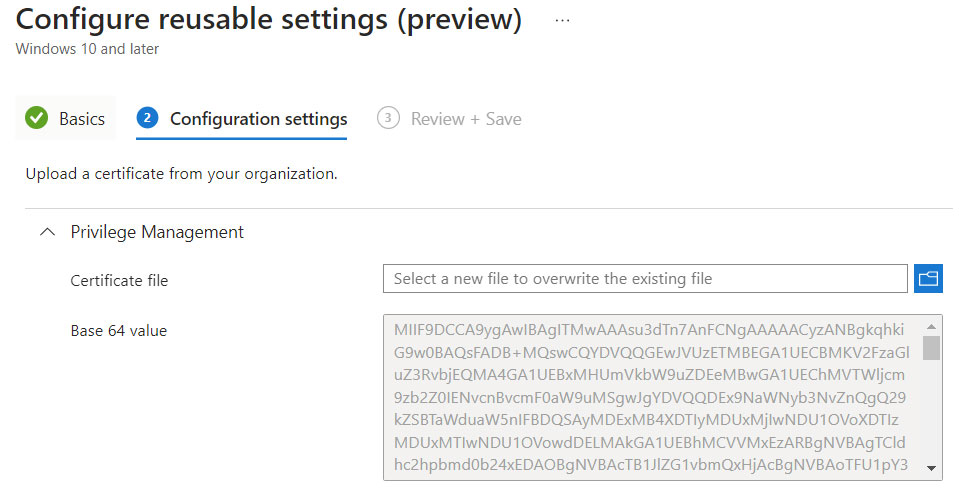

Questo file può essere caricato in ogni singola regola, oppure all’interno degli Reusable Settings (che dopo affronteremo).

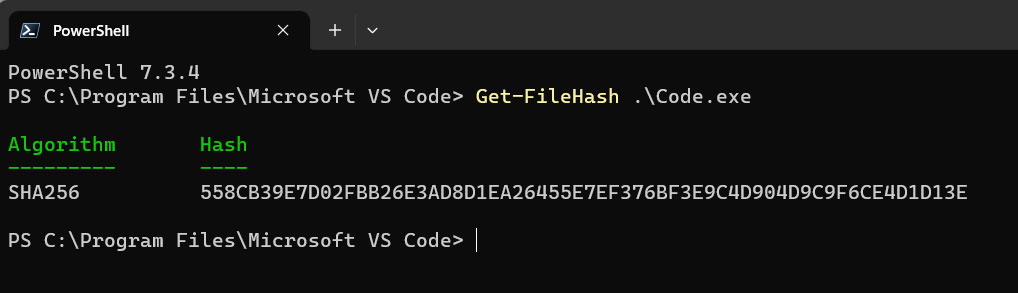

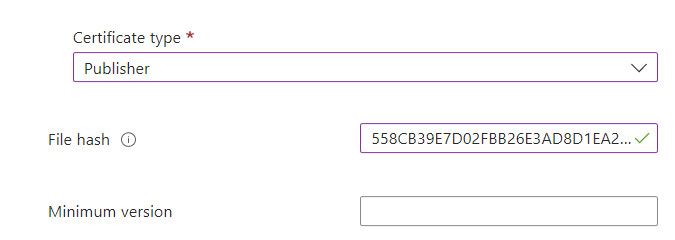

Quindi, per chiudere un po’ le maglie della nostra regola, possiamo recuperare l’hash del nostro eseguibile tramite il cmdlet: Get-FileHash “your exe here”.

Nella tipologia certificato potete scegliere tra Publisher e Certification Authority (che non la vostra CA); il suggerimento è quello di usare sempre la prima opzione in quanto la parte di CA non è sempre capace di rilevare i certificati intermedi, bloccando l’esecuzione dell’applicativo. Maggiori informazioni sono riportate al seguente link – https://learn.microsoft.com/en-us/mem/intune/protect/epm-deployment-considerations-ki#certificate-rules-defined-as-issuing-certificate-authority-might-not-allow-elevation.

A chi distribuisco la regola? Se già prima si è parlato di hardening, adesso dobbiamo essere ancora più bravi perchè vanno fatte regole per reparti o per tipologia di applicativi che però devono essere distribuiti ad un gruppo di utenti che realmente ha bisogno di questa funzione.

User Experience

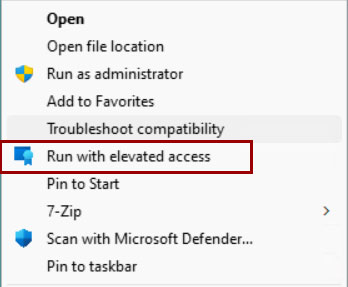

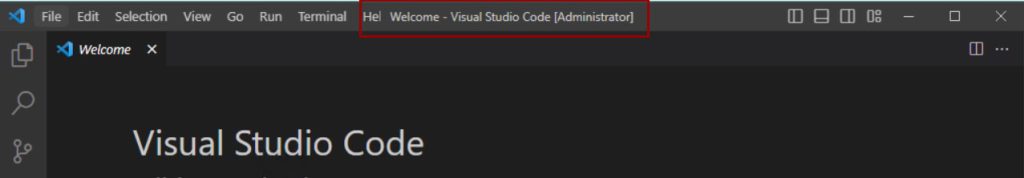

Come si presenta all’utente il tutto? Molto semplicemente dovrà cliccare il tasto destro sul programma che vorrà eseguire con privilegi elevati. Questa cosa non è ad oggi supportata nello Start Menù o nella Task Bar.

Il perchè delle Business Justification è dato dal fatto che potrete fare report in modo da capire quando e da chi i software sono stati eseguiti con privilegi amministrativi (ovvero auditing).

Reusable Settings

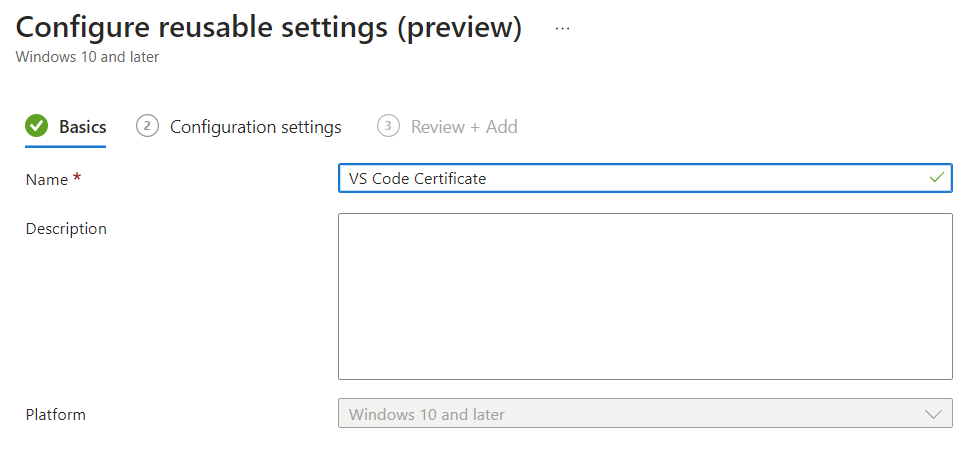

Se pensiamo a quanti prodotti ha Microsoft a catalogo, l’idea di dover reimportare più volte il certificato digitale può farci perdere una marea di tempo. A soluzione del problema, troviamo le Reusable Settings, delle regole che si possono creare una volta sola e riutilizzare nei vari passaggi…come ad esempio i certificati digitali.

Conclusioni

Endpoint Privilege Management è sicuramente uno strumento molto potente che permette di scaricare il reparto IT offrendo un bilanciamento perfetto tra controllo e sicurezza. Per maggiori informazioni, potete fare riferimento alla documentazione ufficiale al seguente link – Configure policies to manage Endpoint Privilege Management with Microsoft Intune | Microsoft Learn.