Microsoft Local Administrator Password Solution è un prodotto gratuito messo a disposizione da un sacco di tempo, ma per qualche motivo strano la maggior parte degli IT admin hanno iniziato a scoprirlo solo quando si sono resi conto con usando la stessa password per i client e server, si era soggetti in modo facile ad attacchi laterali.

Microsoft LAPS è un agente che si installa su ogni dispositivo che si vuole gestire e che si pilota tramite GPO consentendo le seguenti cose:

- Cambiare la password ogni X giorni

- Impostare una complessità della password

- Cambiare il nome account amministratore locale

Le credenziali sono salvate all’interno di Active Directory e sono visualizzabili da un client apposito, previa delega amministrativa. Si capisce subito che LAPS aumenta la sicurezza in modo esponenziale perchè ogni client/server ha una password diversa, che materialmente non dovrebbe mai essere usata per eseguire operazioni.

Ma LAPS è ottimo anche per gli scenari full cloud, dove non c’è una struttura Active Directory, sempre per il concetto del movimento laterale. Tutto bello, ma in un epoca in cui gli scenari full cloud sono sempre più presenti, dove gli ambienti multi-cloud sono all’ordine del giorno e dove i PC sono sempre più fuori dal perimetro aziendale, come si fa ad aumentare la sicurezza delle credenziali dell’account amministratore di client e server?

Windows LAPS

Windows Local Administrator Password Solution è l’evoluzione di questa tecnologia che vede cinque grandi novità:

- Gestione tramite Microsoft Intune

- Salvataggio delle credenziali in Azure AD

- Visualizzazione delle credenziali dal portale Intune / Active Directory

- Rotazione credenziali

- Creazione password AD Restore Mode

Per il resto non ci sono stati grandi cambiamenti rispetto al passato e quindi vi rimando a questo articolo per i concetti basilari – Microsoft Local Administrator Password Solution: implementazione e gestione.

Windows Local Administrator Password Solution non richiede licenze particolari, quindi è possibile usarla anche con il piano Azure Active Directory Free.

Quali versioni di Windows sono supportate?

- Windows 11 version 21H2 and above

- Windows 10 version 20H2 and above

- Windows Server 2019

- Windows Server 2022

Tutti questi sistemi operativi devono essere aggiornati con le patch di aprile 2023, perchè Windows LAPS ora è parte integrante del sistema operativo e non deve essere più installato a parte, come avveniva con Microsoft LAPS. Resta fuori Windows Server 2016 che dovrà essere gestito ancora con la vecchia modalità di client.

Quindi, se avete già distribuito questa soluzione è necessario pianificare bene le attività di migrazione, usando la modalità Legacy Emulation Mode – Get started with Windows LAPS in legacy Microsoft LAPS emulation mode | Microsoft Learn.

In questo articolo vedremo lo scenario di implementazione all’interno di Azure Active Directory, tramite Microsoft Intune, mentre in un prossimo articolo vedremo il deployment all’interno di Active Directory.

Configurazione in Microsoft Intune

Perchè dovrei salvare le credenziali del local administrator dei client/server, in Azure AD e non in Active Directory? Per il motivo descritto sopra, ovvero che i dispositivi sono sempre più fuori dal perimetro aziendale e quindi poter gestire questo tipo di policy da remoto aiuta ad aumentare la sicurezza; inoltre, Windows LAPS consente di cambiare la password non appena usata e questo scenario è veramente notevole quando si crea la necessità di dover consegnare le credenziali direttamente all’utente finale.

Un altro scenario, più vicino ai server, è quello di voler cambiare la password di uno specifico device quando si ha il sospetto di una compromissione.

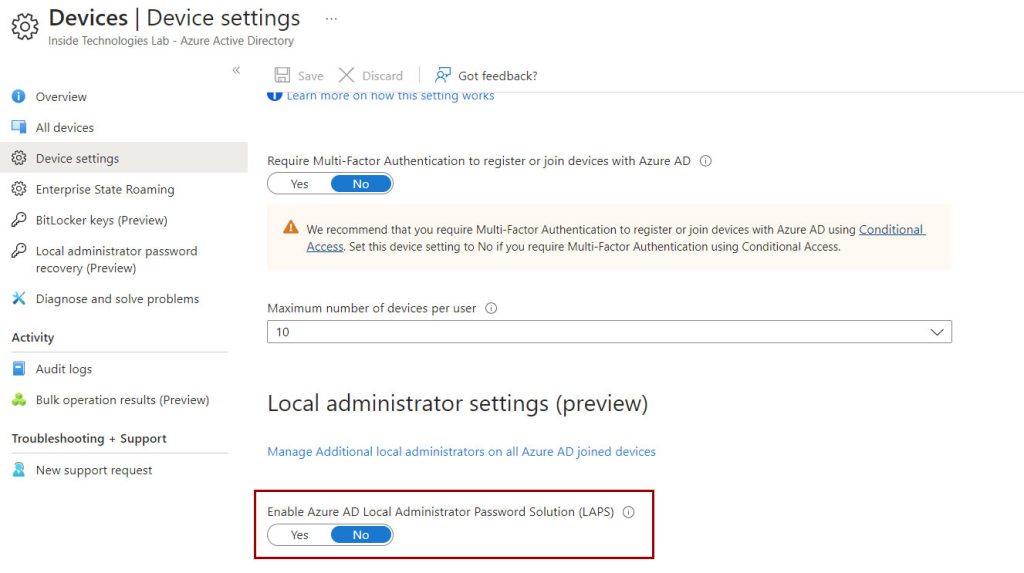

Prima di creare le policy all’interno di Intune, è necessario andare ad attivare la funzionalità di LAPS all’interno del tenant di Azure AD.

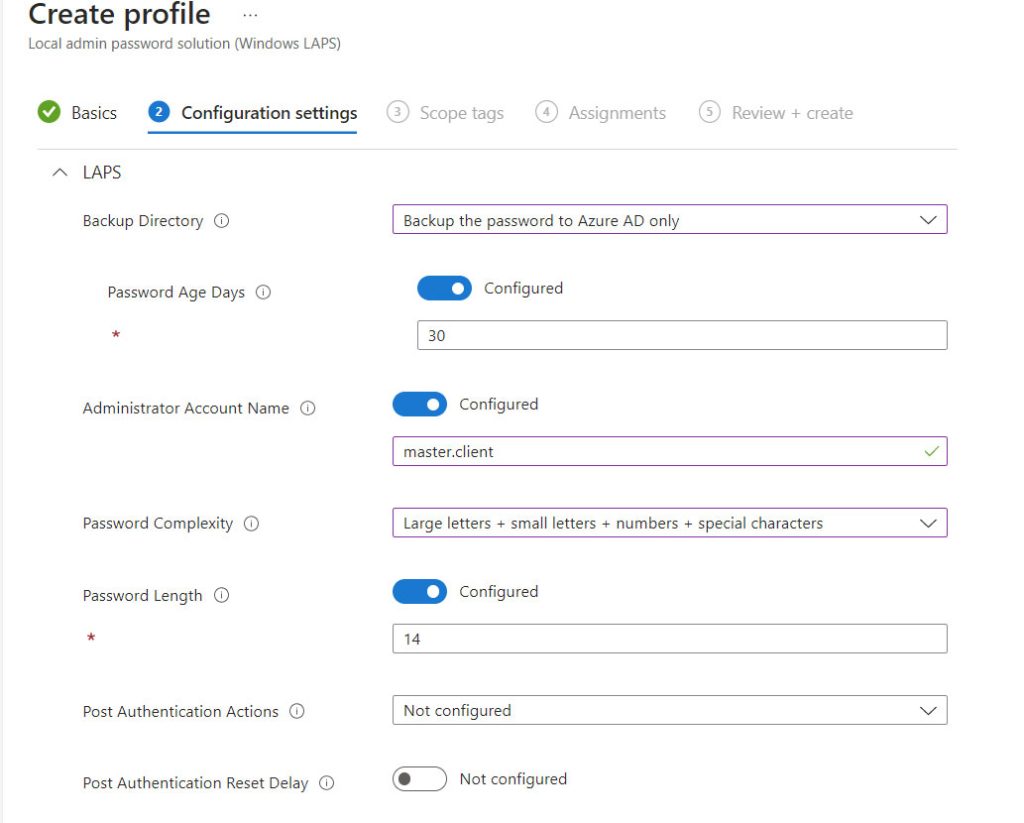

Il secondo step è quello di creare una nuova policy di gestione, che si trova nella sezione Endpoint Security -> Account Protection.

I campi sono parlanti ma cerchiamo di analizzarli:

- Backup Directory: dove andare a salvare le credenziali (in questo caso Azure AD)

- Password Age: durata delle credenziali

- Administrator Account Name: è il nome dell’utenza amministrativa da gestire (da non toccare se usate il classico Administrator)

- Password Complexity: dobbiamo dirlo sul serio?

- Password Length: come sopra!

- Post Authentication Actions: come si deve comportare il device quando la password viene usata

Questo ultimo passaggio è quello presentato in precedenza e che può avere una nota di interesse, specie se non intendete usare strumenti extra come Endpoint Privilege Management per consentire ai vostri utenti di eseguire attività con privilegi elevati.

La policy va distribuita per tutti i vostri per tutti quei dispositivi, client o server, che intendete gestire.

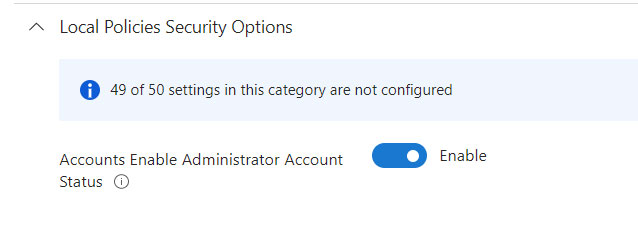

Finito? Praticamente sì, ma rimane un passaggio importante da fare: attivare il local admin. Questa operazione è mandatoria per tutti i client full cloud, in quanto l’utente administrator è disattivato di default, ma anche in un ambiente a dominio si potrebbe presentare la stessa dinamica.

L’attivazione la si può fare con una Configuration Policy di Intune, usando il nuovo modello di Settings Catalog.

Gestione Credenziali

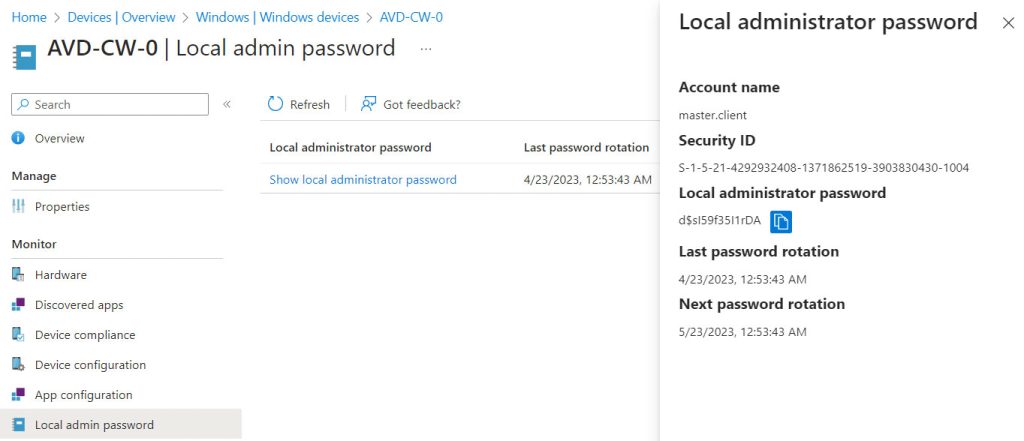

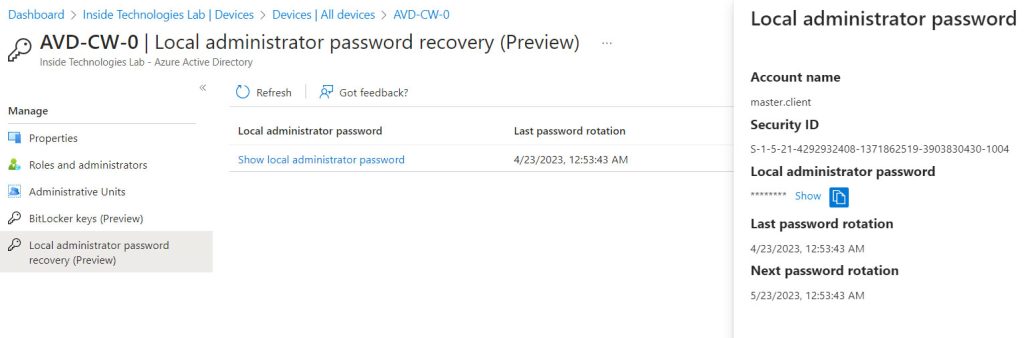

La password può essere recuperata dal portale di Microsoft Intune, cliccando sulla macchina in questione.

Oppure utilizzando il portale di Azure AD, qualora non doveste avere Intune.

Rotazione Password Forzata

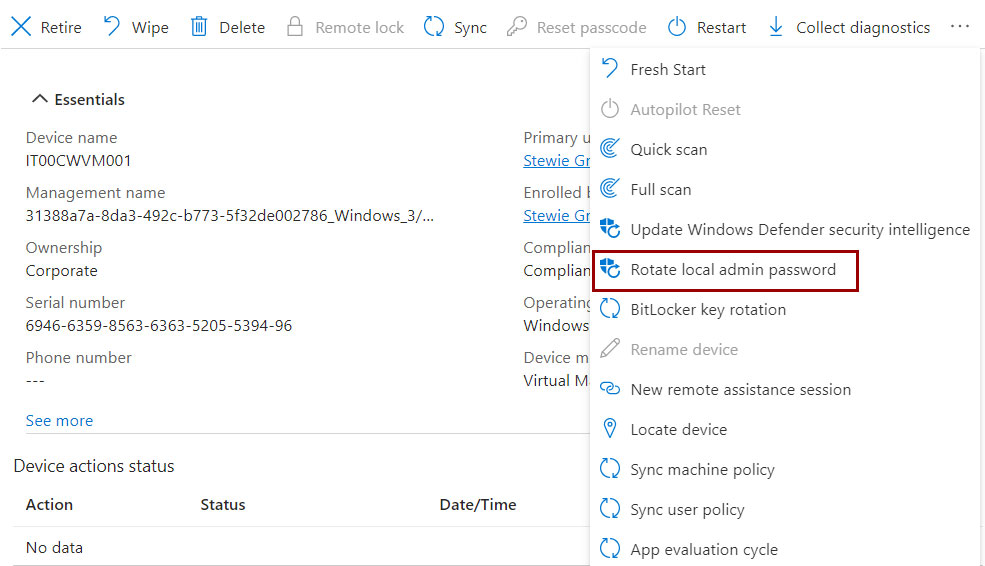

La password, come visto, viene rinnovata in base alla vostra policy ma può essere anche aggiornata su richiesta e per farlo è necessario passare dal portale di Intune perchè in Azure AD non è supportata l’operazione.

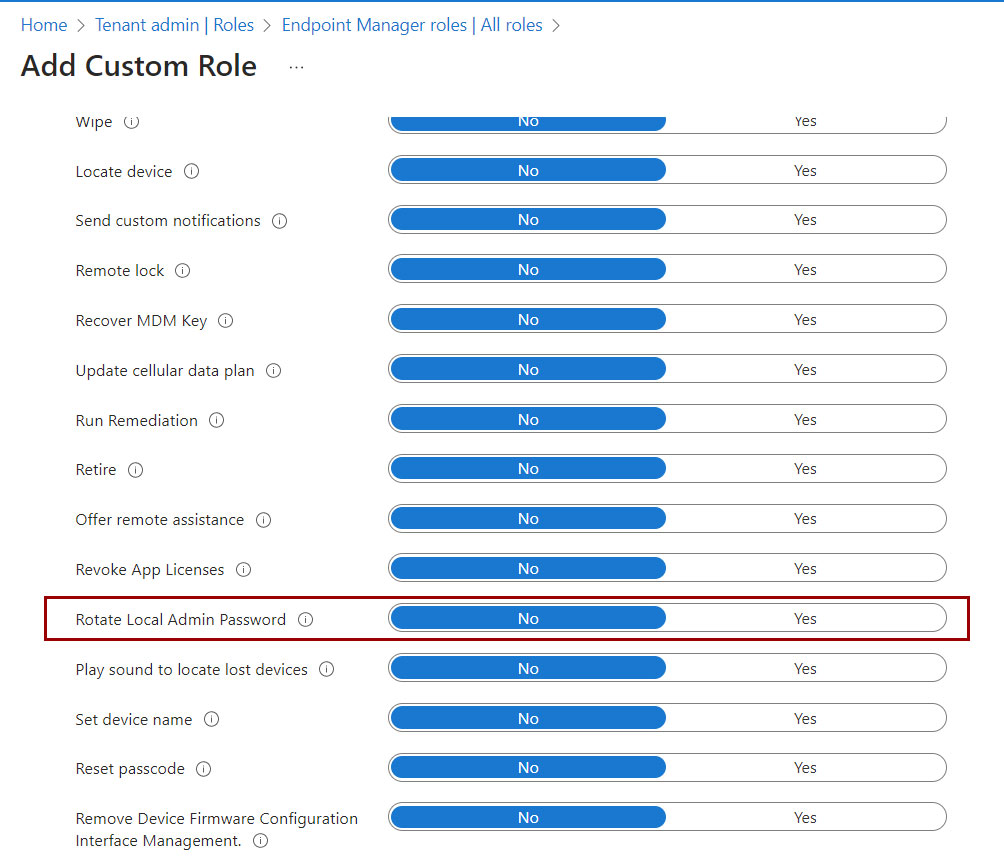

Ma chi può ruotare la password? Sicuramente l’amministratore di Intune ma anche un utente con la delega – come può essere l’helpdesk. Per creare una delega, è necessario creare un nuovo Custom Role, selezionando la voce Rotate Local Admin Password, ed assegnando il ruolo agli utenti abilitati.

Event Viewer

Come si fa a capire che la password è stata aggiornata? Ci sono dei log a tal proposito che possono essere usati per capire se è tutto ok:

- 10003 – LAPS policy processing begins

- 10004 – LAPS policy processing success

- 10005 – LAPS policy processing failure

- 10018 – LAPS updated Active Directory

- 10029 – LAPS updated Azure Active Directory

- 10020 – LAPS updated local admin account

- 10031 – LAPS blocked external password modification request

- 10041 – LAPS detected successful authentication

- 10042 – Post-authentication grace period expired

- 10043 – LAPS failed to reset password

- 10044 – LAPS reset password & completed post-authentication actions

Detto questo, le credenziali di local admin non dovrebbero mai essere usate se non in caso di emergenza e quindi potete fare dei controlli a campione sui vostri client per verificare che sia tutto ok lato update.

Conclusioni

Windows Local Administrator Password Solution è sicuramente una soluzione da implementare per aumentare la sicurezza dei propri endpoint, client o server, semplificando le operazioni di gestione ed evitando movimenti laterali, dati dall’uso delle stesse credenziali all’interno della propria infrastruttura.

Se volete approfondire come funziona la tecnologia, potete leggere la documentazione al seguente link – Windows LAPS overview | Microsoft Learn.